Šifravimo iliustracija

Be kibernetinio šnipinėjimo, atrodo, kad dalis didelių ir valstybės remiamų įsilaužimų grupių užsiima ir finansiškai motyvuotų kibernetinių atakų vykdymu. Šie kibernetiniai nusikaltimai, atrodo, yra nukreipti į daugelį konkrečių segmentų, tačiau labiausiai nukenčia nuolat didėjanti internetinių vaizdo žaidimų pramonė. Pranešama, kad asmenys yra didesnės našios valstybės remiamos Kinijos kibernetinio šnipinėjimo operacijos grupės nariai, kurie galėtų panaudoti įrankių rinkinį ir įgūdžių rinkinį, kad gautų tam tikrą pelną, atrado tyrėjai. Elektroninių nusikaltimų veiksmai, kurių pagrindinis tikslas yra piniginė nauda, nuolat didėja, kai žaidėjai vis dažniau perkelia žaidimus į debesijos ir nuotolinius serverius.

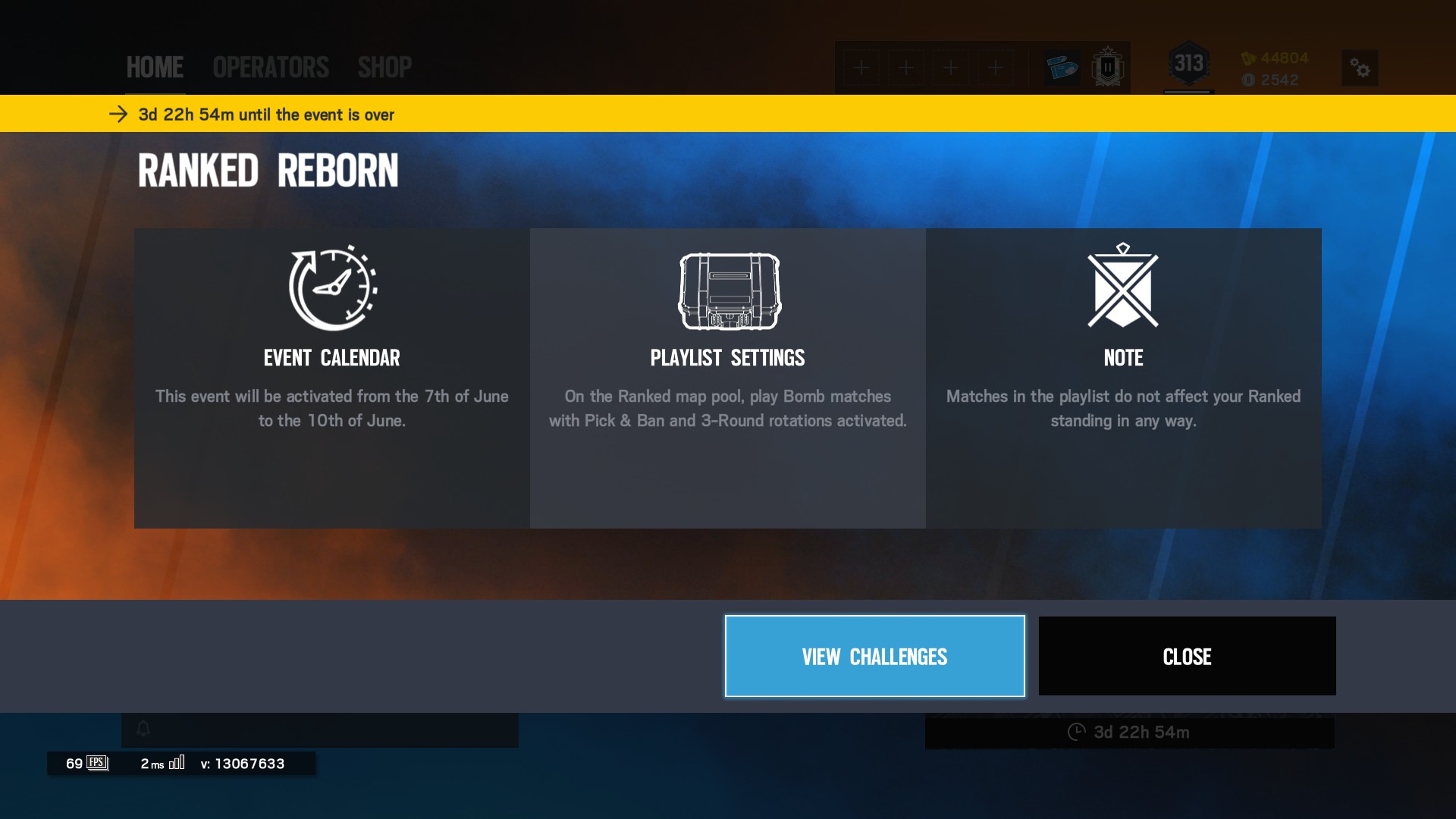

Mokslininkai „FireEye“ parengė išsamią ataskaitą apie gausų Kinijos kibernetinių grėsmių grupę APT41, vykdančią valstybės remiamą šnipinėjimo veiklą. Manoma, kad grupę remia ar remia Kinijos administracija. Tyrėjai tvirtina, kad APT41 grupė nuolat vykdė išpuolius prieš įmones, kurios saugo komercines paslaptis. Tačiau greta kibernetinio šnipinėjimo misijų vykdymo grupės nariai vykdo ir finansiškai motyvuotas operacijas. Tyrėjai pažymėjo, kad kai kurie nariai naudojo kenkėjišką programą, kuri paprastai buvo skirta šnipinėjimo kampanijoms.

Kinijos kibernetinio šnipinėjimo grupė APT41 taip pat vykdo finansiškai motyvuotus kibernetinius išpuolius:

Valstybės remiamos įsilaužimo grupės arba nuolatiniai grėsmių veikėjai paprastai nedalyvauja vykdant finansiškai naudingas operacijas. Šios grupės naudoja labai efektyvius Nulio dienos išnaudojimas “Pristatyti kenkėjišką programą arba atsisiųsti kelias naudingas apkrovas į saugius tarptautinių įmonių serverius. Šie išnaudojimai paprastai būna gana brangus „Dark Web“ , tačiau įsilaužėliai juos retai įsigyja iš brokerių, norėdami pavogti skaitmeninę valiutą.

Tačiau panašu, kad APT41 grupė, be kibernetinio šnipinėjimo, pasiduoda ir skaitmeninėms vagystėms. Panašu, kad skaitmeniniai sąrašai vykdomi tik asmeninės naudos dėka. Tačiau atrodo, kad nariai naudoja kenkėjišką ir kitą kenkėjišką programinę įrangą, kuri nebuvo skirta tikslams interneto vartotojams. Paprasčiau tariant, įsilaužėliai naudoja neviešą kenkėjišką programą, paprastai rezervuotą šnipinėjimo kampanijoms. The išsami „FireEye“ ataskaita apima „istorinę ir vykstančią veiklą, priskiriamą APT41, grupės taktikos, metodikos ir procedūrų (TTP) raidą, informaciją apie atskirus veikėjus, jų kenkėjiškų programų įrankių rinkinio apžvalgą ir kaip šie identifikatoriai sutampa su kitais žinomais Kinijos šnipinėjimo operatoriais. “

Šiandien mes išleidžiame ataskaitą apie # APT41 , vaisinga Kinijos kibernetinių grėsmių grupė, vykdanti valstybės remiamą šnipinėjimo veiklą kartu su finansiniais motyvais.

Apsilankykite pas mus #BHUSA sužinoti daugiau iš mūsų #threatintel ekspertai.

>> Skaityti daugiau: https://t.co/ub4P9b1XHe pic.twitter.com/yXpK8ve0xm

- „FireEye“ (@FireEye) 2019 m. Rugpjūčio 7 d

Tradiciškai įsilaužėliai, einantys po skaitmeninių saugyklų vogti pinigų, taikėsi į maždaug 15 pagrindinių pramonės segmentų. Tarp jų pelningiausios yra skaitmeninė sveikatos priežiūra, patentai ir kitos aukštųjų technologijų, telekomunikacijų ir net aukštosios mokyklos. Tačiau sprogi internetinių žaidimų pramonė dabar taip pat yra patrauklus taikinys. Tiesą sakant, ataskaitoje nurodoma, kad APT41 grupės nariai galėjo pradėti taikyti žaidimų industrijai po 2014 m. Vis dėlto pagrindinė grupės misija išlieka kibernetinis šnipinėjimas. Jie, matyt, padeda Kinijai paspartinti misiją „Pagaminta Kinijoje 2025“. Kitaip tariant, nemažai nuolatinių grėsmių grupių, kurios, atrodo, kilusios iš Kinijos, paprastai siekia Kinijos penkerių metų ekonominės plėtros planų. Paprasčiau tariant, atrodo, kad jie padeda šalies ambicijoms. Chine'as aiškiai parodė, kad šalis nori, kad jos labai pramoninė nacionalinė darbo jėga ir įmonės pradėtų gaminti didesnės vertės produktus ir paslaugas.

Kaip APT41 grupė atakuoja internetinių žaidimų industriją?

Ypač atrodo, kad APT41 grupė domisi kompanijomis, kurios yra aukštojo mokslo, kelionių paslaugų ir naujienų / žiniasklaidos segmente. Atrodo, kad grupė taip pat stebi aukšto lygio asmenis ir bando prisijungti prie jų ryšių tinklo. Anksčiau grupė bandė gauti neteisėtą prieigą prie viešbučio rezervavimo sistemų, akivaizdžiai bandydama apsaugoti objektą.

Tačiau, be minėtos valstybės remiamos veiklos, kai kurie APT41 grupės nariai siekia asmeninių finansinių pranašumų vaizdo žaidimų industrijoje. Įsilaužėliai seka virtualias valiutas, o stebėdamas kitas panašias grupes, APT41 taip pat bandė diegti išpirkos programą .

Specialus šaukimas @MrDanPerez ir likusiai mūsų priešininkų persekiojimo komandai už ilgametį darbą # APT41 . Daugelį žemiau išvardytų kenkėjiškų programų pavadinimų sugalvojo mūsų komanda - juos visapusiškai pakeitė @williballenthin ir kiti nariai #IŠVIRTIMAS https://t.co/jvlg1VMQQm

- BarryV (@BarryV) 2019 m. Rugpjūčio 7 d

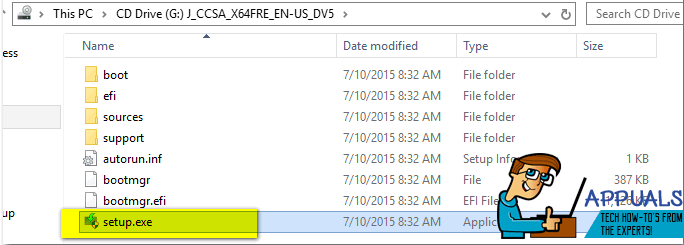

Keista, kad grupė bando gauti prieigą prie vidinių žaidimų gamybos aplinkų. Tada grupė pavagia šaltinio kodą ir skaitmeninius sertifikatus, kurie vėliau naudojami kenkėjiškoms programoms pasirašyti. Žinoma, kad APT41 naudojasi savo prieiga prie gamybos aplinkos, kad į teisėtus failus įterptų kenkėjišką kodą. Tada nieko neįtariančios aukos, tarp kurių yra ir kitų organizacijų, atsisiųsti šiuos užterštus failus iš pažiūros teisėtais kanalais. Kadangi failai ir sertifikatai yra pasirašyti, programos sėkmingai įdiegiamos.

Dar daugiau kelia tai, kad grupė, kaip pranešama, gali nepastebimai judėti tiksliniuose tinkluose, įskaitant pasukimą tarp „Windows“ ir „Linux“ sistemų . Be to, APT41 apriboja tolesnių kenkėjiškų programų diegimą konkrečioms aukų sistemoms suderinimas su atskirais sistemos identifikatoriais . Paprasčiau tariant, grupė eina paskui pasirinktus vartotojus, galbūt naudodama daug skaitmeninės valiutos. Manoma, kad APT41 turi 46 skirtingų rūšių kenkėjiškas programas, įskaitant užpakalines duris, kredencialų vagystes, raktų įvestis ir kelis šakninius rinkinius.

Žymos Kibernetinė sauga