Kenkėjiškų programų raida

Kibernetinio saugumo kompanija ESET atrado žinomą ir nepagaunamą įsilaužimų grupę, kuri tyliai diegė kenkėjišką programą, kuriai būdingi konkretūs tikslai. Kenkėjiška programa išnaudoja užpakalinę duris, kurios praeityje sėkmingai praėjo po radaru. Be to, programinė įranga atlieka keletą įdomių bandymų, kad užtikrintų, jog ji yra nukreipta į aktyviai naudojamą kompiuterį. Jei kenkėjiška programa neaptinka veiklos arba nėra patenkinta, ji tiesiog išsijungia ir išnyksta, kad išlaikytų optimalų slapstymąsi ir išvengtų galimo aptikimo. Nauja kenkėjiška programa ieško svarbių asmenybių valstijos valdžios mašinose. Paprasčiau tariant, kenkėjiška programa persekioja diplomatus ir vyriausybės departamentus visame pasaulyje

The Ke3chang Išplėstinė nuolatinių grėsmių grupė, atrodo, vėl atsinaujino su nauja kryptinga įsilaužimų kampanija. Mažiausiai nuo 2010 m. Grupė sėkmingai pradeda ir valdo kibernetinio šnipinėjimo kampanijas. Grupės veikla ir išnaudojimas yra gana efektyvūs. Kartu su numatytais taikiniais atrodo, kad grupę remia tauta. Naujausias kenkėjiškų programų, kurias įdiegė Ke3chang grupė yra gana sudėtinga. Anksčiau dislokuoti nuotolinės prieigos Trojos arklys ir kita kenkėjiška programa taip pat buvo gerai suprojektuota. Tačiau naujoji kenkėjiška programa viršija aklą ar masinę tikslinių mašinų užkrėtimą. Užtat jo elgesys yra gana logiškas. Kenkėjiška programa bando patvirtinti ir patvirtinti taikinio ir mašinos tapatybę.

ESET kibernetinio saugumo tyrėjai nustatė naujus „Ke3chang“ išpuolius:

„Ke3chang“ išplėstinė nuolatinių grėsmių grupė, veikianti mažiausiai nuo 2010 m., Taip pat yra įvardijama kaip APT 15. Populiari Slovakijos antivirusinė, užkardos ir kita kibernetinio saugumo įmonė ESET nustatė patvirtintus grupės veiklos pėdsakus ir įrodymus. ESET tyrėjai tvirtina, kad „Ke3chang“ grupė naudoja išbandytus ir patikimus metodus. Tačiau kenkėjiška programa buvo gerokai atnaujinta. Be to, šį kartą grupė bando išnaudoti naują užnugarį. Anksčiau neatrasta ir nepranešta užpakalinė duris preliminariai vadina „Okrum“.

ESET tyrėjai taip pat nurodė, kad jų vidinė analizė rodo, jog grupė eina paskui diplomatines įstaigas ir kitas vyriausybės institucijas. Beje, „Ke3chang“ grupė išskirtinai aktyviai vykdė sudėtingas, tikslingas ir atkakles kibernetinio šnipinėjimo kampanijas. Tradiciškai grupė sekė vyriausybės pareigūnus ir svarbias asmenybes, kurios dirbo su vyriausybe. Jų veikla buvo stebima visoje Europoje ir Centrinėje bei Pietų Amerikoje.

Nauja „Okrum“ kenkėjiška programa, kurią „Ke3chang Group“ naudoja tikslinėms diplomatams https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- „Store4app“ (@ Store4app1) 2019 m. Liepos 18 d

ESET susidomėjimas ir dėmesys ir toliau išlieka „Ke3chang“ grupėje, nes grupė gana aktyviai veikė įmonės gimtojoje šalyje Slovakijoje. Tačiau kiti populiarūs grupės tikslai yra Belgija, Kroatija, Čekija Europoje. Žinoma, kad grupė taikėsi į Braziliją, Čilę ir Gvatemalą Pietų Amerikoje. „Ke3chang“ grupės veikla rodo, kad tai gali būti valstybės remiama įsilaužimų grupė su galinga aparatine ir kita programine įranga, kurios nėra prieinamos įprastiems ar pavieniams įsilaužėliams. Taigi naujausios atakos taip pat gali būti ilgalaikės kampanijos, skirtos žvalgybai rinkti, dalis, pažymėjo ESET tyrėja Zuzana Hromcova: „Pagrindinis užpuoliko tikslas greičiausiai yra kibernetinis šnipinėjimas, todėl jie ir pasirinko šiuos taikinius“.

Kaip veikia „Ketrican“ kenkėjiška programa ir „Okrum“ užpakalinė dalis?

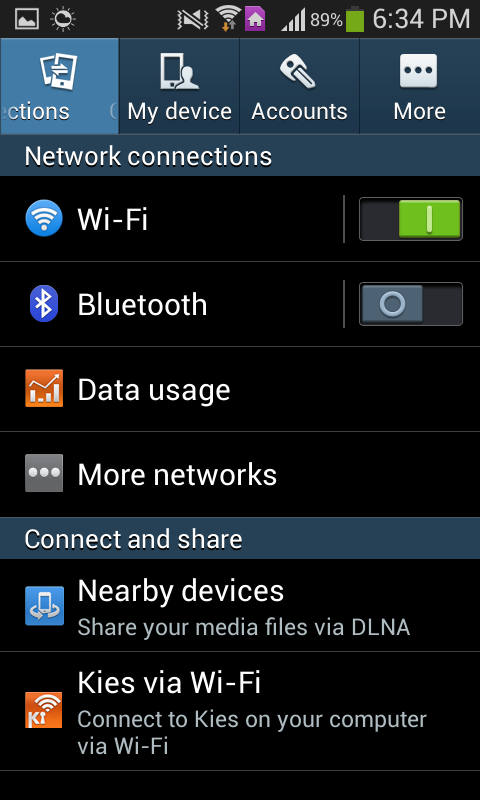

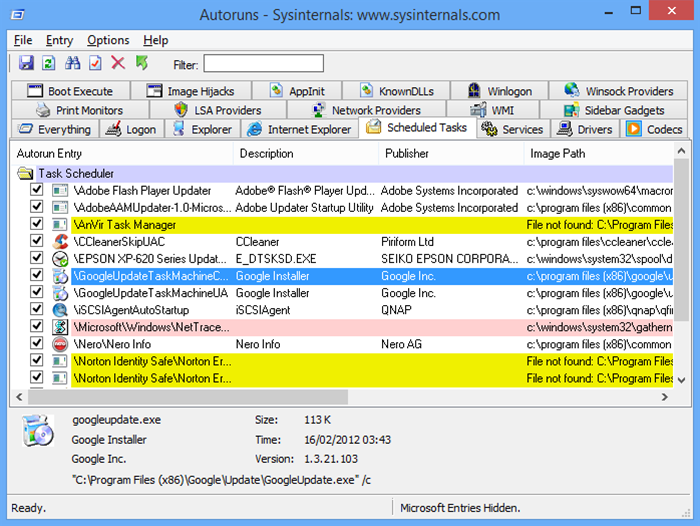

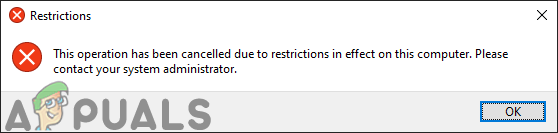

„Ketrican“ kenkėjiškos programos ir „Okrum“ užpakalinės durys yra gana sudėtingos. Saugumo tyrėjai vis dar tiria, kaip užpakalinė duris sumontavo ar numetė ant tikslinių mašinų. Nors „Okrum“ užpakalinės durų platinimas ir toliau lieka paslaptimi, jo veikimas dar labiau žavi. „Okrum“ užpakalinė dalis atlieka kai kuriuos programinės įrangos bandymus, kad patvirtintų, jog jis neveikia smėlio dėžėje, kuri iš esmės yra saugi virtuali erdvė, kurią saugumo tyrėjai naudoja kenkėjiškos programinės įrangos elgesiui stebėti. Jei krautuvas negauna patikimų rezultatų, jis tiesiog nutraukia darbą, kad išvengtų aptikimo ir tolesnės analizės.

„Okrum backdoor“ metodas patvirtinti, kad jis veikia realiame pasaulyje veikiančiame kompiuteryje, taip pat yra gana įdomus. Krautuvas arba užpakalinis langas suaktyvina kelią gauti faktinę naudingąją apkrovą po to, kai kairysis pelės mygtukas spustelėjamas bent tris kartus. Tyrėjai mano, kad šis patvirtinamasis testas pirmiausia atliekamas siekiant užtikrinti, kad užpakalinė duris veiktų tikros, veikiančios mašinos, o ne virtualios mašinos ar smėlio dėžė.

Kai krautuvas bus patenkintas, „Okrum“ užraktas pirmiausia suteiks visas administratoriaus teises ir surinks informaciją apie užkrėstą mašiną. Čia pateikiama tokia informacija kaip kompiuterio pavadinimas, vartotojo vardas, pagrindinio kompiuterio IP adresas ir kokia įdiegta operacinė sistema. Po to reikia papildomų priemonių. Naujoji „Ketrican“ kenkėjiška programa taip pat yra gana sudėtinga ir turi daug funkcijų. Jis netgi turi įmontuotą atsisiuntimo priemonę ir įkėlimo programą. Įkėlimo variklis naudojamas slaptajam failų eksportavimui. Kenkėjiškos programinės įrangos atsisiuntimo įrankis gali reikalauti atnaujinimų ir netgi vykdyti sudėtingas „shell“ komandas, kad įsiskverbtų gilyn į pagrindinę mašiną.

Manoma, kad senosios mokyklos šešėlinė kenkėjiškų programų grupė, veikianti ne Kinijoje, nukreipė diplomatus į tai, kas, anot infosekundų tyrėjų, yra anksčiau nedokumentuotas užnugaris. Jau daugelį metų veikianti „Ke3chang“ grupė jau seniai veikia… https://t.co/n1TBoQ1pQX

- Registras: santrauka (@_TheRegister) 2019 m. Liepos 18 d

ESET tyrėjai anksčiau pastebėjo, kad „Okrum“ užsklanda netgi gali įdiegti papildomus įrankius, tokius kaip „Mimikatz“. Šis įrankis iš esmės yra slaptas klaviatūros registratorius. Jis gali stebėti ir įrašyti klavišų paspaudimus ir bandyti pavogti prisijungimo duomenis į kitas platformas ar svetaines.

Beje, tyrėjai pastebėjo keletą panašumų komandose, kurios buvo naudojamos „Okrum backdoor“ ir „Ketrican“ kenkėjiškoms programoms apeiti saugumą, suteikti aukštesnes privilegijas ir vykdyti kitą neteisėtą veiklą. Neabejotinas jųdviejų panašumas paskatino tyrėjus manyti, kad abu yra glaudžiai susiję. Jei tai nėra pakankamai tvirta asociacija, abi programinės įrangos buvo nukreiptos į tas pačias aukas, pažymėjo Hromcova. „Taškus pradėjome jungti atradę, kad„ Okrum “užpakalinė duris panaudojo numetant„ Ketrican “užpakalinę dalį, sukurtą 2017 m. , mes nustatėme, kad kai kuriuos diplomatinius subjektus, kuriuos paveikė kenkėjiška programa „Okrum“ ir 2015 m. „Ketrican“ užpakalinės durys, paveikė ir „2017 m.„ Ketrican “užpakalinės durys. “

APT grupė „Ke3chang“ numeta „Okrum“ bombą ant diplomatinių taikinių https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 2019 m. Liepos 18 d

Dvi susijusios kenkėjiškos programinės įrangos dalys, kurias skiria metai, ir nuolatinė „Ke3chang“ išplėstinės nuolatinės grėsmės grupės veikla rodo, kad grupė išliko ištikima kibernetiniam šnipinėjimui. ESET yra įsitikinusi, kad grupė tobulino taktiką, o išpuolių pobūdis vis labiau rafinuotas ir efektyvus. Kibernetinio saugumo grupė jau seniai rašo grupės išnaudojimus ir tai darė išsami analizės ataskaita .

Visai neseniai pranešėme apie tai, kaip įsilaužėlių grupė atsisakė kitos neteisėtos veiklos internete ir pradėjo orientuotis į kibernetinį šnipinėjimą . Gana tikėtina, kad įsilaužėlių grupės galėtų rasti geresnių perspektyvų ir naudos šioje veikloje. Didėjant valstybės remiamiems išpuoliams, nesąžiningos vyriausybės taip pat galėtų slapta palaikyti grupes ir pasiūlyti jiems malonę mainais į vertingas valstybės paslaptis.