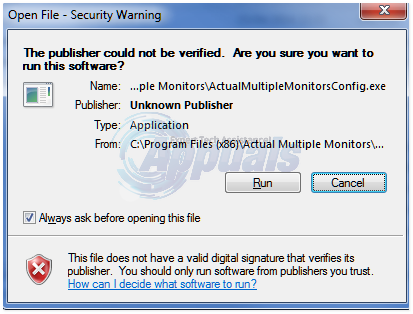

Išpirkos pranešimas Sukurtas „Xbash“ MySQL duomenų bazėje

Nauja kenkėjiška programa, vadinama Xbash “Atrado 42 bloko tyrėjai, pranešė tinklaraščio įrašas „Palo Alto Networks“ . Ši kenkėjiška programa yra unikali savo taikymo galia ir vienu metu veikia „Microsoft Windows“ ir „Linux“ serverius. 42 bloko tyrėjai susiejo šią kenkėjišką programą su „Iron Group“, kuri yra grėsmių veikėjų grupė, anksčiau žinoma dėl išpirkos išpuolių programos.

Anot tinklaraščio įrašo, „Xbash“ turi monetų kasimo, savaiminio skleidimo ir išpirkos galimybes. Ji taip pat turi tam tikrų galimybių, kurios yra įdiegtos, gali padėti kenkėjiškoms programoms gana greitai plisti organizacijos tinkle panašiais būdais kaip „WannaCry“ ar „Petya / NotPetya“.

„Xbash“ charakteristikos

Komentuodami šios naujos kenkėjiškos programos ypatybes, 42 skyriaus tyrėjai parašė: „Neseniai 42 skyrius naudojo„ Palo Alto Networks WildFire “, kad nustatytų naują kenkėjiškų programų, nukreiptų į„ Linux “serverius, šeimą. Atlikę tolesnį tyrimą, supratome, kad tai yra roboto tinklo ir išpirkos programinės įrangos derinys, kurį šiais metais sukūrė aktyvi elektroninių nusikaltimų grupė „Iron“ (dar žinomas kaip „Rocke“). Pavadinome šią naują kenkėjišką programą „Xbash“ pagal pirminio kenkėjiško kodo pagrindinio modulio pavadinimą. “

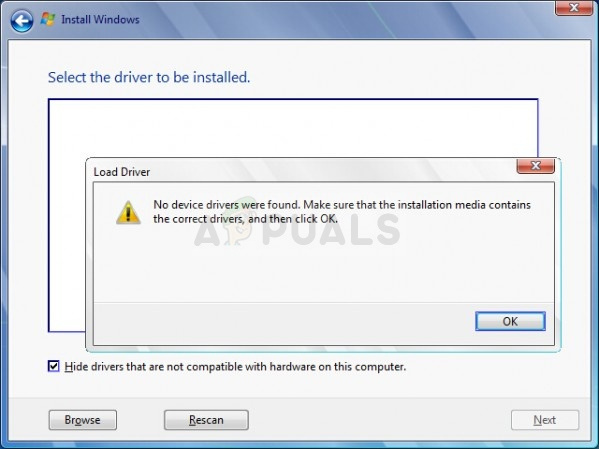

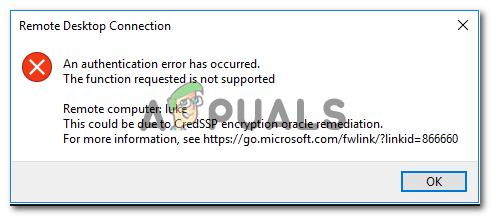

„Iron Group“ anksčiau siekė plėtoti ir platinti kriptovaliutų sandorių užgrobimus ar kalnakasius Trojos arklius, kurie daugiausia buvo skirti „Microsoft Windows“. Tačiau „Xbash“ siekia atrasti visas neapsaugotas paslaugas, ištrinti vartotojų „MySQL“, „PostgreSQL“ ir „MongoDB“ duomenų bazes ir išpirką už „Bitcoins“. Trys žinomos spragos, kurias „Xbash“ naudoja užkrėsdama „Windows“ sistemas, yra „Hadoop“, „Redis“ ir „ActiveMQ“.

„Xbash“ daugiausia plinta taikydamasis į nepastebėtas silpnąsias vietas ir silpnus slaptažodžius. tai yra duomenis naikinantis , o tai reiškia, kad jis naikina „Linux“ pagrįstas duomenų bazes kaip savo išpirkos programinės įrangos galimybes. „Xbash“ taip pat nėra funkcijų, kurios atkurtų sunaikintus duomenis po to, kai grąžinama išpirka.

Priešingai nei ankstesniuose žinomuose „Linux“ robotų tinkluose, tokiuose kaip „Gafgyt“ ir „Mirai“, „Xbash“ yra kito lygio „Linux“ robotų tinklas, kuris išplečia savo tikslą ir į viešąsias svetaines, nes jis nukreiptas į domenus ir IP adresus.

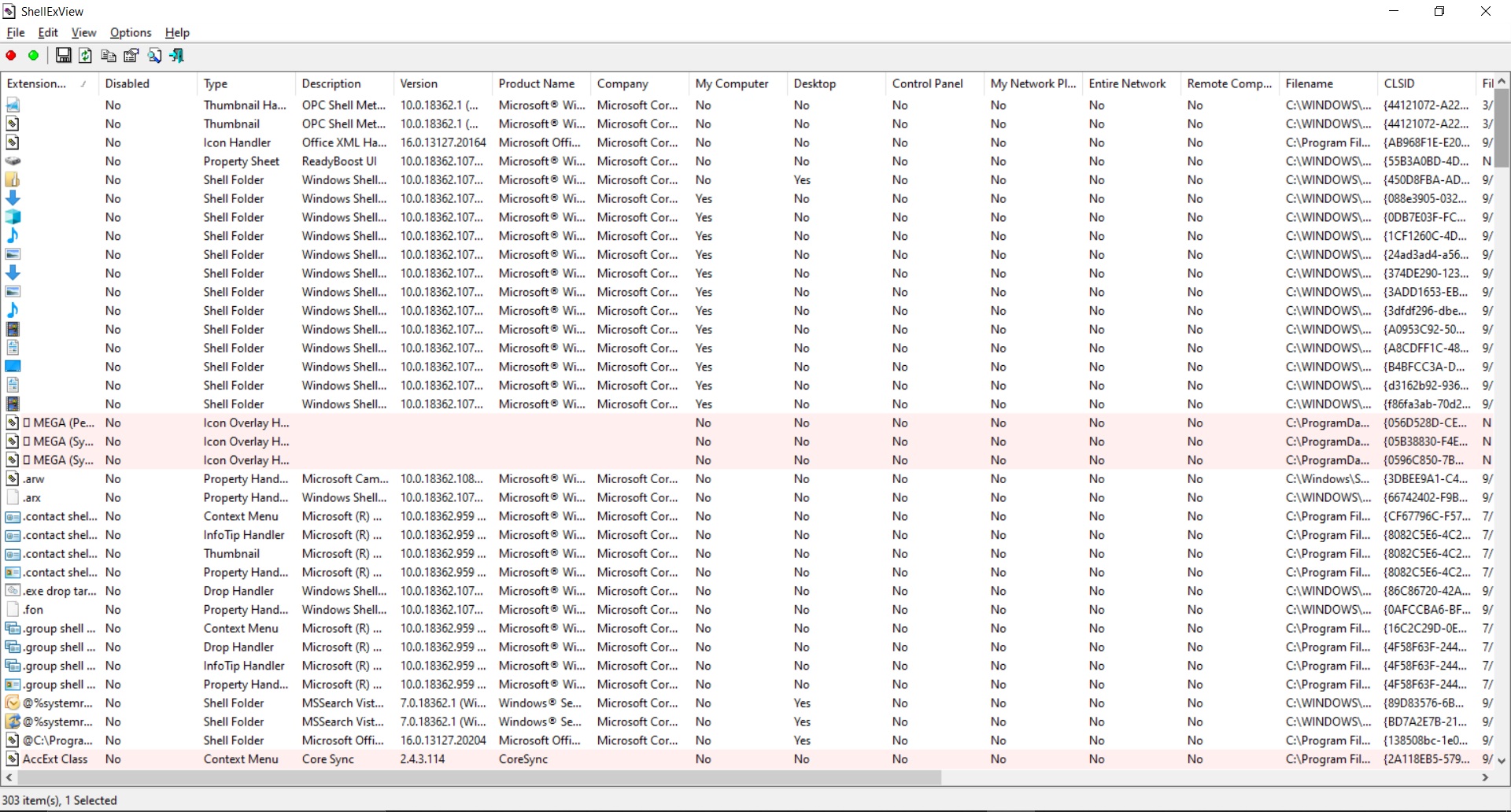

„Xbash“ sugeneruoja aukos potinklio IP adresų sąrašą ir atlieka uosto nuskaitymą („Palo Alto Networks“)

Yra keletas kitų kenkėjiškų programų galimybių specifikų:

- Jis turi robotų tinklą, monetų kasimo, išpirkos programas ir savęs dauginimo galimybes.

- Jis nukreiptas į „Linux“ pagrįstas sistemas dėl išpirkos ir roboto tinklo galimybių.

- Jis skirtas „Microsoft Windows“ sistemoms dėl monetų kasimo ir savaiminio platinimo galimybių.

- Išpirkos programinės įrangos komponentas nukreiptas ir ištrina „Linux“ pagrįstas duomenų bazes.

- Iki šiol mes stebėjome 48 gaunamas operacijas šiose piniginėse, kurių bendros pajamos buvo apie 0,964 bitkoinų, o tai reiškia, kad 48 aukos sumokėjo apie 6 000 JAV dolerių (šio rašymo metu).

- Tačiau nėra įrodymų, kad sumokėtos išpirkos lėmė aukų pasveikimą.

- Tiesą sakant, negalime rasti jokių funkcijų, leidžiančių susigrąžinti mokant išpirką, įrodymų.

- Mūsų analizė rodo, kad greičiausiai tai yra „Iron Group“ - grupės, viešai susietos su kitomis išpirkos išpardavimų kampanijomis, įskaitant tas, kurios naudoja nuotolinio valdymo sistemą (RCS), darbas, kurio šaltinio kodas buvo pavogtas iš „ „HackingTeam“ “2015 m.

Apsauga nuo Xbash

Organizacijos gali naudoti kai kuriuos 42 skyriaus tyrėjų pateiktus metodus ir patarimus, kad apsisaugotų nuo galimų Xbasho išpuolių:

- Tvirtų, nenumatytų slaptažodžių naudojimas

- Atnaujinkite saugos naujinius

- Galinio taško saugumo diegimas „Microsoft Windows“ ir „Linux“ sistemose

- Neleisti naudotis nežinomais pagrindiniais kompiuteriais internete (neleisti pasiekti komandų ir valdymo serverių)

- Griežtų ir veiksmingų atsarginių kopijų kūrimo ir atkūrimo procesų ir procedūrų įgyvendinimas ir palaikymas.