„Google Android“

Internete pasirodė nauja mobiliųjų įrenginių išpirkos programa. Mutuojantis ir besivystantis skaitmeninis virusas yra skirtas išmaniesiems telefonams, kuriuose veikia „Google Android“ operacinė sistema. Kenkėjiška programa bando patekti į paprastą, bet sumaniai užmaskuotą SMS žinutę, o po to gilinasi į vidinę mobiliojo telefono sistemą. Be kritinių ir jautrių įkaitų, naujasis kirminas agresyviai bando plisti kitoms aukoms per pažeistų išmaniųjų telefonų ryšio platformas. Nauja išpirkos programų šeima yra svarbus, bet susirūpinęs „Google“ „Android“ OS etapas, kuris vis dažniau buvo laikomas palyginti saugiu nuo tikslinių kibernetinių atakų.

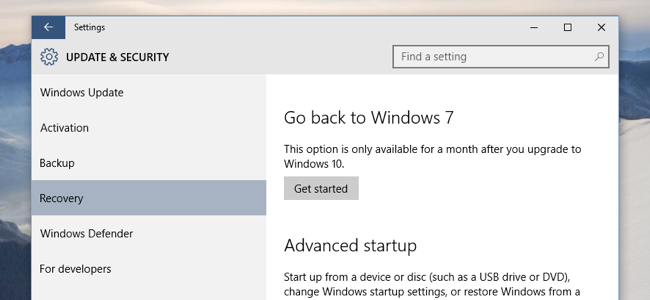

Kibernetinio saugumo specialistai, dirbantys populiariame antivirusinių programų, ugniasienės ir kitų skaitmeninės apsaugos įrankių kūrėjoje ESET, atrado naują išpirkos programų grupę, skirtą atakuoti „Google“ mobiliąją „Android“ operacinę sistemą. Tyrėjai pastebėjo, kad skaitmeninis Trojos arklys naudoja SMS žinutes. ESET tyrėjai naują kenkėjišką programą pavadino „Android / Filecoder.C“ ir pastebėjo padidėjusį tos pačios veiklos aktyvumą. Beje, išpirkos programa atrodo gana nauja, tačiau ji numato dviejų metų „Android“ kenkėjiškų programų aptikimo pabaigos pabaigą. Paprasčiau tariant, atrodo, kad įsilaužėliai vėl susidomėjo taikymu išmaniųjų telefonų operacinėse sistemose. Kaip tik šiandien pranešėme apie kelis „Nulinės sąveikos“ saugumo spragos, aptiktos „Apple iPhone iOS“ operacinėje sistemoje .

„Filecoder“ aktyvus nuo 2019 m. Liepos, tačiau greitai ir agresyviai plinta pasitelkdamas sumanią socialinę inžineriją

Pasak Slovakijos antivirusinių ir kibernetinio saugumo kompanijos, „Filecoder“ gamtoje buvo pastebėtas visai neseniai. ESET tyrėjai teigia pastebėję, kad išpirkos programa aktyviai plinta nuo 2019 m. Liepos 12 d. Paprasčiau tariant, atrodo, kad kenkėjiška programa atsirado mažiau nei prieš mėnesį, tačiau jos poveikis gali didėti kiekvieną dieną.

Virusas yra ypač įdomus, nes išpuoliai prieš „Google“ operacinę sistemą „Android“ stabiliai mažėja maždaug dvejus metus. Tai sukėlė bendrą supratimą, kad „Android“ dažniausiai nėra apsaugota nuo virusų arba kad įsilaužėliai specialiai nesivaikė išmaniųjų telefonų, o veikiau nukreipė juos į stalinius kompiuterius ar kitą aparatūrą ir elektroniką. Išmanieji telefonai yra gana asmeniniai įrenginiai, todėl juos galima laikyti ribotais potencialiais tikslais, palyginti su įmonėse ir organizacijose naudojamais įrenginiais. Nukreipimas į asmeninius kompiuterius ar elektroninius įrenginius tokiais dideliais nustatymais turi keletą potencialių pranašumų, nes pažeista mašina gali greitai pasiūlyti kompromisą keliems kitiems įrenginiams. Tada reikia analizuoti informaciją, kad atsirinktų neskelbtiną informaciją. Beje, atrodo, kad turi keletą įsilaužėlių grupių nukreiptas vykdyti didelio masto šnipinėjimo išpuolius .

SAUGUMO ĮSPĖJIMAS: atsiranda „Android“ kenkėjiškų programų „FileCoder“ padermė: „Android“ atsirado nauja išpirkos programinės įrangos atmaina. # mobilusis prietaisai. Jis skirtas tiems, kurie naudoja operacinę sistemą „Android 5.1“ ir naujesnes. Šią „Android“ išpirkos programų padermę dubliavo… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- „Aquia Solutions“ (@AquiaSolutions) 2019 m. Liepos 30 d

Kita vertus, naujoji išpirkos programa tik bando apriboti „Android“ išmaniojo telefono savininkui prieigą prie asmeninės informacijos. Nėra jokių požymių, kad kenkėjiška programa bandytų nutekinti ar pavogti asmeninę ar neskelbtiną informaciją arba įdiegti kitus naudingus krovinius, pvz., Klaviatūros įtaisus ar veiklos stebėjimo priemones, kad bandytų gauti prieigą prie finansinės informacijos.

Kaip „Filecoder Ransomware“ plinta „Google Android“ operacinėje sistemoje?

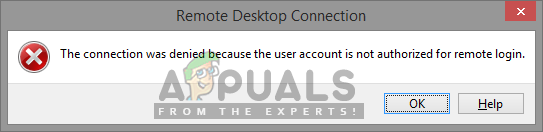

Tyrėjai atrado, kad „Filecoder“ išpirkos programa plinta per „Android“ pranešimų ar SMS sistemą, tačiau jos kilmės vieta yra kitur. Panašu, kad virusas paleidžiamas per kenksmingus pranešimus internetiniuose forumuose, įskaitant „Reddit“ ir „Android“ kūrėjų pranešimų lentą „XDA Developers“. Po to, kai ESET nurodė kenkėjiškus įrašus, „XDA Developers“ ėmėsi greitų veiksmų ir pašalino įtariamą žiniasklaidą, tačiau abejotinas turinys vis dar buvo paskelbtas „Reddit“ paskelbimo metu.

Dauguma kenkėjiškų pranešimų ir komentarų, kuriuos rado ESET, bando privilioti aukas atsisiųsti kenkėjiškas programas. Virusas įtraukia auką, imituodamas turinį, kuris paprastai yra susijęs su pornografine medžiaga. Kai kuriais atvejais mokslininkai taip pat pastebėjo, kad kai kurios techninės temos buvo naudojamos kaip masalai. Daugeliu atvejų užpuolikai įtraukė nuorodas ar QR kodus, nurodančius kenkėjiškas programas.

Kad būtų išvengta greito aptikimo prieš prisijungiant, kenkėjiškos programos nuorodos yra užmaskuotos kaip bit.ly nuorodos. Keletas tokių nuorodų sutrumpinimo svetainių anksčiau buvo naudojamos norint nukreipti nieko neįtariančius interneto vartotojus į kenkėjiškas svetaines, vykdyti sukčiavimą ir kitas kibernetines atakas.

Įsilaužėliai, skleidžiantys „Android“ kenkėjiškas programas SMS žinute į jūsų kontaktus ir šifruojantys jūsų įrenginio failus: nauja „Android Ransomware“ šeima, pavadinta „Android / Filecoder.C“, platino įvairius internetinius forumus ir toliau naudoja aukos kontaktų sąrašą SMS žinutėms siųsti ... https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Šachas Šeichas (@shah_sheikh) 2019 m. Liepos 30 d

Kai „Filecoder“ išpirkos programa tvirtai įsitvirtina aukos „Android“ mobiliajame įrenginyje, ji ne iš karto pradeda užrakinti vartotojo informaciją. Vietoj to kenkėjiška programa pirmiausia užpuola „Android“ sistemos kontaktus. Tyrėjai pastebėjo įdomų, bet nerimą keliantį agresyvų „Filecoder“ išpirkos programos elgesį. Iš esmės kenkėjiška programa greitai, bet kruopščiai peržiūri aukos kontaktų sąrašą, kad pati pasklistų.

Kenkėjiška programa bando išsiųsti kruopščiai suformuluotą automatiškai sugeneruotą teksto pranešimą į kiekvieną „Android“ mobiliojo įrenginio kontaktų sąrašo įrašą. Norėdami padidinti potencialių aukų galimybes spustelėti ir atsisiųsti išpirkos programą, „Filecoder“ virusas pateikia įdomų triuką. Užteršto teksto pranešime esanti nuoroda reklamuojama kaip programa. Dar svarbiau tai, kad kenkėjiška programa užtikrina, kad pranešime yra potencialios aukos profilio nuotrauka. Be to, nuotrauka yra kruopščiai išdėstyta, kad tilptų į aukos jau naudojamą programą. Iš tikrųjų tai yra kenkėjiška netikra programa, kurioje yra išpirkos programinė įranga.

Dar daugiau rūpesčio kelia tai, kad „Filecoder“ išpirkos programa užkoduota daugiakalbiu. Kitaip tariant, atsižvelgiant į užkrėsto įrenginio kalbos nustatymą, pranešimus galima siųsti viena iš 42 galimų kalbų versijų. Kenkėjiška programa taip pat automatiškai įterpia kontakto vardą į pranešimą, kad padidintų suvokiamą autentiškumą.

Kaip užkrėtė ir veikia „Filecoder Ransomware“?

Kenkėjiškų programų sugeneruotose nuorodose paprastai yra programa, kuri bando privilioti aukas. Tikrasis netikros programos tikslas yra atsargiai veikti fone. Šioje programoje yra šaltinio kode užkoduoti komandų ir valdymo (C2) nustatymai, taip pat „Bitcoin“ piniginės adresai. Užpuolikai taip pat naudojo populiarią internetinę pastabų dalijimosi platformą „Pastebin“, tačiau ji tarnauja tik kaip dinamiško paieškos ir galbūt tolesnių infekcijos taškų priemonė.

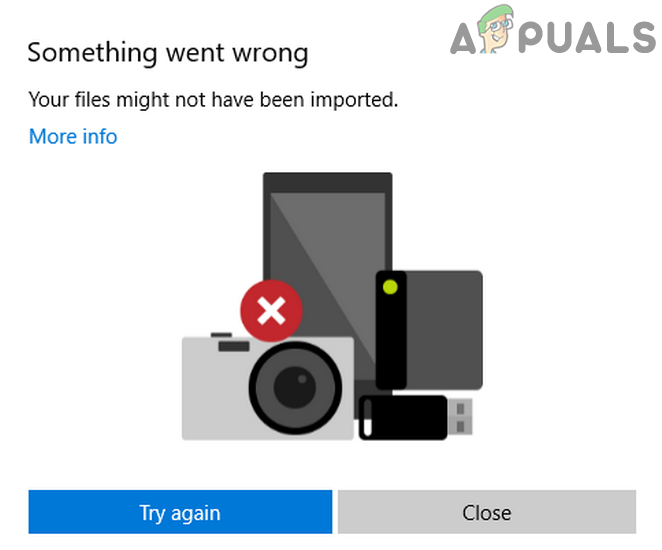

Po to, kai „Filecoder“ išpirkos programa sėkmingai išsiuntė užterštą SMS paketais ir atliko užduotį, ji nuskaito užkrėstą įrenginį, kad surastų visus saugojimo failus ir užšifruotų daugumą jų. ESET tyrėjai nustatė, kad kenkėjiška programa užšifruos visų tipų failų plėtinius, kurie dažniausiai naudojami tekstiniams failams, vaizdams, vaizdo įrašams ir pan. Tačiau dėl tam tikrų priežasčių jis palieka konkrečius „Android“ failus, pvz., .Apk arba .dex. Kenkėjiška programa taip pat neliečia suspaustų .Zip ir .RAR failų bei didesnių nei 50 MB failų. Tyrėjai įtaria, kad kenkėjiškų programų kūrėjai galėjo atlikti prastą kopijavimo ir įklijavimo darbą - iškelti turinį iš „WannaCry“, kur kas sunkesnės ir gausesnės išpirkos programos. Visi užšifruoti failai pridedami su plėtiniu „.seven“

Tyrėjai atranda naują „Android“ išpirkos programinę įrangą turinčią „Android“ / „Filecoder.C“, kuri bando išplisti aukų kontaktus ir pateikia keletą neįprastų gudrybių. https://t.co/5iCvkVbAND @welivesecurity @CASE # transomware #Android pic.twitter.com/d150eY4N7X

- Davidas Bissonas (@ DMBisson) 2019 m. Liepos 30 d

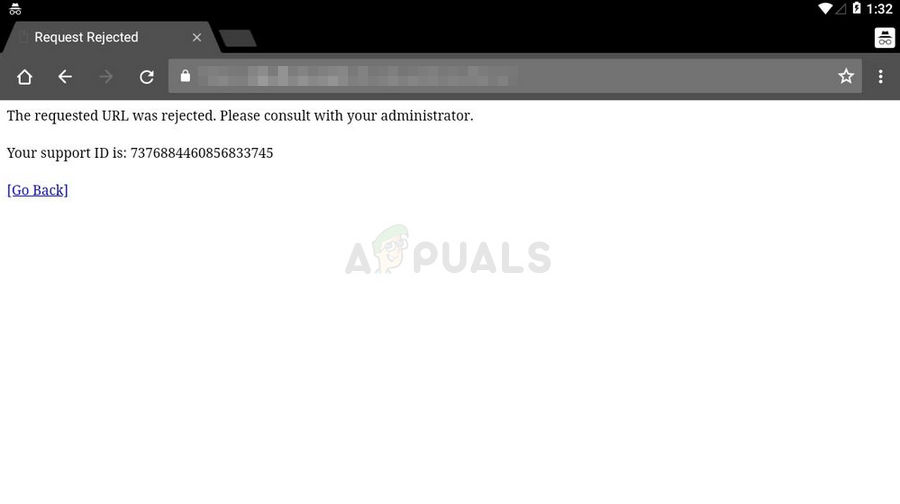

Sėkmingai užšifravus failus „Android“ mobiliajame įrenginyje, išpirkos programa mirksi tipine išpirkos pastaba, kurioje yra reikalavimai. Tyrėjai pastebėjo, kad „Filecoder“ išpirkos programa reikalauja nuo maždaug 98 USD iki 188 USD kriptovaliuta. Norėdami sukurti skubos jausmą, kenkėjiška programa taip pat turi paprastą laikmatį, kuris veikia apie 3 dienas arba 72 valandas. Išpirkos raštelyje taip pat minima, kiek failų ji laiko įkaitu.

Įdomu tai, kad išpirkos programa neužrakina įrenginio ekrano ir netrukdo naudoti išmaniojo telefono. Kitaip tariant, aukos vis tiek gali naudoti savo „Android“ išmanųjį telefoną, tačiau neturės prieigos prie savo duomenų. Be to, net jei aukos kažkaip pašalina kenksmingą ar įtariamą programą, ji neatšaukia pakeitimų ir neiššifruoja failų. Šifruojant įrenginio turinį, „Filecoder“ sukuria viešųjų ir privačių raktų poras. Viešasis raktas yra užšifruotas galingu RSA-1024 algoritmu ir standžiai užkoduota verte, kuri siunčiama kūrėjams. Po to, kai auka moka per pateiktas „Bitcoin“ detales, užpuolikas gali iššifruoti privatų raktą ir išleisti jį aukai.

Failų kodavimo priemonė ne tik agresyvi, bet ir sudėtinga norint išsisukti:

ESET tyrėjai anksčiau pranešė, kad kietojo kodo rakto reikšmė gali būti naudojama failams iššifruoti nemokant šantažo mokesčio, „pakeisdami šifravimo algoritmą į iššifravimo algoritmą“. Trumpai tariant, mokslininkai manė, kad „Filecoder“ išpirkos programos kūrėjai netyčia paliko gana paprastą iššifruotojo sukūrimo metodą.

„Dėl siauro taikymo ir trūkumų vykdant kampaniją ir įgyvendinant jos šifravimą, šios naujos išpirkos programos poveikis yra ribotas. Tačiau jei kūrėjai pašalins trūkumus ir operatoriai pradės taikyti platesnėms vartotojų grupėms, „Android / Filecoder.C“ išpirkos programa gali tapti rimta grėsme. “

tyrėjai atnaujino savo įrašą apie „Filecoder“ išpirkos programą ir paaiškino, kad „šis„ kietojo kodo raktas “yra viešasis RSA-1024 raktas, kurio negalima lengvai sulaužyti, todėl sukurti šios konkrečios išpirkos programos iššifruotoją yra beveik neįmanoma“.

Keista, tačiau tyrėjai taip pat pastebėjo, kad išpirkos programos kode nėra nieko, kas patvirtintų teiginį, kad paveikti duomenys bus prarasti pasibaigus atgaliniam laikmatiui. Be to, kenkėjiškos programos kūrėjai žaidžia su išpirkos suma. Nors 0,01 „Bitcoin“ ar BTC išlieka standartinis, atrodo, kad vėlesni skaičiai yra kenkėjiškos programos sukurtas vartotojo ID. Tyrėjai įtaria, kad šis metodas gali būti naudojamas kaip autentifikavimo veiksnys, kad atitiktų gaunamus mokėjimus su auka, kad sugeneruotų ir išsiųstų iššifravimo raktą.

Žymos androidas