Kibernetinio saugumo iliustracija

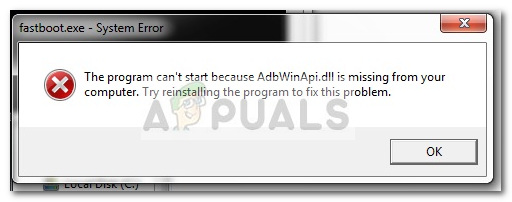

Populiarios antivirusinės ir skaitmeninės saugos programinės įrangos ESET kūrėjai atrado užpuolikus, kurie pasinaudojo naujausiu „Windows OS“ nulinės dienos pažeidžiamumu. Manoma, kad užpuolimo grupei priklausanti įsilaužėlių grupė vykdo kibernetinį šnipinėjimą. Įdomu tai, kad tai nėra tipiškas grupės taikinys ar metodika, vadinama „Buhtrap“, todėl išnaudojimas labai rodo, kad grupė galėjo pasisukti.

Slovakijos antivirusinių programų gamintojas ESET patvirtino, kad įsilaužėlių grupė, žinoma kaip „Buhtrap“, slypi už neseniai „Windows OS“ nulinės dienos pažeidžiamumo, kuris buvo išnaudotas laukinėje gamtoje. Šis atradimas yra gana įdomus ir nerimą keliantis dalykas, nes grupės veikla buvo labai apribota kelerius metus atgal, kai jos pagrindinė programinės įrangos kodų bazė buvo paskelbta internete. Pranešama, kad įvykdžius kibernetinį šnipinėjimą buvo naudojamas ištaisytas „Windows OS“ nulinės dienos pažeidžiamumas. Tai, be abejo, yra susijęs su nauja plėtra, visų pirma todėl, kad „Buhtrap“ niekada neparodė informacijos. Pagrindinė grupės veikla buvo pinigų vagystė. Tuomet, kai jis buvo labai aktyvus, „Buhtrap“ pagrindiniai tikslai buvo finansinės institucijos ir jų serveriai. Grupė naudojo savo programinę įrangą ir kodus, siekdama pakenkti bankų ar klientų saugumui, kad pavogtų pinigus.

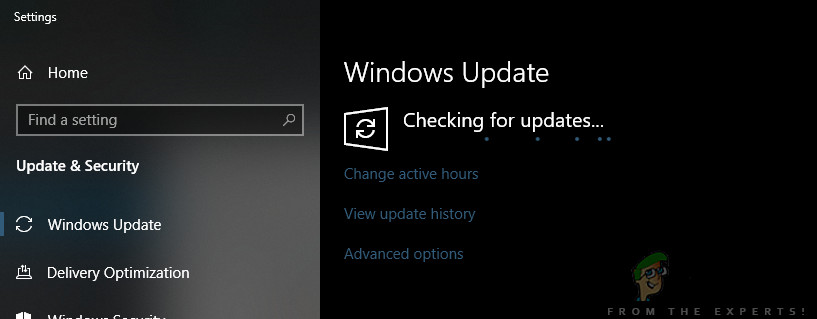

Beje, „Microsoft“ ką tik išleido pataisą, skirtą „Windows OS“ pažeidžiamumui nulinės dienos blokuoti. Bendrovė nustatė klaidą ir pažymėjo ją CVE-2019-1132 . Pleistras buvo 2019 m. Liepos mėn. Pataisų antradienio paketo dalis.

„Buhtrap“ posūkiai į kibernetinį šnipinėjimą:

ESET kūrėjai patvirtino „Buhtrap“ dalyvavimą. Be to, antivirusinių programų gamintojas netgi pridūrė, kad grupė dalyvavo vykdant kibernetinį šnipinėjimą. Tai visiškai prieštarauja ankstesniems Buhtrapo išnaudojimams. Beje, ESET žino apie naujausią grupės veiklą, tačiau neatskleidė grupės tikslų.

Įdomu tai, kad kelios saugumo agentūros ne kartą nurodė, kad „Buhtrap“ nėra įprasta valstybės remiama įsilaužėlių apranga. Saugumo tyrėjai įsitikinę, kad grupė veikia daugiausia iš Rusijos. Jis dažnai lyginamas su kitomis tikslinio įsilaužimo grupėmis, tokiomis kaip „Turla“, „Fancy Bears“, APT33 ir „Equation Group“. Tačiau yra vienas esminis skirtumas tarp „Buhtrap“ ir kitų. Grupė retai iškyla arba prisiima atsakomybę už savo išpuolius atvirai. Be to, jos pagrindiniai tikslai visada buvo finansinės institucijos, o grupė sekė pinigus, o ne informaciją.

„Buhtrap“ grupė naujausiose šnipinėjimo kampanijose naudoja „nulinę dieną“: ESET tyrimai atskleidžia garsią nusikaltėlių grupę, kuri pastaruosius penkerius metus taip pat vykdo šnipinėjimo kampanijas. Paskutinėse šnipinėjimo kampanijose „Buhtrap“ grupė naudoja nulinės dienos pasirodymą… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Šachas Šeichas (@ shah_sheikh) 2019 m. Liepos 11 d

Pirmą kartą „Buhtrap“ pasirodė 2014 m. Grupė tapo žinoma po to, kai ji sekė daugelį Rusijos verslų. Šie verslai buvo gana nedideli, todėl apyvarta nesuteikė daug pelningos grąžos. Vis dėlto, susilaukusi sėkmės, grupė ėmė skirti didesnes finansines institucijas. „Buhtrap“ pradėjo eiti po gana gerai saugomų ir skaitmeniniu būdu apsaugotų Rusijos bankų. IB grupės ataskaita rodo, kad „Buhtrap“ grupei pavyko išsisukti su daugiau nei 25 mln. Iš viso grupė sėkmingai užpuolė maždaug 13 Rusijos bankų, pareiškė saugos bendrovė „Symantec“ . Įdomu tai, kad dauguma skaitmeninių įrašų buvo sėkmingai įvykdyti nuo 2015 m. Rugpjūčio iki 2016 m. Vasario. Kitaip tariant, „Buhtrap“ sugebėjo išnaudoti maždaug du Rusijos bankus per mėnesį.

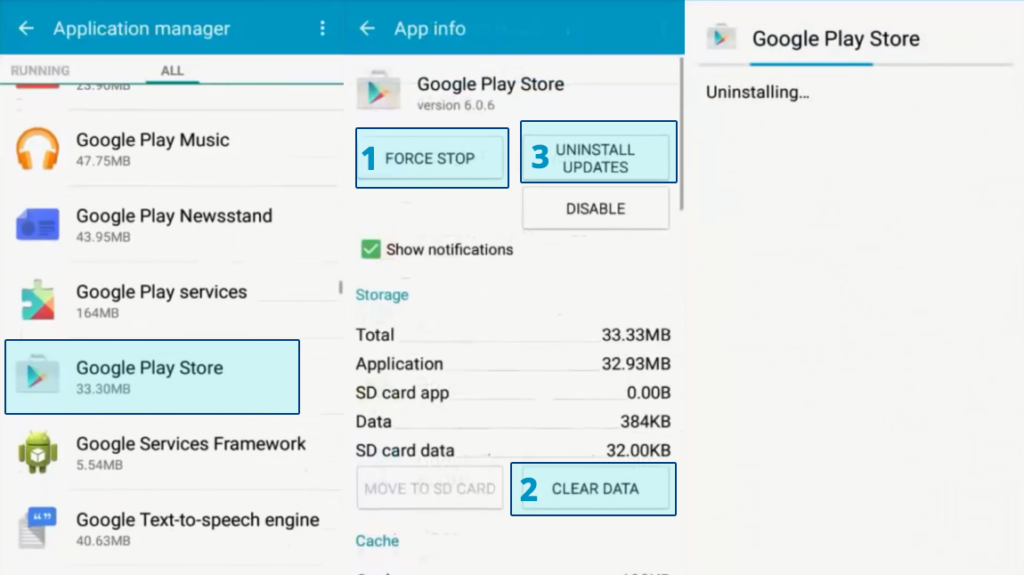

„Buhtrap“ grupės veikla staiga nutrūko po to, kai internete pasirodė jų pačių sukurtas „Buhtrap“ užnugaris, išradingai sukurtas programinės įrangos derinys. Ataskaitos rodo, kad keli pačios grupės nariai galėjo nutekinti programinę įrangą. Nors grupės veikla staiga sustojo, prieiga prie galingo programinės įrangos įrankių rinkinio leido suklestėti kelioms nedidelėms įsilaužimų grupėms. Naudodamiesi jau patobulinta programine įranga, daugelis mažų grupių pradėjo vykdyti atakas. Pagrindinis trūkumas buvo didžiulis išpuolių, įvykusių naudojant „Buhtrap“ užpakalinę dalį, skaičius.

Nuo „Buhtrap“ užpakalinės pusės nutekėjimo grupė aktyviai užsiėmė kibernetinių atakų vykdymu visiškai kitokiu tikslu. Tačiau ESET tyrėjai teigia, kad grupės perėjimo taktiką matė nuo pat 2015 m. Gruodžio mėn. Matyt, grupė pradėjo taikytis prie vyriausybinių agentūrų ir institucijų, pažymėjo ESET: „Visada sunku kampaniją priskirti konkrečiam dalyviui, kai jų įrankiai 'šaltinio kodas yra laisvai prieinamas internete. Tačiau, kadangi taikinių pokytis įvyko iki šaltinio kodo nutekėjimo, mes su dideliu pasitikėjimu vertiname, kad tie patys žmonės, buvę po pirmųjų „Buhtrap“ kenkėjiškų programų išpuolių prieš verslą ir bankus, taip pat dalyvauja taikant vyriausybines institucijas “.

Buhtrapas tikrai turi keistą evoliuciją ... nuo 25 milijonų dolerių vagystės iš Rusijos bankų ... iki kibernetinio šnipinėjimo operacijų vykdymo. Ar tai bogachevo efektas? pic.twitter.com/nuQ7ZKPU1Y

- Catalinas Cimpanu (@campuscodi) 2019 m. Liepos 11 d

ESET tyrėjai galėjo pareikšti Buhtrap'o ranką šiose atakose, nes sugebėjo nustatyti dėsningumus ir atrado keletą panašumų, kaip buvo vykdomos atakos. 'Nors į jų arsenalą buvo įtraukti nauji įrankiai ir atnaujinimai pritaikyti senesniems, skirtingose' Buhtrap 'kampanijose naudojama taktika, technika ir procedūros (TTP) per visus šiuos metus kardinaliai nepasikeitė.'

„Buhtrap“ naudokite „Windows OS“ nulinės dienos pažeidžiamumą, kurį būtų galima nusipirkti tamsiajame žiniatinklyje?

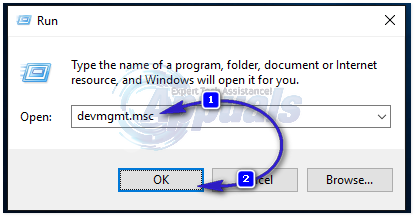

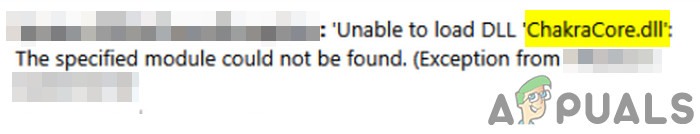

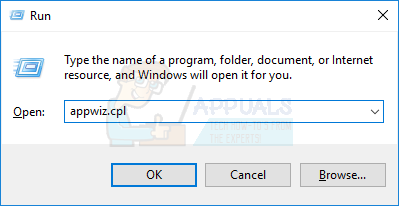

Įdomu pažymėti, kad „Buhtrap“ grupė gana operatyviai naudojo „Windows“ operacinės sistemos pažeidžiamumą. Kitaip tariant, grupė įdiegė saugumo trūkumą, kuris paprastai pažymimas „nulio diena“. Šie trūkumai paprastai yra nepašalinti ir nėra lengvai prieinami. Beje, grupė anksčiau naudojo „Windows“ OS saugumo spragas. Tačiau jie paprastai rėmėsi kitomis įsilaužėlių grupėmis. Be to, dauguma išnaudojimų turėjo pataisas, kurias išleido „Microsoft“. Gana tikėtina, kad grupė vykdė paieškas ieškodama nepataisytų „Windows“ mašinų, kad galėtų įsiskverbti.

Tai pirmas žinomas atvejis, kai „Buhtrap“ operatoriai naudojo nepašalintą pažeidžiamumą. Kitaip tariant, grupė naudojo tikrą nulinės dienos pažeidžiamumą „Windows OS“. Kadangi grupei akivaizdžiai trūko reikiamų įgūdžių saugumo trūkumams atrasti, tyrėjai tvirtai tiki, kad grupė galėjo nusipirkti tą patį. „Kaspersky“ pasaulinei tyrimų ir analizės grupei vadovaujantis Costinas Raiu mano, kad nulinės dienos pažeidžiamumas iš esmės yra „privilegijos pakėlimo“ trūkumas, kurį pardavė išnaudojimo brokeris, žinomas kaip „Volodya“. Šios grupės istorija pardavinėja nulinės dienos išnaudojimus tiek elektroniniams nusikaltimams, tiek nacionalinių valstybių grupėms.

Buhtrapas #Kenkėjiška programa su tipiniu „base64“ koduoto vykdomojo failo modeliu (ir dydžiu), įterptu į doc failą. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marcas ochsenmeieris (@ochsenmeier) 2019 m. Liepos 11 d

Yra gandų, teigiančių, kad Buhtrapo posūkį kibernetiniam šnipinėjimui galėjo valdyti Rusijos žvalgyba. Nors ir nepagrįsta, teorija gali būti tiksli. Gali būti, kad Rusijos žvalgybos tarnyba įdarbino „Buhtrap“ šnipinėti juos. „Pivot“ gali būti susitarimo dalis, kuria siekiama atleisti ankstesnius grupės pažeidimus vietoj neskelbtinų įmonių ar vyriausybės duomenų. Manoma, kad Rusijos žvalgybos departamentas praeityje organizavo tokį didelį mastą per trečiųjų šalių įsilaužimų grupes. Saugumo tyrėjai tvirtino, kad Rusija reguliariai, bet neoficialiai verbuoja talentingus asmenis, siekdama įsiskverbti į kitų šalių saugumą.

Įdomu tai, kad dar 2015 m. Buvo manoma, kad Buhtrapas dalyvavo kibernetinio šnipinėjimo operacijose prieš vyriausybes. Rytų Europos ir Vidurinės Azijos šalių vyriausybės nuolat tvirtino, kad Rusijos įsilaužėliai keletą kartų bandė įsiskverbti į jų saugumą.

Žymos Kibernetinė sauga