Kibernetinio saugumo iliustracija

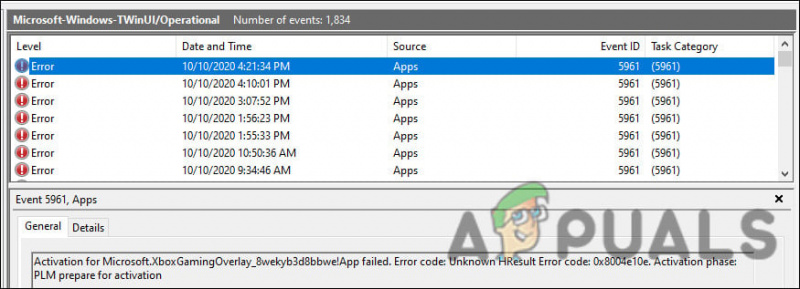

Prieš dieną „Microsoft“ išleido svarbų „Windows 10“ operacinės sistemos (OS) atnaujinimą. Tačiau net ir šiame naujinime nėra pleistro, apsaugančio nuo įdomaus, paprasto ir vis dėlto labai stipraus saugumo trūkumo. Pažeidžiamumas yra išplėstiniame „Windows 10“ užduočių planuoklyje. Kai jis naudojamas, užduočių planavimo priemonė iš esmės gali suteikti išnaudotojui visas administravimo teises.

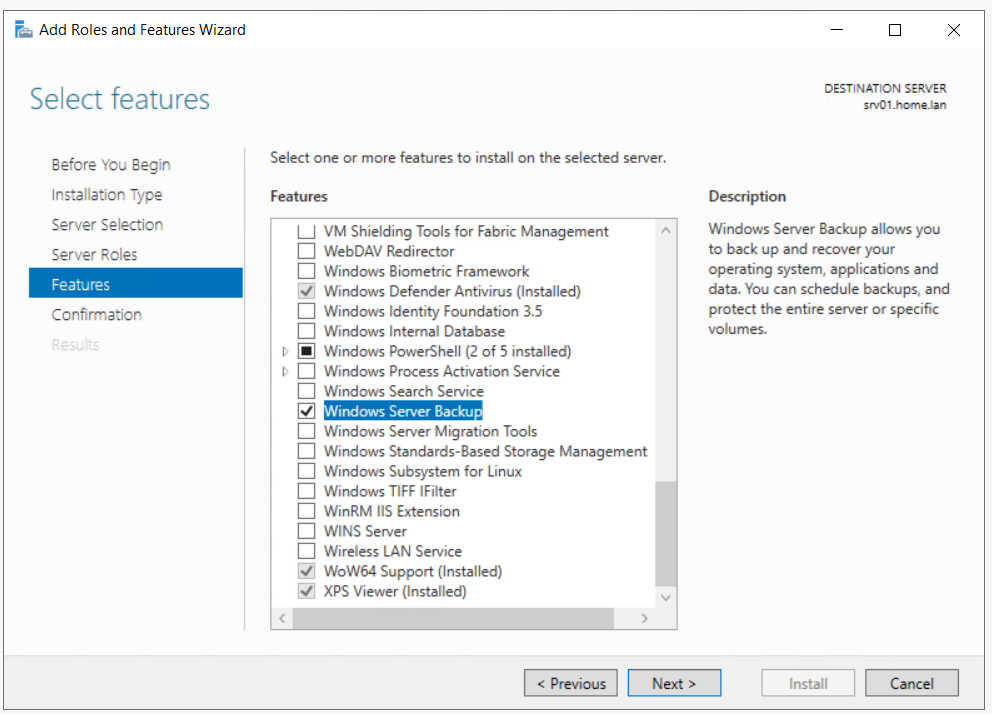

Internetinis slapyvardis „SandboxEscaper“ einantis įsilaužėlis paskelbė klaidą. Akivaizdu, kad išnaudojimas turi rimtų saugumo problemų sistemoje „Windows 10“. Įdomu tai, kad įsilaužėlis nulinės dienos išnaudojimą pasirinko paskelbti „GitHub“ - programinės įrangos įrankių ir kūrimo kodo, kurį neseniai įsigijo „Microsoft“, saugykloje. Įsilaužėlis netgi išleido „Proof-of-Concept“ (PoC) išnaudojimo kodą nulinės dienos pažeidžiamumui, turinčiam įtakos „Windows 10“ operacinei sistemai.

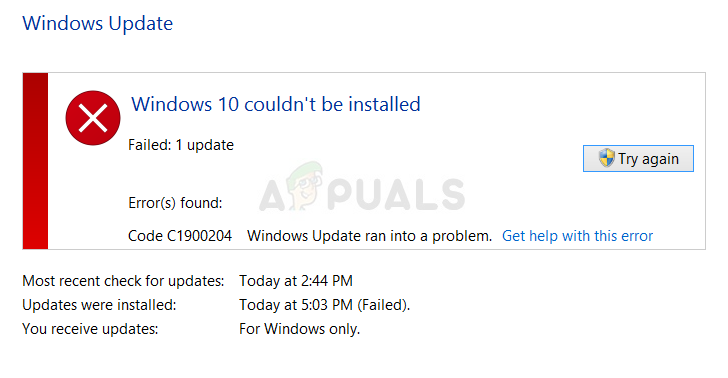

Išnaudojimas priskiriamas nulinės dienos kategorijai visų pirma todėl, kad „Microsoft“ dar neturi to pripažinti. Kai „Windows 10“ kūrėjas supranta, jis turėtų pasiūlyti pleistrą, kuris užtaisys spragą, esančią užduočių planavimo priemonėje.

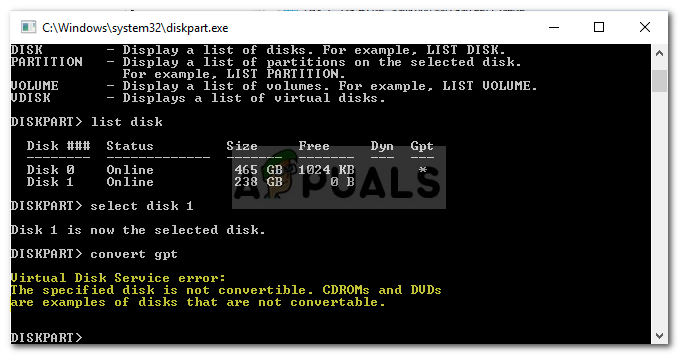

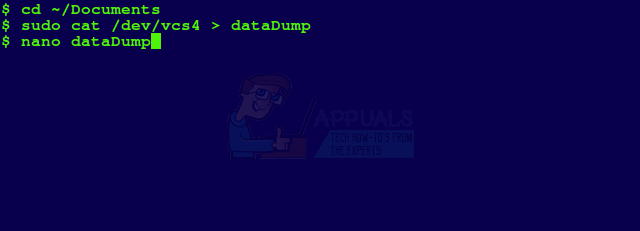

Užduočių planuoklis yra vienas iš pagrindinių „Windows“ OS komponentų, egzistavusių nuo „Windows 95“ laikų. „Microsoft“ nuolat tobulino įrankį, kuris iš esmės leidžia OS vartotojams planuoti programų ar scenarijų paleidimą iš anksto nustatytu laiku arba po nustatytų laiko intervalų. . „GitHub“ paskelbtame išnaudojime naudojamas „SchRpcRegisterTask“ - metodas „Task Scheduler“ užduočių registravimui serveryje.

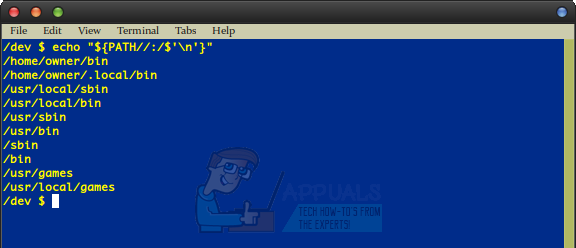

Dėl dar nežinomų priežasčių programa netikrina leidimų taip kruopščiai, kaip turėtų. Taigi, jis gali būti naudojamas norint nustatyti savavališką DACL (Diskrecinio prieigos kontrolės sąrašo) leidimą. Programa, parašyta kenkėjiškais tikslais, ar net užpuolikas, turintis žemesnio lygio teises, gali paleisti netinkamai suformuotą .job failą, kad gautų „SYSTEM“ privilegijas. Iš esmės tai yra nesankcionuota ar neteisėta privilegijų eskalavimo problema, dėl kurios vietinis užpuolikas ar kenkėjiška programa gali leisti gauti ir paleisti kodą su administracinės sistemos teisėmis tikslinėse mašinose. Galų gale tokios atakos suteiks užpuolikui visas tikslinės „Windows 10“ mašinos administratoriaus teises.

„Twitter“ vartotojas teigia patikrinęs „nulinės dienos“ išnaudojimą ir patvirtinęs, kad jis veikia „Windows 10 x86“ sistemoje, kuri buvo pataisyta naujausiu 2019 m. Gegužės mėn. Atnaujinimu. Be to, vartotojas priduria, kad pažeidžiamumas gali būti lengvai išnaudojamas 100 procentų laiko.

Galiu patvirtinti, kad tai veikia visiškai pataisytoje (2019 m. Gegužės mėn.) „Windows 10 x86“ sistemoje. Failą, kurį anksčiau visiškai kontroliavo tik SYSTEM ir „TrustedInstaller“, dabar visiškai kontroliuoja ribotas „Windows“ vartotojas.

Veikia greitai ir 100% laiko bandant. pic.twitter.com/5C73UzRqQk

- Willas Dormannas (@wdormann) 2019 m. Gegužės 21 d

Jei tai nėra pakankamai svarbu, įsilaužėlis taip pat užsiminė, kad „Windows“ turi dar 4 neatskleistas nulinės dienos klaidas, iš kurių trys lemia vietinių privilegijų eskalavimą, o ketvirtoji leidžia užpuolikams apeiti smėlio dėžės saugumą. Nereikia nė pridurti, kad „Microsoft“ dar nepripažino išnaudojimo ir išleido pataisą. Tai iš esmės reiškia, kad „Windows 10“ vartotojai turi laukti, kol bus ištaisytas šis pažeidimas.

Žymos „Windows“