„Oracle Fusion Middleware WebLogic Server“. „eSolution“

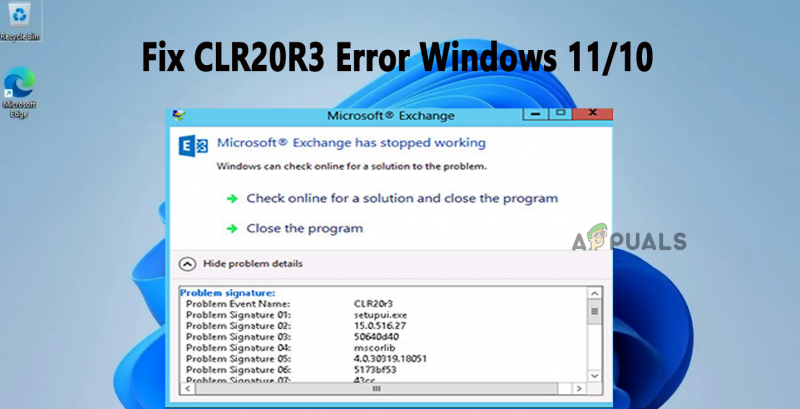

The „Oracle Critical Patch Update“ buvo išleistas šį mėnesį, siekiant sušvelninti daugybę saugumo spragų, tačiau tiems, kurie visiškai neatnaujino savo sistemų šiuo kritiniu atnaujinimu, užpuola įsilaužėliai, kurie sąmoningai taiko visas tokias neatnaujintas sistemas. Nuotoliniu būdu išnaudojamas pažeidžiamumas, pažymėtas CVE-2018-2893 WLS pagrindiniai komponentai yra pagrindinis dalykas, kurį įsilaužėliai naudoja „Oracle WebLogic Fusion Middleware“. Paveiktos versijos yra 10.3.6.0, 12.1.3.0, 12.2.1.2 ir 12.2.1.3. Pažeidžiamumas buvo įvertintas 9,8 laipsniu CVSS 3.0 mastas, kuris rodo didžiausią kritiką ir išnaudojimo riziką.

Prieš analizuodami „Oracle“ kūrėjai, pažeidžiamumą bendrai ištyrė penki subjektai. Šie penki tyrėjai buvo 0c0c0f, „Knownsec 404 Team Badcode“, Liao Xinxi iš NSFOCUS saugumo komandos, Lilei iš „Venustech ADLab“ ir Xu Yuanzhenas iš „Alibaba Cloud Security Team“. Tyrėjai pranešė, kad šis pažeidžiamumas leidžia neautentifikuotam kenkėjiškam užpuolikui prieiti prie tinklo per T3 protokolą nereikalaujant slaptažodžio. Tai savo ruožtu visiškai pakenkia „Oracle WebLogic Server“ saugumui. Įsiskverbęs į priekį, įsilaužėlis gali visiškai valdyti serverį, integruoti kenkėjiškas programas, pavogti informaciją ir pakenkti tinklui šiuo keliu.

Keli koncepcijos įrodymai buvo gauti dėl šio pažeidžiamumo ir daugelis jų buvo pašalinti iš interneto, nes jie paskatino ir įkvėpė įsilaužėlių bandymus išnaudoti pažeidžiamumą. Pirmasis toks išnaudojimas buvo tik prieš kelias dienas 21 dšvliepos mėn. Nuo to laiko daugelis vartotojų pasidalijo idėjos įrodymu internete, kad skleistų žinomumą, tačiau jis paplito tik kenkėjiškesniems įsilaužėliams, kurie pritaikė savo bandymams išnaudoti. Pastarųjų dienų metu pastebėtų išnaudojimų skaičius nuolat didėjo. Nustatyta, kad saugumo tyrėjai iš dviejų konkrečių grupių plačiai ir automatiškai išnaudojo šį pažeidžiamumą ISC BE ir „Qihoo 360 Netlab“ . Šios dvi grupės yra tiriamos ir jų atakos sulaikomos kuo geriau.

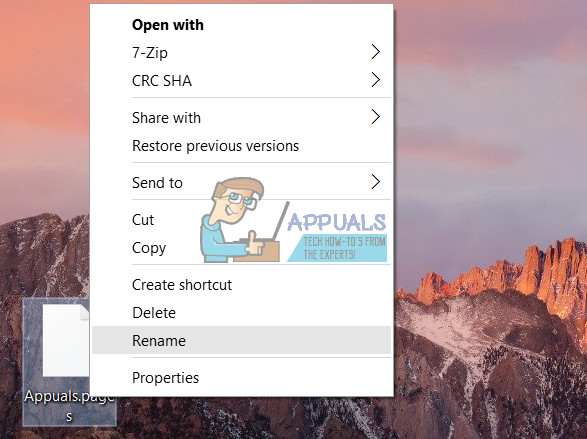

„Oracle“ kūrėjai ragina serverio administratorius pritaikyti naujausią pataisos naujinimą, ypač konkretų pataisą, susijusį su CVE-2018-2893 pažeidžiamumu, nes atrodo, kad nėra kitų būdų sušvelninti šias sunkias atakas, kaip tik pataisyti saugos trūkumą per naujinimą.