Aptikus „Spectre“ ir „Meltdown“ klasės pažeidžiamumus, penktąjį „Intel“ procesorių, turinčią įtakos pažeidžiamumui, atrado profesorius dr. Christianas Rossowas Giorgi Maisuradze ir jų tyrėjų grupė CISPA Helmholtz centre Vokietijoje. Pastebėta, kad pažeidėjai leidžia įsilaužėliams apeiti autorizaciją, kad galėtų skaityti duomenis, ir vertinama, kad pažeidžiamumas yra bent jau visuose pastarojo dešimtmečio „Intel“ procesoriuose. Nors pažeidžiamumas iki šiol buvo tiriamas tik „Intel“ procesoriuose, tikimasi, kad jis egzistuoja ir ARM bei AMD procesoriuose, ir tai leidžia teigti, kad įsilaužėliai, kurie naudojasi šiuo „Intel“ procesorių pažeidžiamumu, gali pritaikyti savo išnaudojimus tam, kad atakuotų kitus procesorius, gerai.

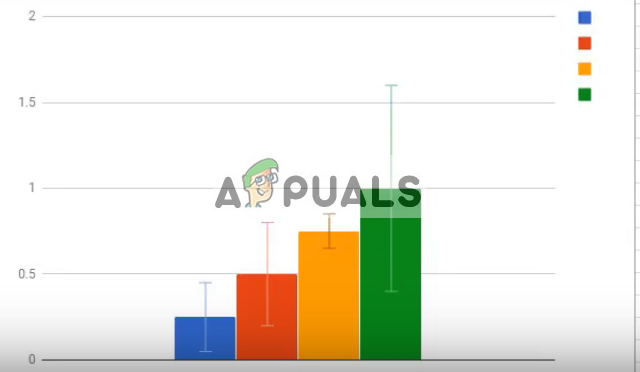

Pasak dr. Rossow, „Saugumo spragą sukelia procesoriai, numatantys vadinamąjį grąžinimo adresą vykdymo laiko optimizavimui. Jei užpuolikas gali manipuliuoti šia prognoze, jis valdo spekuliaciškai vykdomą programos kodą. Jis gali nuskaityti duomenis per šalutinius kanalus, kurie iš tikrųjų turėtų būti apsaugoti nuo prieigos “. Tokios atakos gali būti vykdomos dviem pagrindiniais būdais: pirmasis reiškia, kad kenkėjiški scenarijai interneto svetainėse gali pasiekti saugomus slaptažodžius, o antrasis žengia šį žingsnį toliau, leisdamas įsilaužėliui skaityti duomenis tokiu pačiu būdu ne vietiniams procesams. taip pat pasiekti ribas, kad būtų galima pasiekti didesnį kitų vartotojų slaptažodžių rinkinį bendroje sistemoje. Tyrėjų Baltas popierius šiuo klausimu rodo, kad grąžinimo kamino buferiai, kurie yra atsakingi už grįžimo adresų numatymą, gali būti naudojami klaidingam numatymui sukelti. Nors naujausiais pataisymais, skirtais „Spectre“ klasės pažeidžiamumui sušvelninti, pavyko sušvelninti ir RSB pagrįstas kelių procesų atakas, pažeidžiamumą vis tiek galima išnaudoti JIT aplinkose, kad būtų galima pasiekti naršyklės atmintines, o JIT sudarytas kodas gali būti naudojamas atminties nuskaitymui. šių ribų 80% tikslumu.

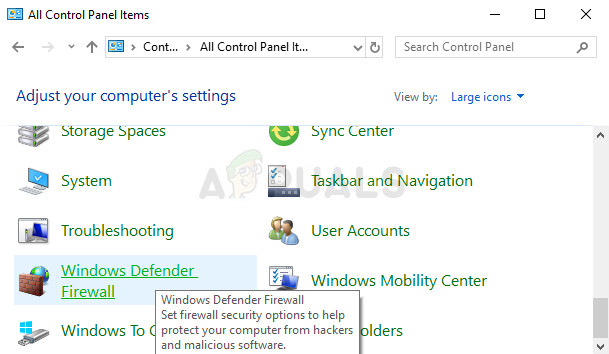

Lygiai taip pat, kaip „Spectre“ atakuoja procesorius, manipuliuodamas išankstiniais adresais, šis pažeidžiamumas yra ir grįžimo adresuose, taigi ir slapyvardis: inversinis Spectre ataka. Technologijų gamintojams stengiantis pašalinti keturias jau žinomas tokias saugumo spragas, naršyklės išlieka vartais, leidžiančiais kenkėjiškoms svetainėms pasiekti informaciją ir tokiu būdu manipuliuoti procesoriais. „Intel“ apie šį naujai aptiktą pažeidžiamumą sužinojo gegužę, ir jai buvo suteikta 90 dienų, kad ji galėtų pati gaminti švelninimo techniką, kol šis atradimas bus išleistas. Praėjus 90 dienų, „Intel“ procesoriams tebėra grėsmė tokiems pažeidžiamumams, tačiau būkite tikri, kad kompanija šlifuoja savo pavarą tikėdamasi rasti nuolatinį sprendimą, o baltoji knyga iki šiol stovi išsamių eksperimentų demonstravimui. ir šio naujo pažeidžiamumo analizė.