Internet Explorer

Senėjančiame, bet vis dar aktyviai naudojamame „Internet Explorer“ - „numatytojoje“ „Microsoft Windows“ operacinės sistemos žiniatinklio naršyklėje - yra saugumo spraga aktyviai išnaudojami užpuolikų ir kenksmingų kodų rašytojų . Nors „Microsoft“ puikiai žino apie „Zero-Day Exploit“ IE, bendrovė šiuo metu yra paskelbusi skubios saugos patarimą. 'Microsoft' dar neišleis arba neišleis avarinio saugumo pataisos atnaujinimas pašalinti „Internet Explorer“ saugos pažeidžiamumą.

Pranešama, kad užpuolikai „laukinėje gamtoje“ naudoja „Internet Explorer“ 0 dienų naudojimą. Paprasčiau tariant, naujai atrastas IE trūkumas aktyviai naudojamas nuotoliniu būdu vykdyti kenkėjišką ar savavališką kodą. „Microsoft“ paskelbė patarimą dėl saugumo, įspėdama milijonus „Windows OS“ vartotojų apie naują „Internet Explorer“ interneto naršyklės nulio dienos pažeidžiamumą, tačiau dar turi išleisti pataisą, kad būtų pašalinta susijusi saugumo spraga.

Saugumo pažeidžiamumas „Internet Explorer“, „Vidutiniškai“ vertinamas aktyviai laukinėje gamtoje:

Naujai atrastas ir, kaip pranešama, išnaudotas „Internet Explorer“ saugumo pažeidžiamumas yra oficialiai pažymėtas kaip CVE-2020-0674 . 0 dienų išnaudojimas įvertintas vidutiniu. Saugumo spraga iš esmės yra nuotolinio kodo vykdymo problema, kuri kyla dėl to, kaip scenarijų variklis tvarko „Internet Explorer“ atmintyje esančius objektus. Klaida suaktyvinama per „JScript.dll“ biblioteką.

#darkhotel # 0diena #naudoti

CVE-2020-0674

„Microsoft“ scenarijaus variklio atminties sugadinimo pažeidžiamumas

Nuotolinio kodo vykdymo pažeidžiamumas egzistuoja taip, kaip scenarijų variklis tvarko „Internet Explorer“ atmintyje esančius objektus. https://t.co/1mbqh1IMDz

- juodasis paukštis (@blackorbird) 2020 m. Sausio 18 d

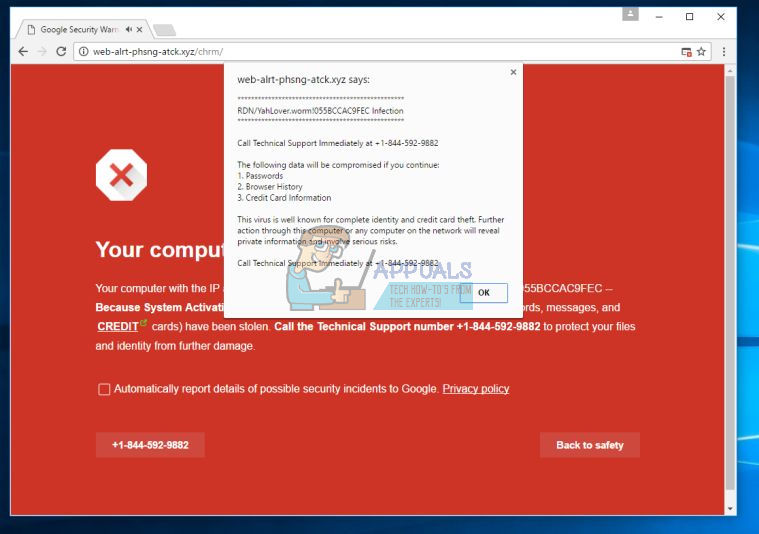

Sėkmingai išnaudodamas klaidą, nuotolinis užpuolikas gali vykdyti savavališką kodą tiksliniuose kompiuteriuose. Užpuolikai gali visiškai kontroliuoti aukas tik įtikinę juos atidaryti kenksmingai sukurtą tinklalapį pažeidžiamoje „Microsoft“ naršyklėje. Kitaip tariant, užpuolikai gali panaudoti sukčiavimo ataką ir apgauti „Windows“ OS vartotojus, naudojančius IE, spustelėti internetines nuorodas, nukreipiančias aukas į užterštą svetainę, kurioje yra kenkėjiškos programos. Įdomu tai, kad pažeidžiamumas negali suteikti administratoriaus privilegijų, nebent pats vartotojas yra prisijungęs kaip administratorius, nurodė „Microsoft“ saugos patarimas :

„Pažeidžiamumas gali sugadinti atmintį taip, kad užpuolikas galėtų vykdyti savavališką kodą dabartinio vartotojo kontekste. Užpuolikas, sėkmingai išnaudojęs pažeidžiamumą, gali įgyti tas pačias vartotojo teises kaip ir dabartinis vartotojas. Jei dabartinis vartotojas yra prisijungęs su administratoriaus vartotojo teisėmis, užpuolikas, sėkmingai išnaudojęs pažeidžiamumą, gali perimti paveiktos sistemos kontrolę. Tada užpuolikas galėjo įdiegti programas; peržiūrėti, keisti ar ištrinti duomenis; arba sukurti naujas paskyras su visomis vartotojo teisėmis “.

„Microsoft“, žinanti „IE Zero-Day Exploit Security“ pažeidžiamumą ir dirbanti taisant:

Pažymėtina, kad beveik visos „Internet Explorer“ versijos ir variantai yra pažeidžiami 0 dienų naudojimo. Paveikta interneto naršymo platforma apima „Internet Explorer 9“, „Internet Explorer 10“ ir „Internet Explorer 11.“. Bet kurią iš šių IE versijų galima paleisti visose „Windows 10“, „Windows 8.1“, „Windows 7“ versijose.

Tai penktadienis, savaitgalis nusileido ... ir #Microsoft įspėja apie „Internet Explorer“ nulinės dienos išnaudojimą ... https://t.co/1bkNhKIDYt #Registruotis

- „Security News Bot“ (@SecurityNewsbot) 2020 m. Sausio 18 d

Nors „Microsoft“ turi t nemokama „Windows 7“ pagalba , įmonė vis dar palaikanti senstančius ir jau pasenusius IE interneto naršyklė. Pranešama, kad „Microsoft“ nurodė, kad žino apie „ribotus tikslinius išpuolius“ laukinėje gamtoje ir dirba taisydamas. Tačiau pleistras dar neparuoštas. Kitaip tariant, milijonai „Windows“ OS vartotojų, kurie dirba su IE, ir toliau lieka pažeidžiami.

Paprasti, bet laikini būdai, kaip apsisaugoti nuo nulinės dienos naudojimo IE:

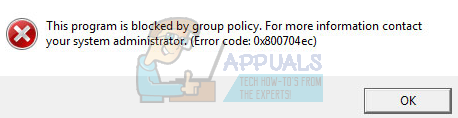

Paprastas ir praktiškas sprendimas, apsaugantis nuo naujo 0 dienų naudojimo IE, priklauso nuo to, ar neleidžiama įkelti JScript.dll bibliotekos. Kitaip tariant, IE vartotojai turi neleisti bibliotekai įkelti į atmintį, kad rankiniu būdu užblokuotų išnaudoti šį pažeidžiamumą .

Aktyviai naudojant „0-Day Exploit“ IE, „Windows OS“ vartotojai, dirbantys su IE, turi laikytis instrukcijų. Norėdami apriboti prieigą prie JScript.dll, vartotojai turi paleisti šias „Windows“ sistemos komandas su administratoriaus teisėmis, apie kurias pranešta „The HackerNews“ .

32 bitų sistemoms:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P visiems: N

64 bitų sistemoms:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P visiems: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P visiems: N

„Microsoft“ patvirtino, kad netrukus įdiegs pataisą. Vartotojai, vykdantys pirmiau nurodytas komandas, gali pastebėti, kad kelios svetainės elgiasi neteisingai arba neįkelia. Kai yra pleistras, tikriausiai per „Windows Update“, vartotojai gali anuliuoti pakeitimus vykdydami šias komandas:

32 bitų sistemoms:

cacls% windir% system32 jscript.dll / E / R visiems

Žymos Internet Explorer64 bitų sistemoms:

cacls% windir% system32 jscript.dll / E / R visiems

cacls% windir% syswow64 jscript.dll / E / R visiems