SSH yra tinklo protokolas, veikiantis konsolėje. Dažniausiai naudojamas „SSH“ klientas yra „PuTTy“. Žemiau pateiktame paveikslėlyje parodyta nustatyta SSH sesija. Tai lengva naudoti ir greita. Dauguma IT profesionalų valdo visą tinklą tik per SSH dėl saugumo ir greito / lengvo priėjimo, kad serveryje galėtų atlikti administracines ir valdymo užduotis. Visa SSH sesija yra šifruota - pagrindiniai SSH protokolai yra SSH1 / SSH-1 ir SSH2 / SSH-2. SSH-2 yra pastarasis, saugesnis nei SSH-1. „Linux“ operacinėje sistemoje yra įmontuotas įrankis „Terminal“, kad būtų galima pasiekti konsolę, o „Windows“ mašinai reikalingas SSH klientas (pvz., „PuTTy“).

Prieiga prie nuotolinio kompiuterio naudojant SSH

Norėdami pasiekti nuotolinį pagrindinį kompiuterį / kompiuterį naudodami SSH, turite turėti:

iki) „PuTTy“ (nemokamas SSH klientas)

b) SSH serverio vartotojo vardas

c) SSH serverio slaptažodis

d) SSH prievadas kuris paprastai yra 22, bet kadangi numatytasis yra 22, jis turėtų būti pakeistas į kitą uostą, kad būtų išvengta atakų šiame uoste.

„Linux“ mašinoje vartotojo vardo šaknis pagal nutylėjimą yra administratorius ir jame yra visos administratoriaus teisės.

Terminale ši komanda užmegs ryšį su serveriu.

ssh root@192.168.1.1

kur root yra vartotojo vardas, o 192.168.1.1 yra pagrindinio kompiuterio adresas

Taip atrodo terminalas:

Jūsų komandos bus įvestos po $ simbolis . Jei reikia pagalbos dėl bet kurios terminalo / glaisto komandos, naudokite sintaksę:

vyras ssh

žmogaus komanda

vyras, po kurio seka bet kuri komanda, ekrane pateiks komandų nurodymus

Taigi, ką aš darysiu dabar, yra SSH, naudojant „PuTTy“ į savo „Debian“ OS, veikiančią VMWare.

Bet prieš tai atlikdamas turiu įjungti SSH prisijungdamas prie savo „VM Debian“ - Jei ką tik įsigijote serverį iš prieglobos įmonės, galite paprašyti jų įgalinti SSH jums.

Norėdami įjungti ssh, naudokite

sudo /etc/init.d/ssh paleisti iš naujo

Kadangi aš naudoju „Ubuntu“, o ssh nebuvo įdiegtas, taigi

Norėdami įdiegti ssh, naudokite šias komandas

sudo apt-get įdiegti openssh-klientą

sudo apt-get install openssh-serverį

Štai ką gavau, prisijungęs prie SSH per „PuTTy“:

Dabar tai yra tai, ko reikia norint nustatyti SSH ir užmegzti sesiją per „PuTTy“. Toliau aptarsiu keletą pagrindinių išplėstinių funkcijų, kurios lėtai pradės geriau suprasti visą scenarijų.

Numatytasis ssh konfigūracijos failas yra: / etc / ssh / sshd_config

Norėdami peržiūrėti konfigūracijos failą, naudokite: katė / etc / ssh / sshd_config

Norėdami redaguoti konfigūracijos failą, naudokite: vi / etc / ssh / sshd_config arba nano / etc / ssh / sshd_config

Redagavę bet kurį failą, naudokite CTRL + X ir paspauskite Y klavišą, kad išsaugotumėte ir išeitumėte iš jo (nano redaktorius)

SSH prievadą galima pakeisti iš konfigūracijos failo, numatytasis prievadas yra 22. Pagrindinės komandos „cat“, „vi“ ir „nano“ veiks ir kitiems dalykams. Norėdami sužinoti daugiau apie komandas, naudoti „Google“ paiešką.

Jei atliksite bet kurį konfigūracijos failo pakeitimą, tai paslaugai reikia paleisti iš naujo. Tarkime, kad dabar norime pakeisti savo prievadą, todėl tai, ką darysime, bus redaguoti failą sshd_config, ir aš norėčiau naudoti

nano / etc / ssh / sshd_config

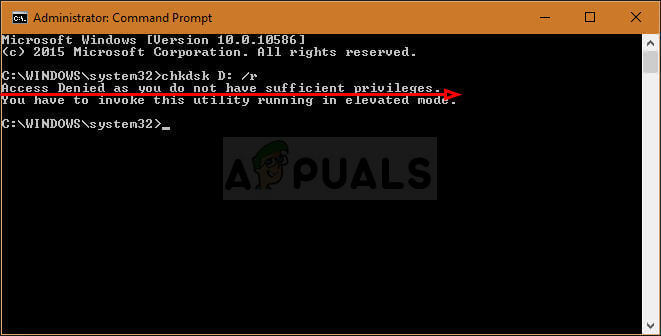

Turite būti prisijungę kaip administratorius arba naudoti sudo nano / etc / ssh / sshd_config redaguoti failą. Redagavę iš naujo paleiskite ssh paslaugą, sudo /etc/init.d/ssh paleisti iš naujo

Jei keičiate prievadą, būtinai įtraukite jį į savo IPTABLES, jei naudojate numatytąją užkardą.

„iptables“ -I ĮVADAS -p tcp –portas 5000 -j PRIIMTI/etc/rc.d/init.d/iptables išsaugoti

Užklausa „iptables“, kad patvirtintumėte, ar uostas atidarytas

iptables -nL | grep 5000

Konfigūracijos faile yra keletas direktyvų, kaip aptarta anksčiau, yra du SSH protokolai (1 ir 2). Jei jis nustatytas į 1, pakeiskite jį į 2.

Žemiau yra šiek tiek mano konfigūracijos failo:

# Paketo sugeneruotas konfigūracijos failas

# Išsamesnės informacijos ieškokite sshd_config (5) puslapyje

# Kokių prievadų, IP ir protokolų klausomės

Uostas 5000 numerį 22 pakeitė uostu

# Naudokitės šiomis parinktimis norėdami apriboti sshd sąsajas / protokolus

#ListenAddress ::

#ListenAddress 0.0.0.0

Protokolas 2 pakeitė 1 protokolą 2

nepamirškite iš naujo paleisti paslaugą atlikę pakeitimus

„Root“ yra administratorius, todėl rekomenduojama jį išjungti, kitaip, jei esate atviri nuotoliniams ryšiams, galite tapti žiaurios jėgos atakos ar kitų ssh pažeidžiamumų objektu - „Linux“ serveriai yra įsilaužėlių labiausiai mėgstamos dėžės, direktyvą „LoginGraceTime“ , nustato vartotojo prisijungimo ir tapatybės nustatymo terminą, jei vartotojas to nepadaro, ryšys nutrūksta - palikite tai pagal nutylėjimą.

# Autentifikavimas:

„LoginGraceTime“ 120

„PermitRootLogin“ Nr

„StrictModes“ taip

Puiki savybė yra Rakto autentifikavimas („PubkeyAuthentification“) - Ši funkcija leidžia nustatyti tik pagrindinį autentifikavimą, kaip matome su „Amazon EC3“ serveriais. Serverį galite pasiekti tik naudodami savo privatųjį raktą, jis yra labai saugus. Kad tai veiktų, turėsite sugeneruoti raktų porą ir pridėti tą privatų raktą prie savo nuotolinio kompiuterio, o viešąjį raktą pridėti prie serverio, kad jį būtų galima pasiekti naudojant tą raktą.

„PubkeyAuthentification“ taip

„AuthorisedKeysFile .ssh“ / „authorised_keys“

RSAAutentifikacija taip

Slaptažodžio patvirtinimas Nr

Tai atmes bet kokį slaptažodį ir leis vartotojams pasiekti tik su raktu.

Profesionaliame tinkle jūs paprastai informuosite savo vartotojus apie tai, ką jiems leidžiama daryti, o ką ne, ir visą kitą reikalingą informaciją

Konfigūracijos failas, kurį reikia redaguoti reklamjuostėse, yra: / etc / motd

Norėdami atidaryti failą redaktoriuje, įveskite: nano / etc / motd arba sudo / etc / motd

Redaguokite failą, kaip tai darytumėte bloknotuose.

Taip pat galite įdėti reklamjuostę į failą ir nurodyti ją / etc / motd

pvz .: nano baneris.txt sukurs failą banner.txt ir iškart atidarys redaktorių.

Redaguokite reklamjuostę ir paspauskite „Ctrl“ + x / y, kad ją išsaugotumėte. Tada nurodykite jį motd faile naudodami

Reklamjuostė /home/users/appualscom/banner.txt ARBA kas, failo kelias yra.

Kaip ir reklamjuostę, taip pat galite pridėti pranešimą prieš prisijungimo eilutę, redagavimo failas yra / etc / issue

SSH tuneliavimas

„SSH Tunneling“ leidžia jums tunelį perduoti srautą iš vietinės mašinos į nuotolinę mašiną. Jis sukurtas naudojant SSH protokolus ir yra užšifruotas. Peržiūrėkite straipsnį SSH tuneliavimas

Grafinis užsiėmimas per SSH tunelį

Įgalinkite grafinę / „gui“ sesiją, nekomentuodami šios eilutėsX11Persiųsti taip

Kliento pabaigoje komanda būtų tokia:

ssh -X root@10.10.10.111

Galite paleisti programą, pvz., „Firefox“ ir kt., Naudodami paprastas komandas:

„Firefox“

Jei gaunate ekrano klaidą, tada nustatykite adresą:

eksportuoti DISPLAY = Mašinos IP adresas: 0.0

TCP vyniotuvai

Jei norite leisti pasirinktus pagrindinius kompiuterius ir kai kuriuos juos atmesti, tai yra failai, kuriuos turite redaguoti

1. /etc/hosts.allow

2. /etc/hosts.deny

Norėdami leisti keletą šeimininkų

SSD: 11.10.10.11

Norėdami užblokuoti visus sshing į jūsų serverį, pridėkite šią eilutę aplanke /etc/hosts.deny

SSD: VISI

SCP - saugi kopija

SCP - saugi kopija yra failų perdavimo programa. Norėdami nukopijuoti / perkelti failus per ssh, turėsite naudoti šią komandą.

žemiau esanti komanda nukopijuos myfile į / home / user2 11.10.10

scp / home / user / myfile root@10.10.10.111: / home / user2

scp šaltinio paskirties sintaksė

Norėdami nukopijuoti aplanką

scp –r / home / user / myfolder roor@10.10.10.111: / home / user2

Failų paieška nuotolinėje mašinoje

Labai lengva ieškoti failų nuotoliniame kompiuteryje ir peržiūrėti sistemos išvestį. Norėdami ieškoti failų nuotoliniame kompiuteryje

ssh root@10.10.10.111 „find / home / user –name‘ * .jpg ““Komanda ieškos kataloge / home / user visų * .jpg failų, galite su juo žaisti. find / -name ieškos visame / šakniniame kataloge.

SSH papildomas saugumas

„iptables“ leidžia nustatyti laiko apribojimus. Žemiau pateiktos komandos užblokuos vartotoją 120 sekundžių, jei nepavyks autentifikuoti. Norėdami nurodyti laikotarpį, komandoje galite naudoti parametrą / second / hour / minute arba / day.

Laiko apribojimai„iptables“ -A INPUT -p tcp -m būsena –syn – state NAUJA -port 22 -m riba –Riboti 120 / sekundė –limit-burst 1 -j

„iptables“ -A INPUT -p tcp -m būsena –syn – state NAUJA -port 5000 -j DROP

5000 yra prievadas, pakeiskite jį pagal savo nustatymus .

Leidžiama autentifikuoti iš konkretaus IP

„iptables“ -A INPUT -p tcp -m būsena – valstija NAUJA - šaltinis 10.10.10.111 –port 22 - j ACCEPT

Kitos naudingos komandos

Pridėkite ekraną per SSH

ssh -t root@10.10.10.111 ekranas –r

SSH perdavimo greičio tikrinimas

taip | pv | ssh $root@10.10.10.111 „katė> / dev / null“

![Neveikia „Windows 10“ meniu „Pradėti“ [Pataisyti]](https://jf-balio.pt/img/how-tos/39/windows-10-start-menu-not-working.jpg)

![[FIX] „Xbox One“ paleisties sistemos klaida E105](https://jf-balio.pt/img/how-tos/66/xbox-one-startup-system-error-e105.png)