„SpecterOps“ komanda, Steve'as Boroshas

Neseniai paskelbtame tinklaraščio įraše iš „SpecterOps“ komandos svetainės buvo išsiaiškinta, kaip krekeriai hipotetiškai gali sukurti kenksmingus .ACCDE failus ir naudoti juos kaip sukčiavimo vektorių žmonėms, kurie turi „Microsoft Access Database“. Dar svarbiau, kad jis pabrėžė, kad „Microsoft Access Macro“ (MAM) spartieji klavišai taip pat gali būti naudojami kaip atakos vektorius.

Šie failai tiesiogiai susiejami su „Access“ makrokomanda ir jie egzistuoja dar nuo „Office 97“ eros. Saugumo ekspertas Steve'as Boroshas parodė, kad į vieną iš šių nuorodų galima įterpti bet ką. Tai veikia nuo paprasto makrokomandos iki naudingųjų apkrovų, kurios .NET surinkimą įkelia iš „JScript“ failų.

Pridėdamas funkcijos iškvietimą į makrokomandą, kur kiti galbūt pridėjo paprogramę, Borošas galėjo priversti savavališkai vykdyti kodą. Jis tiesiog naudodamas išskleidžiamąjį langelį pasirinko paleistiną kodą ir pasirinko makrokomandą.

„Autoexec“ parinktys leidžia makrokomandą paleisti iškart, kai tik atidaromas dokumentas, todėl nereikia prašyti vartotojo leidimo. Tada Borosas naudojo parinktį „Padaryti ACCDE“ programoje „Access“, kad sukurtų vykdomąją duomenų bazės versiją, o tai reiškia, kad vartotojai nebūtų galėję patikrinti kodo, net jei to norėtų.

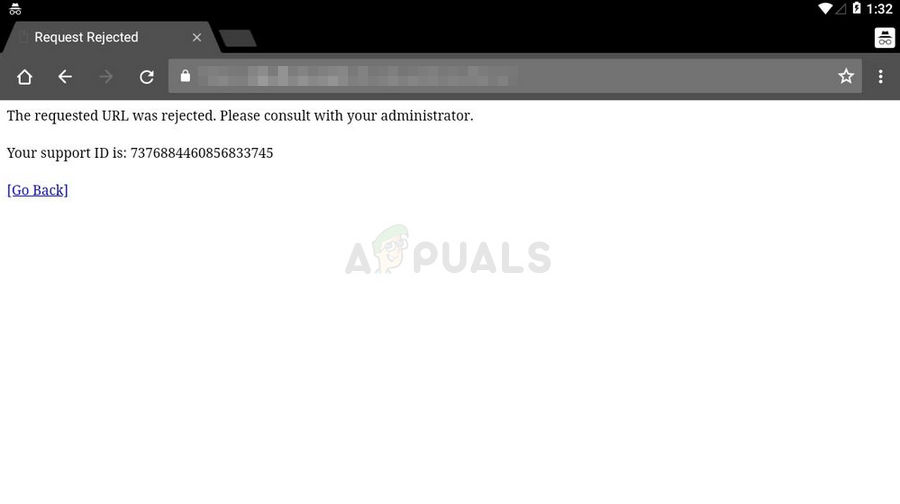

Nors šio tipo failai galėjo būti siunčiami kaip el. Pašto priedai, Boroshui pasirodė, kad efektyviau sukurti vieną MAM nuorodą, susietą nuotoliniu būdu su ACCDE autoexec duomenų baze, kad galėtų ją paleisti internete.

Nuvilkęs makrokomandą į darbalaukį, kad sukurtumėte nuorodą, jam liko failas, kuriame nebuvo daug mėsos. Tačiau pakeitus kintamąjį „DatabasePath“ nuorodoje, jam buvo suteikta laisvė prisijungti prie nuotolinio serverio ir nuskaityti ACCDE failą. Dar kartą tai galima padaryti be vartotojo leidimo. Mašinose, kuriose atidarytas 445 prievadas, tai netgi galima padaryti naudojant SMB, o ne HTTP.

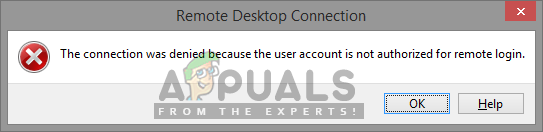

Pagal numatytuosius nustatymus „Outlook“ blokuoja MAM failus, todėl Borosas tvirtino, kad krekerys gali surengti sukčiavimo nuorodą nekenksmingame el. Laiške ir naudoti socialinę inžineriją, kad vartotojas gautų failą iš toli.

Kai „Windows“ neatidaro failo, nesikviečia jų įspėti apie saugumą, kad kodas būtų vykdomas. Tai gali būti keli tinklo įspėjimai, tačiau daugelis vartotojų gali tiesiog jų nepaisyti.

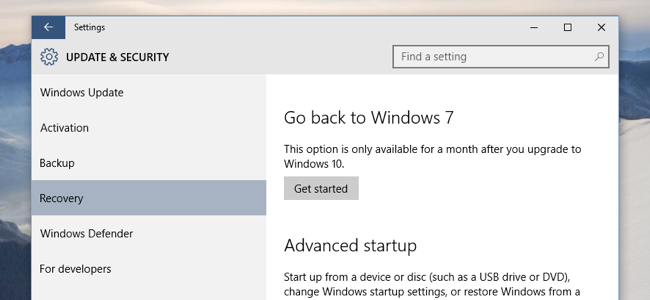

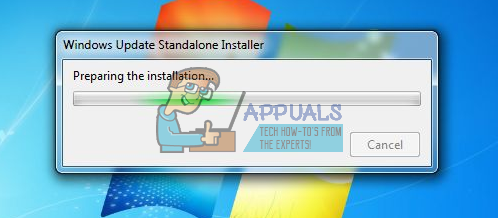

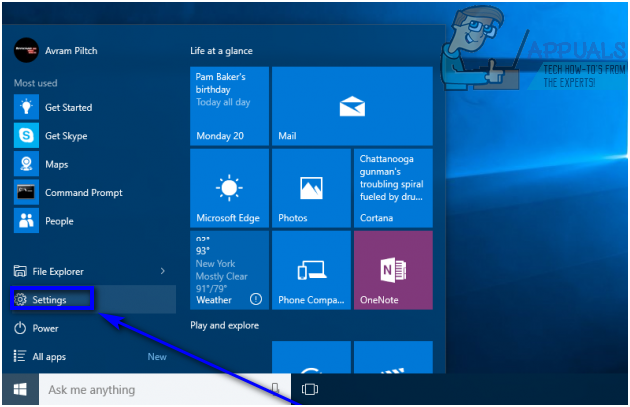

Nors atrodo, kad šį įtrūkimą yra apgaulingai lengva atlikti, jį taip pat lengva padaryti apgaulingai. Borosas sugebėjo užblokuoti makrokomandų vykdymą iš interneto tik nustatydamas šį registro raktą:

Kompiuteris HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Tačiau vartotojai, turintys kelis „Office“ produktus, turės įtraukti atskirus registro rakto įrašus kiekvienam, kuris atrodo.

Žymos „Windows“ sauga