„WordPress“. „Orderland“

Kelių svetainių scenarijų (XSS) pažeidžiamumas buvo aptiktas trijuose „WordPress“ įskiepiuose: „Gwolle Guestbook CMS“ papildinyje, „Strong Testimonials“ papildinyje ir „Snazzy Maps“ įskiepyje, atliekant įprastą sistemos saugumo patikrą naudojant „DefenseCode ThunderScan“. Įdiegus daugiau nei 40 000 „Gwolle Guestbook“ papildinio, daugiau kaip 50 000 „Strong Testimonials“ papildinio ir daugiau kaip 60 000 „Snazzy Maps“ papildinio aktyvių diegimų, kelių svetainių scenarijų pažeidžiamumas kelia riziką vartotojams suteikti administratoriui prieigą prie kenkėjiškas užpuolikas ir tai padaręs, suteikdamas užpuolikui laisvą leidimą toliau platinti kenksmingą kodą žiūrovams ir lankytojams. Šis pažeidžiamumas buvo ištirtas pagal „DefenseCode“ patariamuosius ID DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (atitinkamai) ir buvo nuspręsta kelti vidutinę grėsmę visais trimis frontais. Tai yra PHP kalba išvardytuose „WordPress“ įskiepiuose ir nustatyta, kad ji turi įtakos visoms įskiepių versijoms, įskaitant „Gwolle Guestbook“ v2.5.3, „Strong Testimonials“ v2.31.4 ir „Snazzy Maps“ v1.1.3.

Kelių svetainių scenarijų pažeidžiamumas yra naudojamas, kai kenkėjiškas užpuolikas kruopščiai sukuria „JavaScript“ kodą, kuriame yra URL, ir manipuliuoja „WordPress“ administratoriaus paskyra prisijungiant prie minėto adreso. Tokia manipuliacija gali įvykti per komentarą, paskelbtą svetainėje, kurį administratorius sugundo spustelėti arba per el. Laišką, pranešimą ar diskusiją forume, prie kurio prisijungiama. Pateikus užklausą, paleistas paslėptas kenkėjiškas kodas ir įsilaužėlis sugeba gauti visišką prieigą prie to vartotojo „WordPress“ svetainės. Turėdamas atvirą prieigą prie svetainės, įsilaužėlis gali į svetainę įterpti daugiau tokių kenkėjiškų kodų, kad kenkėjiškas programas paskleistų ir svetainės lankytojams.

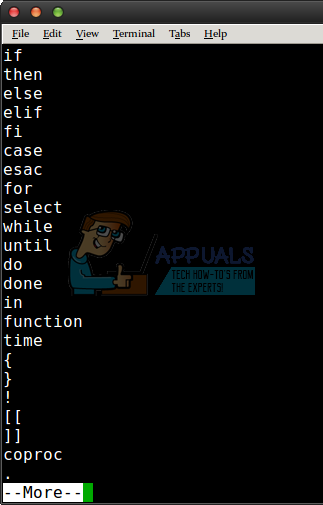

Iš pradžių pažeidžiamumą „DefenseCode“ aptiko birželio pirmąją, o „WordPress“ buvo pranešta po 4 dienų. Pardavėjui buvo suteiktas standartinis 90 dienų leidimo laikotarpis, kad jis galėtų pasiūlyti sprendimą. Atlikus tyrimą nustatyta, kad pažeidžiamumas egzistavo funkcijoje „echo“), ypač „Gwolle Guestbook“ papildinio kintamajame $ _SERVER ['PHP_SELF'], kintamajame „Strong Testimonials“ kintamajame $ _REQUEST ['id'] ir kintamasis $ _GET ['text'] „Snazzy Maps“ įskiepyje. Siekiant sušvelninti šio pažeidžiamumo riziką, „WordPress“ išleido visų trijų papildinių atnaujinimus, o vartotojų prašoma atnaujinti savo papildinius atitinkamai prie naujausių galimų versijų.

![[FIX] „iOS“ ir „iPadOS 14“ „WiFi“ ryšio problemos](https://jf-balio.pt/img/how-tos/59/ios-ipados-14-wifi-connectivity-issues.jpg)