„Oracle“

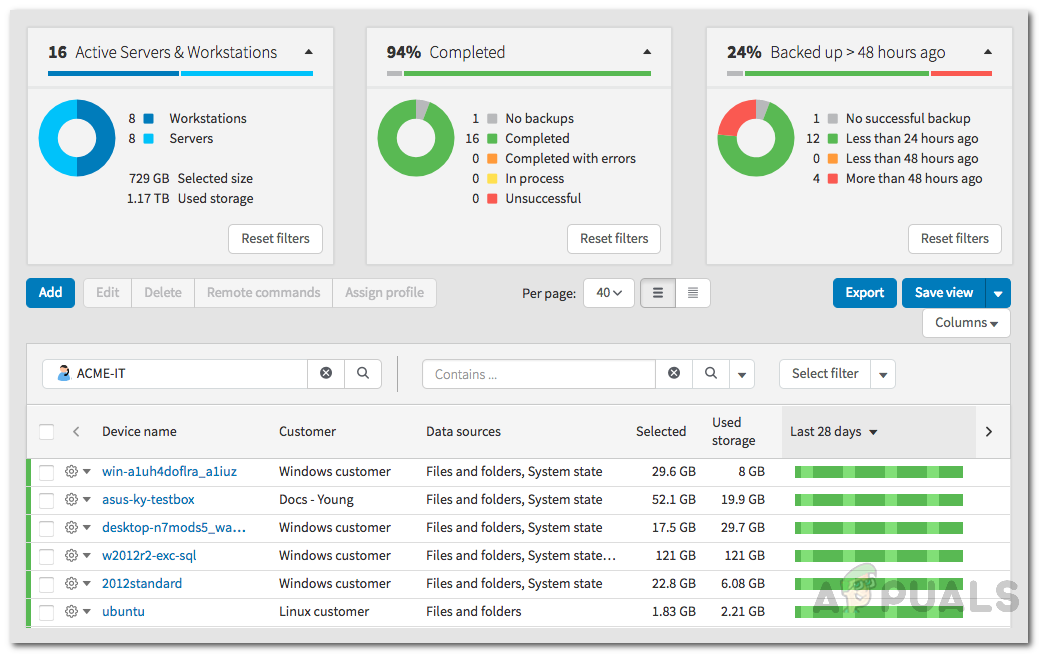

„Oracle“ pripažino savo populiariuose ir plačiai naudojamuose „WebLogic“ serveriuose aktyviai išnaudotą saugumo spragas. Nors bendrovė išleido pataisą, vartotojai turi anksčiausiai atnaujinti savo sistemas, nes „WebLogic“ nulinės dienos klaida šiuo metu yra aktyviai naudojama. Saugumo trūkumas pažymėtas kritinio sunkumo lygiu. Bendras pažeidžiamumo vertinimo sistemos balas arba CVSS bazinis balas kelia nerimą 9.8.

„Oracle“ neseniai kreipėsi kritinis pažeidžiamumas, turintis įtakos „WebLogic“ serveriams. Kritinis „WebLogic“ nulinės dienos pažeidžiamumas kelia grėsmę vartotojų internetiniam saugumui. Ši klaida gali leisti nuotoliniam užpuolikui įgyti visišką aukos ar taikinio įrenginių administracinę kontrolę. Jei to nepakanka, patekęs į vidų nuotolinis užpuolikas gali lengvai įvykdyti savavališką kodą. Kodas gali būti įdiegtas arba suaktyvintas nuotoliniu būdu. Nors „Oracle“ greitai išleido sistemos pataisą, serverio administratoriai turi įdiegti arba įdiegti naujinimą, nes ši „WebLogic“ nulinės dienos klaida yra aktyviai naudojama.

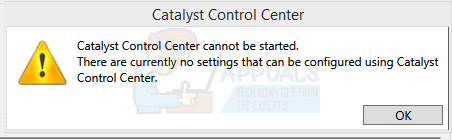

„Oracle“ saugos įspėjimo patarėjas, oficialiai pažymėtas kaip CVE-2019-2729, mini grėsmę: „deserializavimo pažeidžiamumas per„ XMLDecoder “„ Oracle WebLogic Server Web Services “. Šis nuotolinio kodo vykdymo pažeidžiamumas yra nuotoliniu būdu naudojamas be autentifikavimo, t. Y. Gali būti išnaudojamas tinkle nereikalaujant vartotojo vardo ir slaptažodžio. “

CVE-2019-2729 saugos pažeidžiamumas įgijo kritinį sunkumo lygį. CVSS bazinis 9,8 balas paprastai skirtas sunkiausioms ir kritiškiausioms grėsmėms saugumui. Kitaip tariant, „WebLogic“ serverio administratoriai turi teikti pirmenybę „Oracle“ išleisto pleistro diegimui.

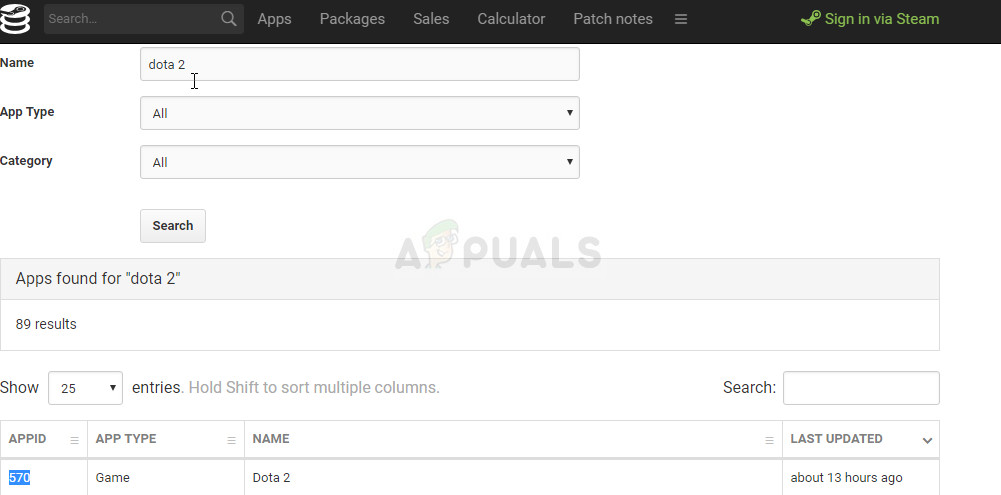

„Oracle WebLogic“ nuotolinis kodo vykdymas (CVE-2019-2729): https://t.co/xbfME9whWl # saugumas pic.twitter.com/oyOyFybNfV

- „F5 DevCentral“ (@ devcentral) 2019 m. Birželio 25 d

Neseniai atliktas Kinijos „KnownSec 404 Team“ tyrimas teigia, kad saugumo pažeidžiamumas yra aktyviai vykdomas arba naudojamas. Komanda tvirtai jaučia, kad naujasis išnaudojimas iš esmės yra anksčiau žinomos klaidos, oficialiai pažymėtos CVE-2019–2725, pataisos aplenkimas. Kitaip tariant, komanda mano, kad „Oracle“ galėjo netyčia palikti spragą per paskutinį pleistrą, kuris turėjo pašalinti anksčiau atrastą saugumo trūkumą. Tačiau „Oracle“ oficialiai išaiškino, kad ką tik pašalintas saugumo pažeidžiamumas visiškai nesusijęs su ankstesniu. A tinklaraščio įrašas skirtas paaiškinti apie tą patį John Heimannas, VP Saugumo programų valdymas, pažymėjo: „Atkreipkite dėmesį, kad nors šiame perspėjime nagrinėjama problema yra deserializavimo pažeidžiamumas, kaip ir saugos įspėjime CVE-2019-2725, tai yra akivaizdus pažeidžiamumas.“

Pažeidėju gali lengvai pasinaudoti užpuolikas, turintis prieigą prie tinklo. Užpuolikui reikia tik prieigos per HTTP - vieną iš labiausiai paplitusių tinklo būdų. Užpuolikams nereikia autentifikavimo duomenų, kad būtų galima naudoti pažeidžiamumą tinkle. Pažeidžiamumo išnaudojimas gali sukelti tikslinių „Oracle WebLogic“ serverių perėmimą.

Tinklaraštis „XMLDecoder RCE“

pradžia nuo CVE-2017-3506, pabaiga CVE-2019-2729. Mes išprotėjame „Oracle“, galiausiai jie naudoja „WHITELIST“, kad išspręstų. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 2019 m. Birželio 20 d

Kurie „Oracle WebLogic“ serveriai išlieka pažeidžiami CVE-2019-2729?

Nepaisant koreliacijos ar ryšio su ankstesne saugos klaida, keli saugumo tyrėjai aktyviai pranešė apie naują „WebLogic“ nulinės dienos pažeidžiamumą „Oracle“. Tyrėjų teigimu, ši triktis paveikė „Oracle WebLogic Server“ versijas 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

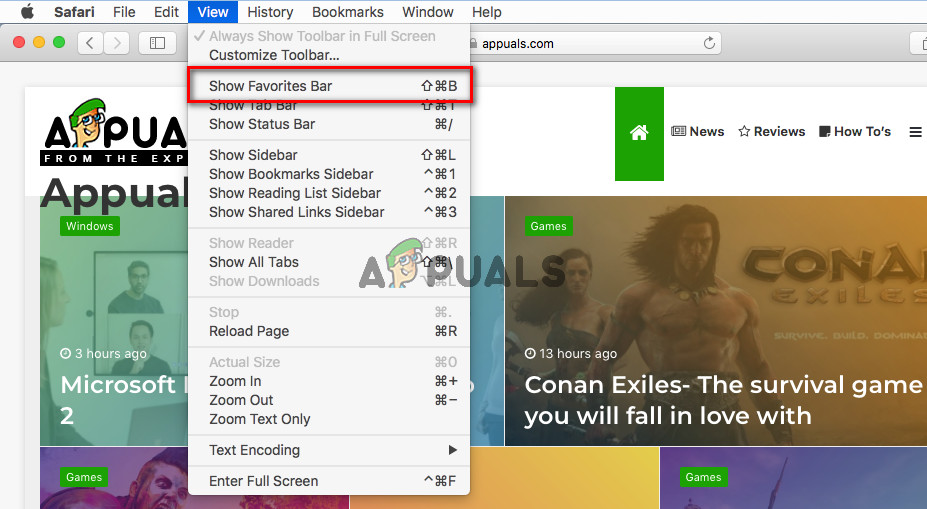

Įdomu tai, kad dar prieš „Oracle“ išleidžiant saugos pataisą, sistemos administratoriams buvo keli būdai. Norintiems greitai apsaugoti savo sistemas buvo pasiūlyti du atskiri sprendimai, kurie vis tiek galėtų veikti:

1 scenarijus: raskite ir ištrinkite wls9_async_response.war, wls-wsat.war ir iš naujo paleiskite žiniatinklio tarnybą. 2 scenarijus: valdo / _async / * ir / wls-wsat / * kelių prieigą prie URL, valdydamas prieigos strategiją.

Saugumo tyrėjams pavyko atrasti apie 42 000 interneto prieinamų „WebLogic“ serverių. Nereikia nė paminėti, kad dauguma užpuolikų, norinčių išnaudoti pažeidžiamumą, taikosi į įmonių tinklus. Atrodo, kad pagrindinis užpuolimo tikslas - mesti kripto kasybos kenkėjiškas programas. Serveriai turi keletą galingiausių skaičiavimo galių ir tokia kenkėjiška programa atsargiai naudoja tą patį kriptovaliutos gavybai. Kai kurie pranešimai rodo, kad užpuolikai diegia „Monero“ kasybos kenkėjiškas programas. Užpuolikai netgi žinojo, kad paslėpė kenkėjiškos programos varianto kenkėjišką kodą naudodami sertifikato failus. Tai yra gana įprasta technika, leidžianti išvengti aptikimo naudojant kenkėjišką programinę įrangą.