„Oracle VirtualBox“

Nulio dienos „VirtualBox“ pažeidžiamumą viešai paskelbė nepriklausomas pažeidžiamumo tyrėjas ir išnaudotas kūrėjas Sergejus Zelenyukas. „VirtualBox“ yra garsi atvirojo šaltinio virtualizavimo programinė įranga, kurią sukūrė „Oracle“. Šis neseniai aptiktas pažeidžiamumas gali leisti kenkėjiškai programai pabėgti iš virtualios mašinos ir tada vykdyti kodą pagrindinės mašinos OS.

Techninės detalės

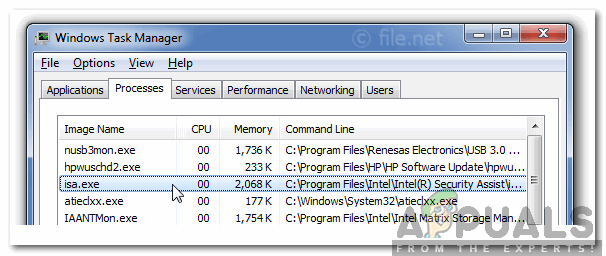

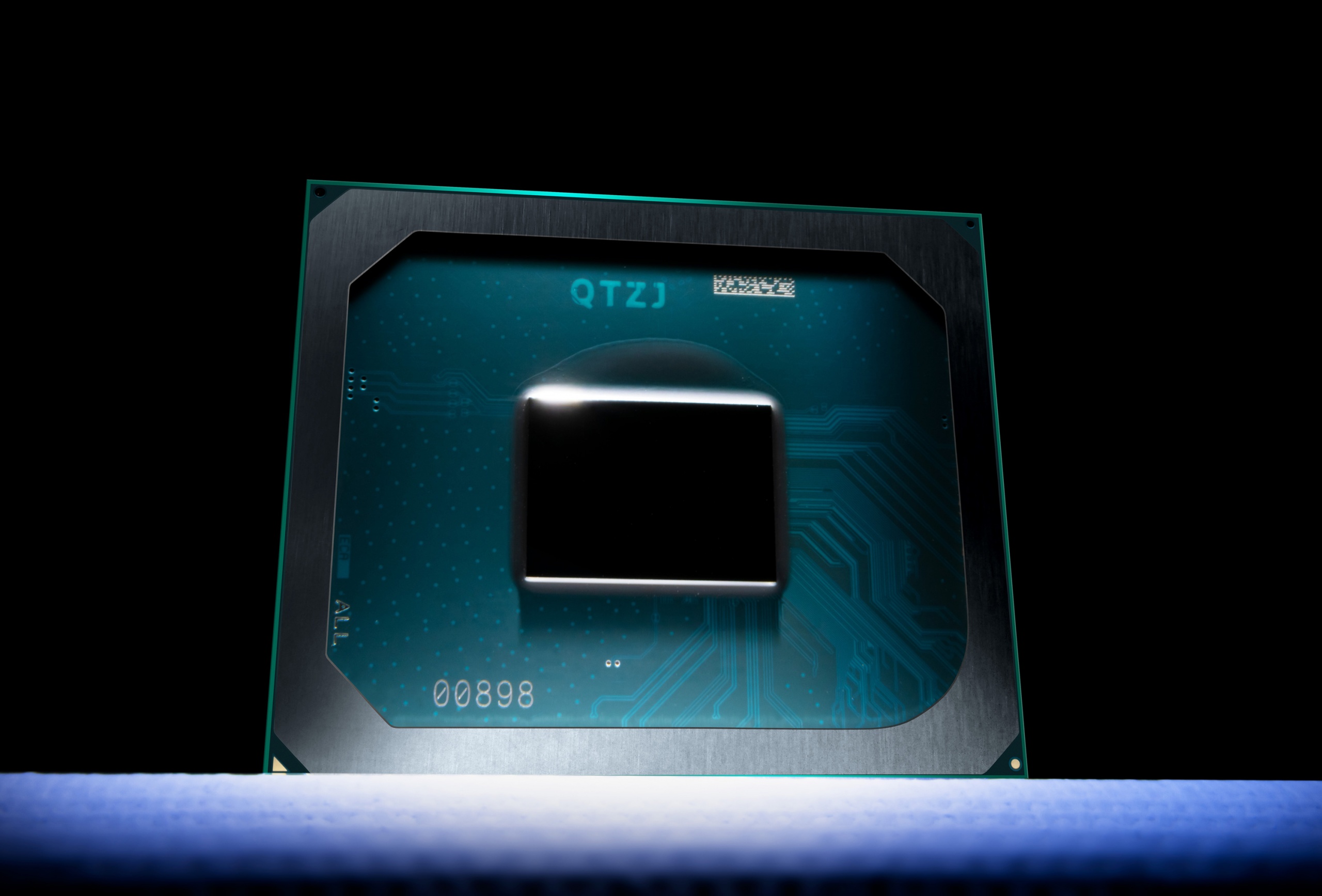

Šis pažeidžiamumas dažniausiai kyla dėl atminties sugadinimo problemų ir veikia „Intel PRO / 1000 MT Desktop“ tinklo plokštę (E1000), kai NAT (tinklo adresų vertimas) yra nustatytas tinklo režimas.

Problema paprastai būna nepriklausoma nuo OS tipo, kurį naudoja pagrindiniai kompiuteriai ir virtualiosios mašinos, nes ji yra bendro kodo bazėje.

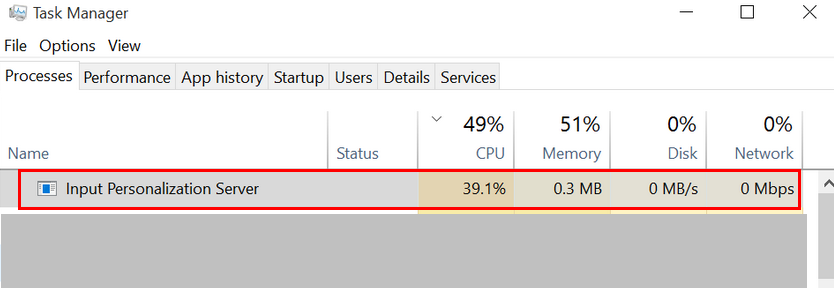

Remiantis techniniu šio pažeidžiamumo paaiškinimu aprašyta „GitHub“, pažeidžiamumas veikia visas dabartines „VirtualBox“ versijas ir yra numatytojoje „Virtual Machine“ (VM) konfigūracijoje. Šis pažeidžiamumas leidžia kenkėjiškai programai ar užpuolikui, turinčiam administratoriaus teises arba įsišaknijusius į svečią OS, vykdyti ir išvengti savavališko kodo pagrindinio kompiuterio operacinės sistemos programų sluoksnyje. Jis naudojamas kodui paleisti iš daugumos vartotojo programų, turinčių mažiausiai privilegijų. Zelenyukas sakė: „E1000 turi pažeidžiamumą, leidžiantį užpuolikui, turinčiam svečio root / administratoriaus teises, pabėgti į 3 pagrindinį žiedą. Tada užpuolikas gali naudoti esamas technikas, kad padidintų privilegijas, kad skambėtų 0 per / dev / vboxdrv.“ Taip pat išleistas vaizdo įrašas apie užpuolimą prieš Vimeo.

Galimas sprendimas

Šiam pažeidžiamumui dar nėra saugos pataisos. Pasak Zelenyuko, jo išnaudojimas yra visiškai patikimas, kurį jis padarė, išbandęs jį „Ubuntu“ versijoje 16.04 ir 18.04 × 86-46. Tačiau jis taip pat mano, kad šis išnaudojimas veikia ir prieš „Windows“ platformą.

Nors jo teikiamą išnaudojimą yra gana sunku įvykdyti, šis jo pateiktas paaiškinimas gali padėti tiems, kurie nori, kad tai veiktų:

„Išnaudojimas yra„ Linux “branduolio modulis (LKM), skirtas įkelti į svečio OS. „Windows“ atveju reikės tvarkyklės, kuri skiriasi nuo LKM tik inicializavimo įvyniojimo ir branduolio API iškvietimais.

Norint įkelti tvarkyklę į abi OS, reikalingos padidintos privilegijos. Tai įprasta ir nelaikoma neįveikiama kliūtimi. Pažvelkite į „Pwn2Own“ konkursą, kuriame tyrinėtojai naudoja išnaudojimo grandines: išnaudojama naršyklė, kuri svečioje OS atidarė kenkėjišką svetainę, ištrinama naršyklės smėlio dėžė, kad būtų pasiekta viso 3 žiedo prieiga, o operacinės sistemos pažeidžiamumas išnaudojamas, kad būtų galima nuskambėti 0 iš kur yra viskas, ko jums reikia norint užpulti hipervizorių iš svečio OS. Patys galingiausi hipervizoriaus pažeidžiamumai yra tie, kuriuos galima išnaudoti iš svečių žiedo 3. „VirtualBox“ taip pat yra toks kodas, kurį galima pasiekti be svečio root teisių, ir jis dar nėra tikrinamas.

Išnaudojimas yra 100% patikimas. Tai reiškia, kad jis arba veikia visada, arba niekada dėl nesuderintų dvejetainių failų ar dėl kitų, subtilesnių priežasčių, apie kurias neatsižvelgiau. Jis veikia bent jau su numatytosios konfigūracijos „Ubuntu 16.04“ ir „18.04 x86_64“ svečiais. “

Zelenyukas nusprendė paskelbti šį naujausią pažeidžiamumo atradimą, nes jis „nesutarė su dabartine infosekcijos padėtimi, ypač saugumo tyrimų ir klaidų gausos“, su kuria susidūrė praėjusiais metais, kai atsakingai pranešė apie „VirtualBox“ trūkumą „Oracle“. Jis taip pat išreiškė nepasitenkinimą dėl to, kaip parduodamas pažeidžiamumo išleidimo procesas ir kaip juos kasmet pabrėžia saugumo tyrėjai konferencijose.

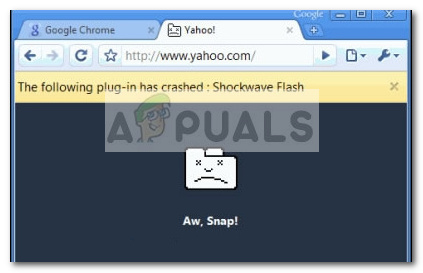

Nors šiam pažeidžiamumui dar nėra saugos pleistro, vartotojai gali apsisaugoti nuo jo pakeisdami savo tinklo kortelę iš virtualių mašinų į „Paravirtualized Network“ arba „PCnet“.