„Cisco“ pažeidžiamumas CVE-2018-0375. „ZLAN Partners“

Tinklų ir saugos įrangos gamintojas, „Cisco“ , pasiekė penktą pagrindinį „Cisco Policy Suite“ pažeidžiamumą per pastaruosius penkis mėnesius. „Cisco“ yra įmonė, kuri specializuojasi kurdama tinklų sprendimus paslaugų teikėjams ir įmonėms. Tai leidžia įmonėms valdyti, riboti ir stebėti, kaip klientai ir darbuotojai naudoja įmonės tinklo paslaugas, naudodamiesi įsibrovimo į tinklą komandomis, kurios leidžia pasiekti, stebėti ir rinkti vartotojų internetinės veiklos duomenis. Šią informaciją gali pasiekti vienas centrinis administratorius, kontroliuojamas teikiančios įmonės, ir įmonės politika, susijusi su interneto naudojimu, pavyzdžiui, tam tikrų svetainių blokavimu, yra vykdoma per šią sistemą. Programinė įranga, kurią „Cisco“ išleidžia, sąmoningai apima tokias įsibraunančias tinklo funkcijas, kad korporacijos galėtų visiškai ir efektyviai stebėti sistemą. Tačiau, jei pažeidžiami administratoriaus duomenys arba piktavalis pašalinis asmuo gali patekti į komandų centrą, jis gali sugadinti tinklą, turėdamas visišką prieigą prie vartotojų veiklos ir sugebėdamas valdyti jų domenus, tačiau jis pasirenka. Tai tiesiog rizikavo „Cisco“ CVE-2018-0375 (klaidos ID: CSCvh02680 ), kuri gavo beprecedentį CVSS sunkumo reitingas yra 9,8 iš galimų 10. Pažeidžiamumas buvo aptiktas per „Cisco“ atliktą vidaus saugumo testą.

„Cisco“ ataskaita šiuo klausimu buvo paskelbta 2018 m. Liepos 18 d., 1600 val. GMT, ir patariamoji tarnyba buvo paskelbta identifikavimo etikete „cisco-sa-20180718-policy-cm-default-psswrd“. Ataskaitos santraukoje paaiškinta, kad pažeidžiamumas egzistavo „Cisco Policy Suite“ klasterių tvarkytuvėje (prieš išleidžiant 18.2.0 versiją) ir jis galėjo leisti neteisėtam nuotoliniam įsilaužėliui pasiekti programinėje įrangoje įterptą šaknies paskyrą. Šakninėje paskyroje yra numatytieji kredencialai, todėl kyla pavojus manipuliuoti, kurį įsilaužėlis gali naudoti norėdamas patekti į tinklą ir valdyti jį visomis administratoriaus teisėmis.

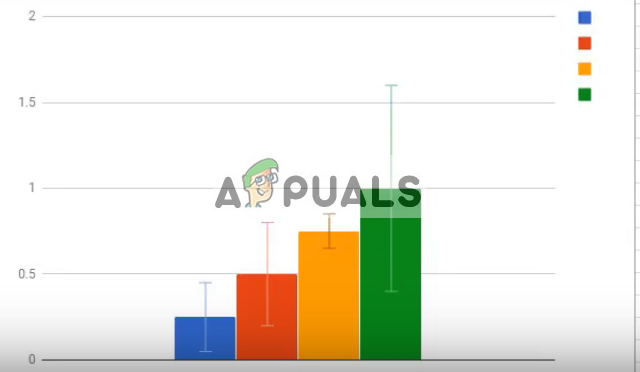

„Cisco“ nustatė, kad tai buvo esminis pažeidžiamumas ir kad nebuvo jokių problemų. Taigi bendrovė išleido nemokamą pataisą 18.2.0 versijoje ir visi jų produkto vartotojai buvo raginami užtikrinti, kad jų tinklo sistemos būtų atnaujintos į pataisytą versiją. Be šio esminio pažeidžiamumo, 24 kiti pažeidžiamumai ir klaidos taip pat buvo pataisytos naujame atnaujinime, kuriame buvo „Cisco Webex“ tinklo įrašymo grotuvų nuotolinio kodo vykdymo pažeidžiamumas ir „Cisco SD-WAN“ sprendimo savavališko failo perrašymo pažeidžiamumas.

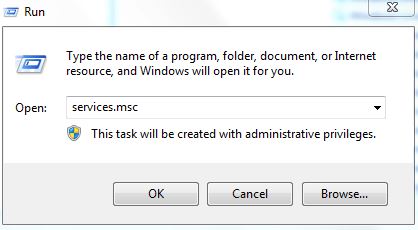

Norėdami įsitikinti, kad sistema yra atnaujinta, administratorių prašoma patikrinti savo įrenginius įrenginio CLI įvedant komandą about.sh. Tai pateiks išvestį administratoriui apie naudojamą versiją ir apie tai, ar jai buvo pritaikyti lopai. Bet koks įrenginys, kurio versija yra žemesnė nei 18.2.0, pripažįstamas pažeidžiamu. Tai apima mobiliuosius telefonus, planšetinius kompiuterius, nešiojamus kompiuterius ir visus kitus įrenginius, kuriuos įmonė stebi naudodama „Cisco“.

24 Pažeidimai ir klaidos, įtrauktos į 18.2.0 versijos naujinimą. „Cisco“ / „Appuals“