„Oracle“

Du pažeidžiamumai pažymėti CVE-2018-2998 ir CVE-2018-2933 „Dense Andzakovic“ iš „PulseSecurity“, kuris naudoja „Oracle WebLogic Server“, SAML ir WLS pagrindinius komponentus, kad būtų galima ribotai prieiti prie duomenų ir juos modifikuoti.

„Oracle WebLogic SAML“ paslaugų teikėjo autentifikavimo mechanizme buvo aptikti du pažeidžiamumai. Įterpdami XML komentarą į SAML

NameIDžymą, užpuolikas gali priversti SAML paslaugų teikėją prisijungti kaip kitam vartotojui. Be to, „WebLogic“ nereikia pasirašytų SAML tvirtinimų numatytojoje konfigūracijoje. Nepaisydamas parašo dalių iš SAML tvirtinimo, užpuolikas gali sukurti savavališką SAML tvirtinimą ir apeiti autentifikavimo mechanizmą.Denisas Andzakovičius - pulso apsauga

Buvo nustatyta, kad „Oracle Fusion Middleware 12c WebLogic Server“ v.12.2.1.3.0 Serveriai yra pažeidžiami dėl šių pažeidžiamumų, nors buvo nustatyta, kad paveiktos ir kitos trys versijos: 10.3.6.0, 12.1.3.0 ir 12.2.1.2.

A rizikos vertinimo matrica išleido „Oracle“, buvo įvertintas CVE-2018-2998 pažeidžiamumas, siekiant lokaliai išnaudoti SAML komponentą. Pagal CVSS 3.0 versija , šiam pažeidžiamumui buvo suteiktas 5,4 balas iš 10, įvertinus, kad jo manipuliavimo rizikos veiksnys paprastai yra mažas. Tame pačiame vertinime buvo įvertintas CVE-2018-2933 pažeidžiamumas, siekiant panaudoti WLS Core komponentus iš vietinių serverių įrenginių. Pažeidžiamumui buvo suteiktas šiek tiek mažesnis bazinis balas - 4,9 iš galimo 10. „Oracle“ savo vartotojams paskelbė dokumentą su ID 2421480.1 su instrukcijomis, kaip pašalinti šį pažeidžiamumą. Šis dokumentas prieinamas „Oracle“ administratoriaus abonementams, kai jie prisijungia.

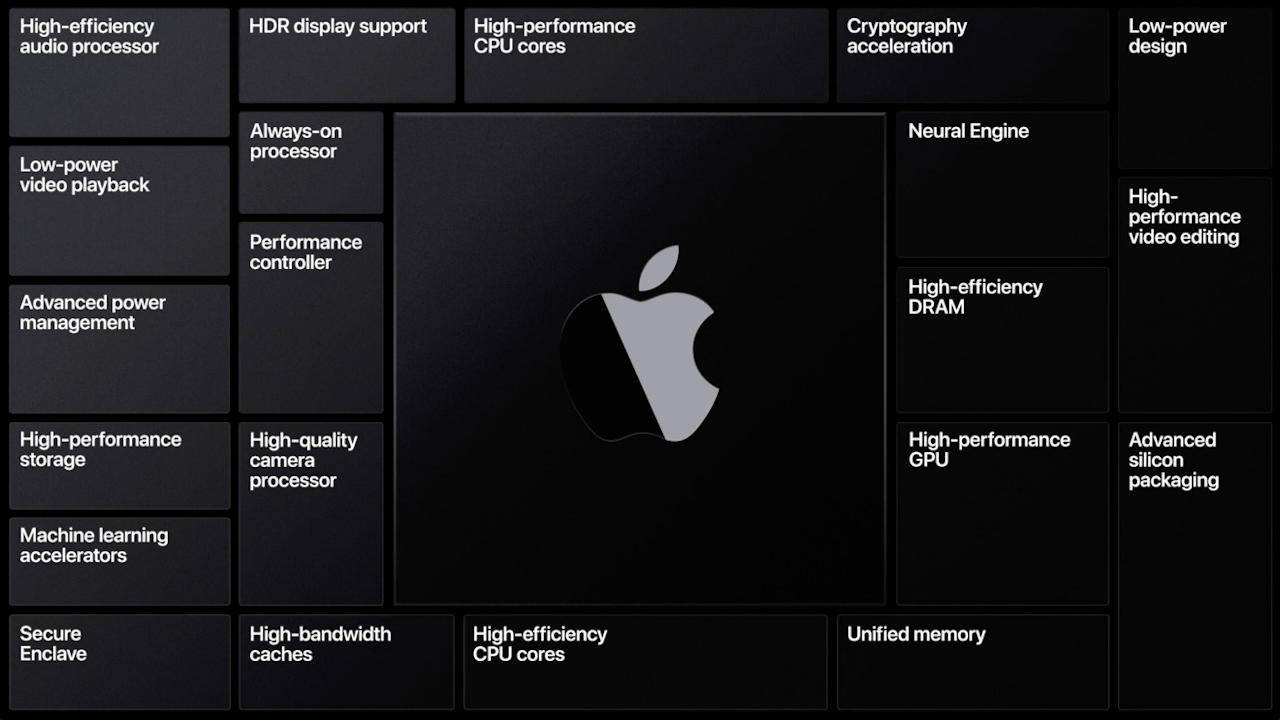

„Oracle Security Assertions Markup Language“ (SAML) aprašo sistemą, kuri palengvina autentifikavimo informacijos dalijimąsi keliuose to paties tinklo įrenginiuose ir leidžia vienam įrenginiui veikti kitam. Tai įprasmina naudotojų tapatybę ir prieigos teises: ar jie yra teisėti ir ar jie turi reikiamus leidimus atlikti prašomus veiksmus. Dažniausiai šis protokolas naudojamas nustatyti vienkartinį prisijungimą vartotojams, o SAML teikėjai valdo serverį arba administratoriaus įrenginį, kuris skiria šiuos kredencialus. Patvirtinus ir patvirtinus, SAML tvirtinimas XML leidžia atlikti nustatytą vartotojo užduotį. SAML 2.0 buvo nustatytas kaip šio autentifikavimo ir autorizavimo proceso standartas kompiuteriuose nuo 2005 m., Ir tai yra „Oracle WebLogic Servers“ standartas, kurį naudoja jų sukurtos programos.

Dirbant kartu su pažeidimais, aptiktais pagrindiniuose „WebLogic Server“ komponentuose, buvo nustatyta, kad du pažeidžiamumai pasinaudojo tuo, kad „WebLogic“ pagal nutylėjimą nereikalauja pasirašytų tvirtinimų. Pažeidžiamumai manipuliavo tapatybės nustatymo ir autorizavimo mechanizmu įterpdami savavališką XML komentarą į pavadinimo ID žymą, priversdami sistemą leisti prisijungti prie kito vartotojo paskyros nepanaikinant SAML teiginio parašo, nes serveris tik patikrina eilutę po komentaru, kaip parodyta žemiau.

užpuolikasadminasAdministratoriaus serverio konfigūracijos nustatymuose, jei „SingleSignOnServicesMBean.WantAssertionsSigned“ atributas yra išjungtas arba nereikalingas, kaip ir numatytuoju atveju, parašas nėra patikrinamas ir autentifikavimą galima apeiti, kad kas nors galėtų prisijungti kaip bet kuris pasirinktas vartotojas. Įsilaužėliai gali pasinaudoti šia spraga norėdami patekti į galingas sistemos paskyras, kad sutrikdytų sistemos parametrus, išgautų duomenis ar sugadintų serverius. Šioje numatytojoje sąrankoje, kuriai nereikia parašų, šį kodą (sutrumpintą, kad būtų lengviau skaityti) bendrina Pulso apsauga parodo, kaip įsilaužėlis gali prisijungti kaip „administratorius“:

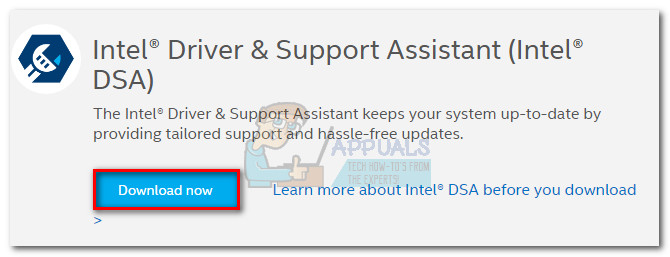

REDACTED REDACTED admin WLS_SP urnalas: oasis: vardai: tc: SAML: 2.0: ac: klases: SlaptažodisProtectedTransportSiekdamas įveikti šį pažeidžiamumą ir ankstesnį aptiktą pažeidimą, „Oracle“ paprašė, kad vartotojai atnaujintų atitinkamą „Oracle“ savo produkto komponentą 2018 m.