intezer Labs

Informacijos nulaužimo grupė „APT15“, kuri galbūt susijusi su organizacija Kinijoje, sukūrė naują kenkėjiškų programų padermę, kurią aukščiausios saugumo tyrimų įmonės „Intezer“ infosec ekspertai tvirtina, kad skolinasi kodą iš senesnių įrankių. Grupė veikia nuo mažiausiai 2010–2011 m., Todėl turi gana didelę kodų biblioteką, iš kurios galima pasisemti.

Kadangi APT15 yra linkęs vykdyti šnipinėjimo kampanijas prieš gynybos ir energetikos objektus, jis išliko gana aukštas. Krekeriai iš grupės panaudojo užpakalines britų programinės įrangos diegimo vietų spragas, kad pasiektų JK vyriausybės rangovus dar kovo mėnesį.

Jų naujausia kampanija susijusi su tuo, ką saugumo ekspertai vadina „MirageFox“, nes tai, matyt, remiasi 2012 m. Senoviniu įrankiu „Mirage“. Panašu, kad pavadinimas kilo iš eilutės, rastos viename iš modulių, kuris valdo įtrūkimų įrankį.

Kadangi originalios „Mirage“ atakos naudojo kodą kuriant nuotolinį apvalkalą ir iššifravimo funkcijas, jį galima naudoti norint gauti saugių sistemų kontrolę, neatsižvelgiant į tai, ar jos buvo virtualios, ar veikia ant pliko metalo. Pats „Mirage“ taip pat pasidalijo kodu su kibernetinės atakos įrankiais, tokiais kaip „MyWeb“ ir BMW.

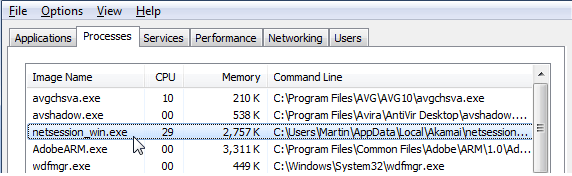

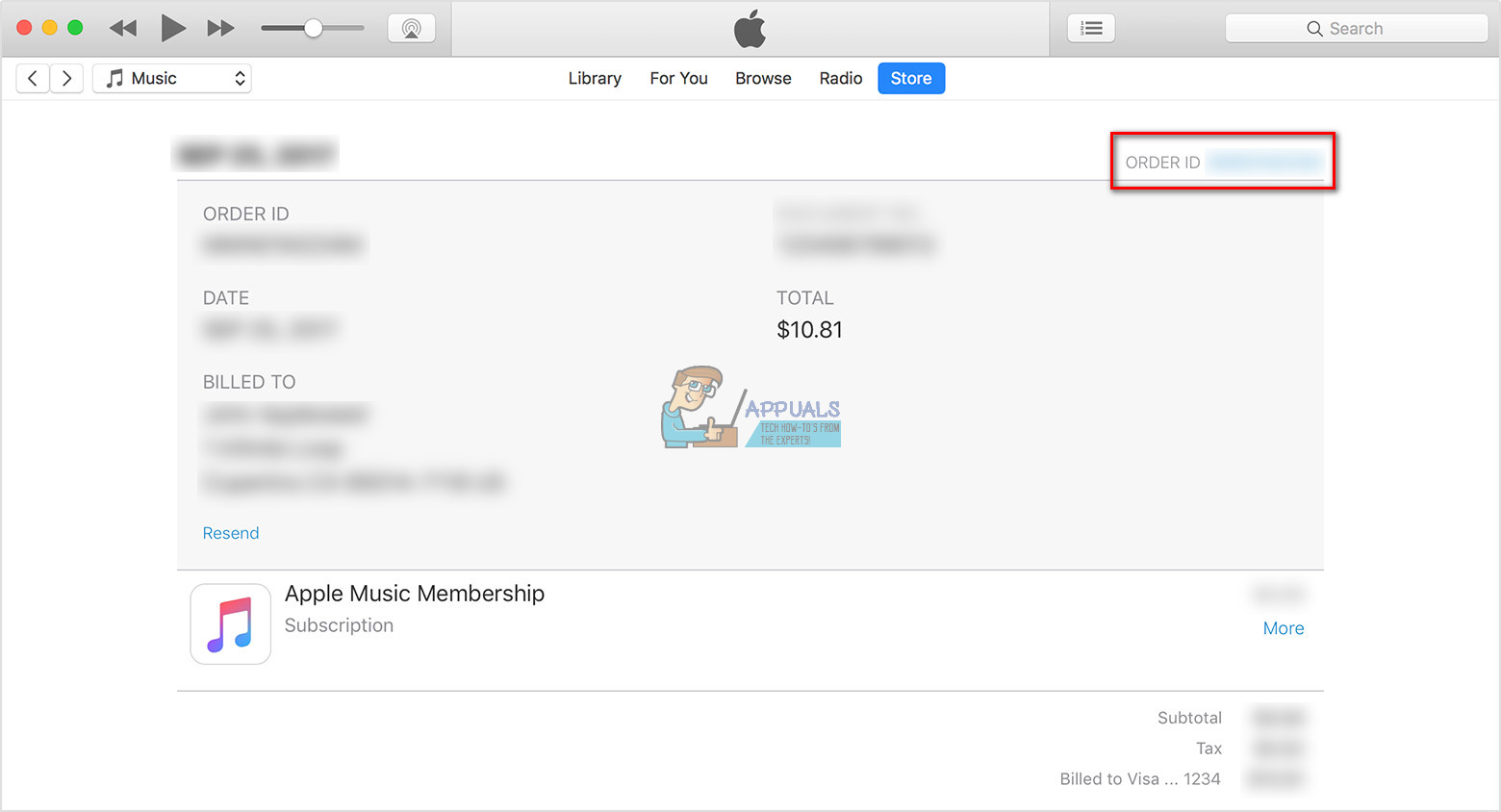

Tai taip pat atsekti iki APT15. Birželio 8 d. DLL saugumo ekspertai sudarė naujausio įrankio pavyzdį ir po dienos įkėlė į „VirusTotal“. Tai suteikė saugumo tyrėjams galimybę palyginti tai su kitomis panašiomis priemonėmis.

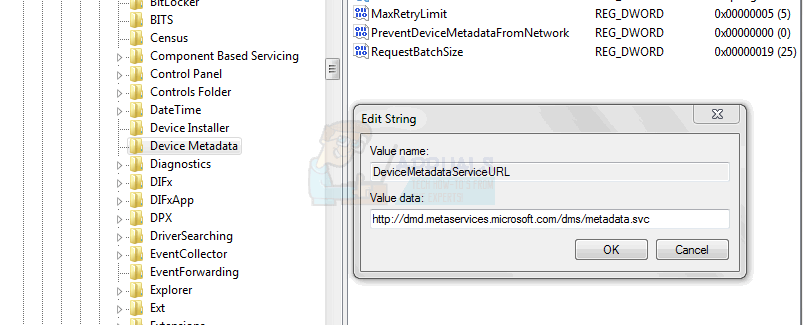

„MirageFox“ naudoja kitaip teisėtą „McAfee“ vykdomąjį failą, kad pažeistų DLL ir tada jį užgrobtų, kad būtų galima savavališkai vykdyti kodą. Kai kurie ekspertai mano, kad tai daroma norint perimti konkrečias sistemas, kurioms tada gali būti perduodamos rankinio valdymo ir valdymo (C&C) instrukcijos.

Tai atitiktų modelį, kurį APT15 naudojo anksčiau. „Intezer“ atstovas netgi pareiškė, kad kuriant pritaikytus kenkėjiškų programų komponentus, sukurtus taip, kad jie geriausiai atitiktų pažeistą aplinką, APT15 paprastai gali taip sakyti.

Ankstesniuose įrankiuose buvo naudojamas „Internet Explorer“ išnaudojimas, kad kenkėjiška programa galėtų bendrauti su nuotoliniais C&C serveriais. Nors paveiktų platformų sąrašo dar nėra, atrodo, kad ši specifinė kenkėjiška programa yra labai specializuota ir todėl, atrodo, nekelia grėsmės daugumai galutinių vartotojų tipų.

Žymos kenkėjiškų programų