Dar 2017 m. „Google“ tyrimų grupė atskleidė, kad yra daug „Dnsmasq“ (domenų vardų sistemos programinės įrangos paketo) pažeidžiamumų, teikiančių DNS vardų skyrimo paslaugas, kad domenų vardai būtų išversti į atitinkamus jų IP adresus ryšio tikslais. Dėl jų išvadų internete kilo daug diskusijų. Sukilo panika ir visų tipų vartotojai pradėjo ieškoti galimybių apsaugoti savo sistemą nuo „Dnsmasq“ pažeidžiamumų.

Tiksli „Google“ inžinieriaus formuluotė buvo:

2017 m. rugsėjo 5 d. projekto git serveryje rado tris galimus nuotolinio kodo vykdymus, vieną informacijos nutekėjimą ir tris paslaugų pažeidžiamumo pažeidimus, turinčius įtakos naujausiai versijai.

Kitaip tariant, inžinierius kalbėjo apie privačios informacijos pažeidimą. Jei išnaudojimas iš tikrųjų buvo panaudotas naudojant visas priemones, vartotojai galėjo savo informaciją nutekinti arba prieiti be leidimo.

Kas yra „Dnsmasq“?

„Dnsmasq“ iš tikrųjų yra DNS ekspeditorius. Tai yra talpykla ir DHCP serveris, kuris taip pat turi daug kitų funkcijų. Dalyvavimas įvairiuose projektuose yra gana populiari priemonė. Pasak „Google“ tinklaraščio, „Dnsmasq“ teikia serverių, tokių kaip DNS ir DHCP, funkcionalumas . Be to, jis dalyvauja tinklo paleidimo ir maršrutizatorių reklamose. „Dnsmasq“ naudojamas privačiuose, taip pat atviruose interneto tinkluose.

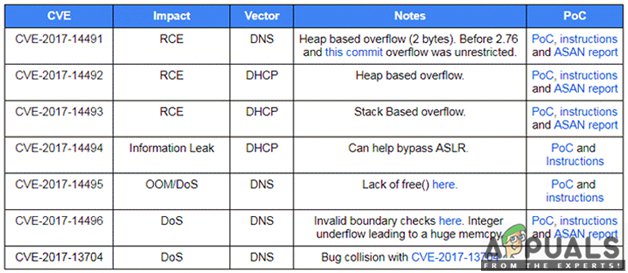

„Google“ komanda atlikdama saugos vertinimus rado septynias problemas. Juos radus, jų kitas žingsnis buvo patikrinti šių klausimų poveikį ir kiekvieno numerio koncepcijos įrodymą.

„Dnsmasq“ pažeidžiamumas

„Dnsmasq“ pažeidžiamumas

„Dnsmasq“ yra skirtingi pažeidžiamumai, o kai kurie iš jų yra paaiškinti. CVE-2017-14491 yra pažeidžiamumas, kurį sukelia a krūvos perpildymas . Jis suaktyvinamas, kai pateikiate DNS užklausą. Kitas pažeidžiamumas, CVE-2017-14492, yra dėl DHCP serveris . Kitas pažeidimas dėl tos pačios priežasties yra CVE-2017-14493. Abi šios priežastys yra dėl atminties perpildymo. Pirmasis yra krūvos perpildymas, o antrasis - kamino perpildymas. Koncepcijos įrodymas rodo, kad abu jie remiasi IPv6.

„Dnsmasq Exploits“

CVE-2017-14494 yra dar viena spraga, susijusi su nutekėjimu DHCP serveryje. Naudodamiesi šia spraga, išnaudotojai gali apeiti ASLR. CVE-2017-14495, CVE-2017-14496 ir CVE-2017-13704 yra kitos trys spragos, kurios iš tikrųjų yra DNS serverio klaidos. Jie sukelia DoS. Pirmasis tai sukelia neišlaisvindamas atminties, antrasis - sukeldamas didžiulę atmintį, o trečiasis sugenda gavęs UDP paketą, kuris yra didelis.

Sąvokų įrodymas yra svetainėje, todėl galite patikrinti, ar jūsų sistemai nepadarė šios spragos. Taigi, jei yra sušvelninimų, galite juos patvirtinti ir tada įdiegti. Shodanas matė, kad yra 1,2 milijono įrenginių, kuriuos gali paveikti „Dnsmasq“ pažeidžiamumas. Taigi, svarbu patikrinti savo įrenginį.

Kaip apsaugoti kompiuterį?

Norėdami apsaugoti savo kompiuterį nuo „Dnsmasq“ pažeidžiamumų, turite juos užtaisyti taip, kad vėliau nekiltų saugumo problemų. Jei norite rankiniu būdu įdiegti „Dnsmasq“, galite jį rasti čia . Naujausia „Dnsmasq“ patvirtinta versija yra 2.78 .

Jei naudojate „Android“ įrenginį, saugos naujinimas išspręs šias problemas. Norėdami išvengti „Dnsmasq“, įsitikinkite, kad jūsų įrenginyje yra atsisiųsti naujiniai.

Tiems vartotojams, kurie naudoja maršrutizatorius ar daiktų interneto įrenginius, turite susisiekti su pardavėjo svetainėje ar jų produktai yra paveikti. Jei jie yra, tada galite pamatyti galimą pleistrą ir jį pritaikyti.

Norėdami atskirti srautą iš nepageidaujamų tinklų, naudokite užkarda taisykles. Visada yra gera galimybė išjungti paslaugas ar funkcijas, kurių nenaudojate savo prietaise.

2 minutes perskaityta

![[FIX] „Nepavyksta atsisiųsti„ Forza Motorsport: Apex ““ iš „Microsoft Store“](https://jf-balio.pt/img/how-tos/84/can-t-download-forza-motorsport.jpg)