MITMWEB sąsaja. MITMProxy

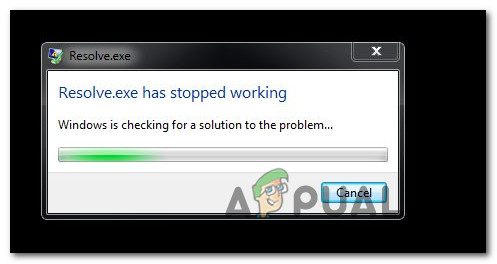

The CVE-2018-14505 etiketė buvo suteikta pažeidžiamumui, aptiktam „Mitmproxy“ internetinėje vartotojo sąsajoje „mitmweb“. Iš pradžių su pažeidžiamumu susidūrė Josefas Gajdusekas Prahoje, kuris apibūdino, kad apsaugos trūkumas prieš DNS persijungimą „mitmweb“ sąsajoje gali sukelti kenksmingų svetainių prieigą prie duomenų arba nuotolinį failų sistemos paleidimą savavališkiems „Python“ scenarijams, nustatant scenarijų konfigūravimo parinktį.

Idėjos įrodymą taip pat pateikė Gajdusekas, kad pademonstruotų galimą išnaudojimą.

Šis koncepcijos įrodymas buvo pagrįstas dar vienu glaudžiai susijusiu Traviso Ormandy bendriniu koncepcijos įrodymu.

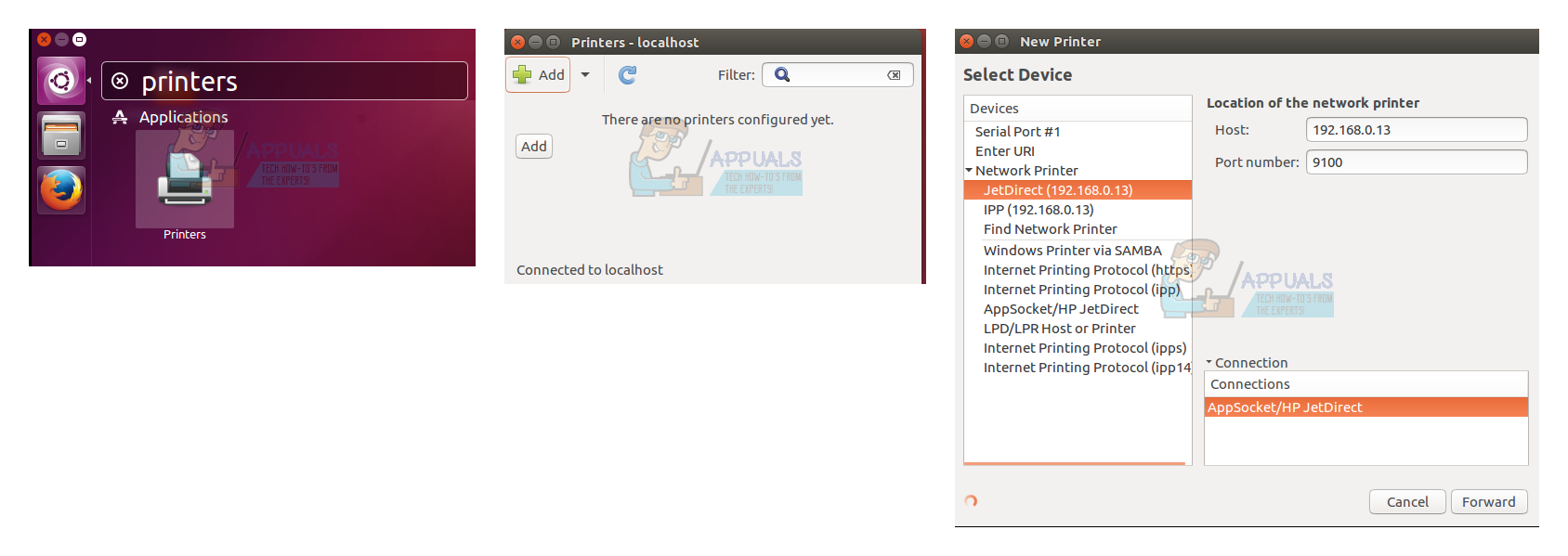

Panašu, kad geriausias būdas nedelsiant sušvelninti tai yra pagrindinio kompiuterio vardo atitiktis „(localhost | d + . D + . D + . D +)“, kad vartotojai galėtų išvengti DNS pakartotinio pažeidžiamumo, tuo pačiu galėdami pasiekti „mitmweb“ iš kitų šeimininkų. Nuolatinis sprendimas reikštų „jupyter“ stiliaus sprendimo priėmimą, kuriame žiniatinklio sąsaja būtų apsaugota slaptažodžiu ir perduodama prieigos raktą skambučiui „webbrowser.open“. Taip pat būtų galima įdiegti prieglobos antraštės baltąjį sąrašą, kad būtų pasiektas tas pats efektas, pagal kurį pagal nutylėjimą suteikiama prieiga prie „localhost“ arba „IP“ adreso. „IPv6“ palaikymas kodas siekiant pagerinti apsaugą nuo DNS persiuntimo, parašė mitmproxy kūrėjas ir doktorantas Maximilianas Hilsas, atsakydamas į šio pažeidžiamumo registravimą CVE MITER.