„WordPress“. „Orderland“

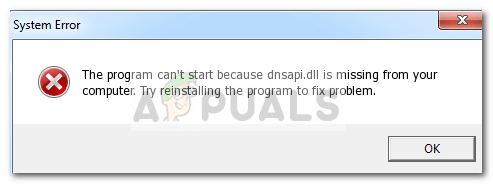

Svetainėms, kuriose naudojamos tokios populiarios turinio valdymo sistemos (TVS) kaip „Joomla“ ir „WordPress“, taikomas kodo įpurškimo ir peradresavimo scenarijus. Nauja grėsmė saugumui akivaizdžiai nukreipia nieko neįtariančius lankytojus į autentiškos išvaizdos, bet labai kenkėjiškas svetaines. Sėkmingai nukreipus, grėsmė saugumui bando nusiųsti užkrėstą kodą ir programinę įrangą į tikslinį kompiuterį.

Saugumo analitikai atskleidė stebinančią saugumo grėsmę, nukreiptą į „Joomla“ ir „WordPress“, dvi populiariausias ir plačiausiai naudojamas TVS platformas. Milijonai svetainių naudoja bent vieną iš TVS turiniui kurti, redaguoti ir skelbti. Analitikai dabar įspėja „Joomla“ ir „WordPress“ svetainių savininkus apie kenkėjišką peradresavimo scenarijų, kuris stumia lankytojus į kenkėjiškas svetaines. Eugenijus Wozniakas, „Sucuri“ saugumo tyrėjas, išsamiai apibūdino kenksmingą grėsmę saugumui kad jis atskleidė kliento svetainėje.

Naujai atrasta .htaccess injektoriaus grėsmė nesistengia suluošinti šeimininko ar lankytojo. Vietoj to paveikta svetainė nuolat bando nukreipti svetainės srautą į reklamines svetaines. Nors tai ir neskamba labai žalingai, injektoriaus scenarijuje taip pat bandoma įdiegti kenkėjišką programinę įrangą. Antroji atakos dalis kartu su teisėtai atrodančiomis svetainėmis gali smarkiai paveikti kompiuterio patikimumą.

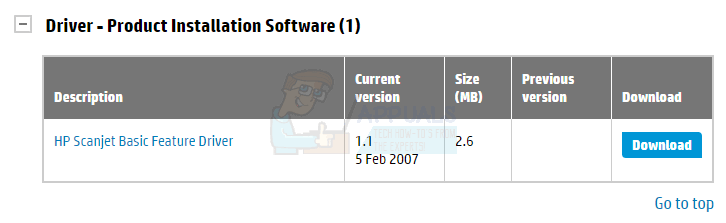

„Joomla“, taip pat „WordPress“ svetainės, labai dažnai naudoja .htaccess failus, kad pakeistų konfigūraciją žiniatinklio serverio katalogų lygiu. Nereikia nė paminėti, kad tai yra gana kritinis svetainės komponentas, nes faile yra pagrindinė pagrindinio tinklalapio konfigūracija ir jos parinktys, įskaitant prieigą prie svetainės, URL peradresavimus, URL sutrumpinimą ir prieigos kontrolę.

Pasak saugumo analitikų, kenkėjiškas kodas piktnaudžiavo .htaccess failo URL peradresavimo funkcija: „Nors dauguma žiniatinklio programų naudoja peradresavimus, šias funkcijas blogi veikėjai taip pat dažniausiai naudoja reklamos parodymams generuoti ir siųsti. nieko neįtariančių svetainių, esančių sukčiavimo svetainėse ar kituose kenkėjiškuose tinklalapiuose, lankytojai “.

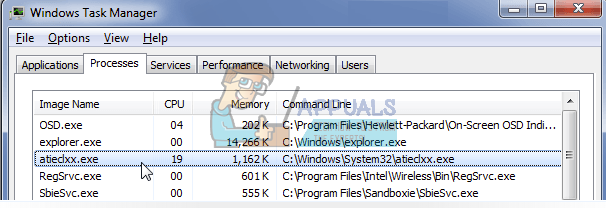

Kas iš tikrųjų kelia nerimą, yra tai, kad tiksliai neaišku, kaip užpuolikai pateko į Joomla ir WordPress svetaines. Nors šių platformų saugumas yra gana tvirtas, užpuolikai gali patekti į kenkėjišką kodą į pagrindinius taikomuosius „Index.php“ failus. „Index.php“ failai yra labai svarbūs, nes jie yra atsakingi už „Joomla“ ir „WordPress“ tinklalapių pateikimą, pvz., Turinio stilių ir specialias pagrindines instrukcijas. Iš esmės tai yra pagrindinis instrukcijų rinkinys, nurodantis, ką pristatyti ir kaip pristatyti viską, ką siūlo svetainė.

Gavę prieigą, užpuolikai gali saugiai pasodinti pakeistus „Index.php“ failus. Po to užpuolikai galėjo įterpti kenksmingus peradresavimus į .htaccess failus. Grėsmė .htaccess injector paleidžia kodą, kuris nuolat ieško svetainės .htaccess failo. Suradus ir suleidus kenksmingą peradresavimo scenarijų, grėsmė pagilina paiešką ir bandymus ieškoti daugiau failų ir aplankų, kuriuos būtų galima užpulti.

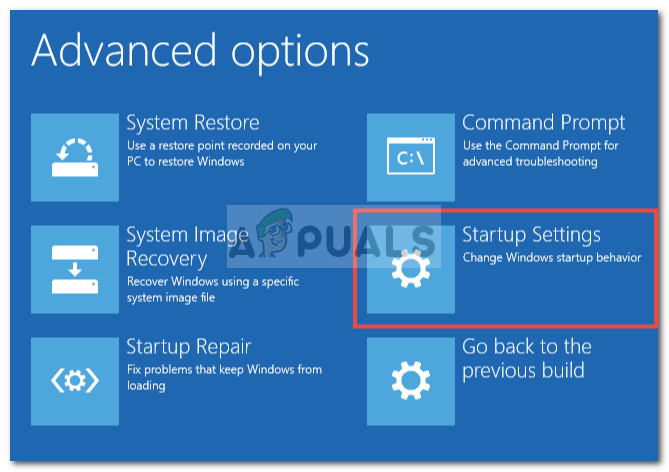

Pagrindinis būdas apsisaugoti nuo atakos yra visiškai atsisakyti .htaccess failo naudojimo. Tiesą sakant, numatytasis .htaccess failų palaikymas buvo pašalintas pradedant Apache 2.3.9. Tačiau keli svetainių savininkai vis tiek nusprendžia tai įgalinti.