PB Tech

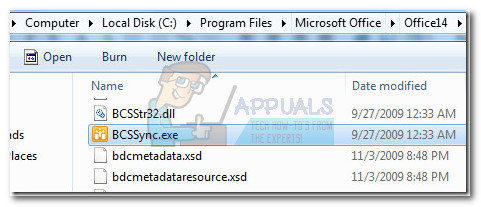

Geriausias saugumo tyrėjas Jerome Segura, dirbantis su „Malwarebytes“, išsiaiškino būdą, kaip apeiti „Microsoft Office“ apsaugą, naudojant atakų vektorių, kuriam nereikia makrokomandų. Tai kyla iš kitų tyrinėtojų pastaruoju metu ieškančių metodų, kaip naudoti makrokomandas, siekiant piktnaudžiauti „Access“ duomenų bazėmis.

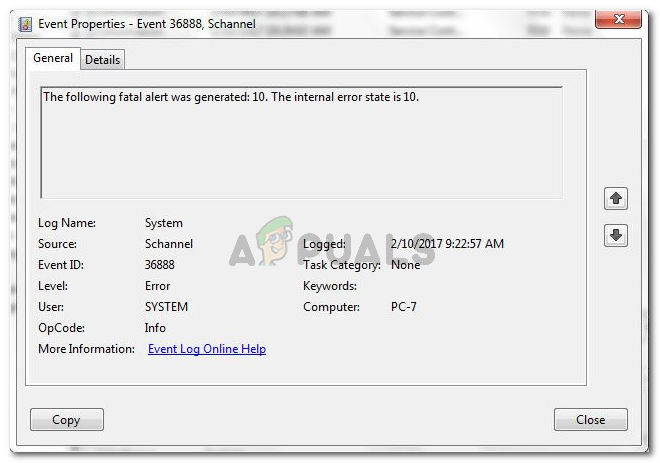

Įterpdami nustatymų failą į „Office“ dokumentą, užpuolikai gali naudoti socialinę inžineriją, kad vartotojai galėtų paleisti pavojingą kodą be papildomų pranešimų. Kai technika veikia, „Windows“ neišmeta jokių klaidų pranešimų. Netgi paslaptingas galima apeiti, o tai padeda nuslėpti, kad viskas vyksta.

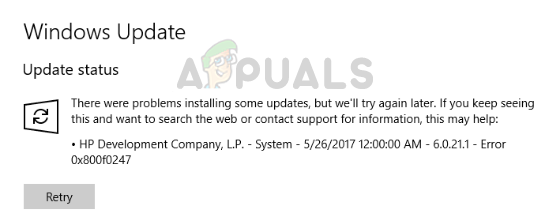

Failo formatas, būdingas „Windows 10“, turi XML kodą, kuris Valdymo skydelyje gali sukurti sparčiuosius klavišus su programėlėmis. Šio formato .SettingContent.ms nebuvo ankstesnėse „Windows“ versijose. Todėl, kiek tyrėjai žino, jie neturėtų būti pažeidžiami šio išnaudojimo.

Tie, kurie įdiegė „Office“ naudodami „Wine“ programų suderinamumo sluoksnį, taip pat neturėtų patirti problemų, neatsižvelgiant į tai, ar jie naudoja GNU / Linux, ar „MacOS“. Tačiau vienas iš XML elementų, kurį turi šis failas, gali sužlugdyti „Windows 10“ mašinas, veikiančias ant pliko metalo.

Kaip žinomas elementas, „DeepLink“ leidžia vykdyti dvejetainius vykdomuosius paketus, net jei po jų yra jungikliai ir parametrai. Užpuolikas gali paprašyti „PowerShell“ ir tada ką nors pridėti po jo, kad galėtų pradėti vykdyti savavališką kodą. Jei norėtų, jie netgi galėtų paskambinti į pradinį senų komandų vertėją ir naudoti tą pačią aplinką, kurią „Windows“ komandų eilutė suteikė koderiams nuo pat ankstyviausių NT branduolio versijų.

Todėl kūrybingas užpuolikas galėjo sukurti dokumentą, kuris atrodo teisėtas, ir apsimesti kažkuo kitu, kad paskatintų žmones spustelėti jame esančią nuorodą. Pavyzdžiui, tai gali būti įprasta kriptografavimo programas atsisiųsti į aukos mašiną.

Jie taip pat gali norėti išsiųsti failą per didelę šlamšto kampaniją. Segura pasiūlė, kad tai turėtų užtikrinti, kad klasikiniai socialinės inžinerijos išpuoliai greitai neišnyks iš mados. Nors tokį failą tektų išplatinti daugybei vartotojų, kad būtų užtikrinta, jog keli leis atlikti kodo vykdymą, tai turėtų būti įmanoma užmaskuojant kaip ką nors kitą.