Sąsajos techninis mokymas

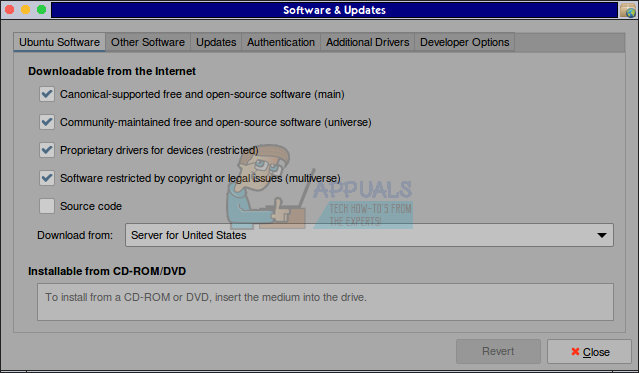

„SegmentSmack“ - pažeidžiamumas, kuris gali leisti atsisakyti paslaugų išpuolių, kai jis išnaudojamas, įgijo greitą šlovę ir populiarumą, kai jį iškėlė Carnegie Mellon universiteto CERT / CC kibernetinio saugumo skyrius. Tačiau žurnalistai nepripažino, kad naujai paskelbtas pažeidžiamumas iš tikrųjų buvo užtaisytas prieš dvi savaites tiek „Linux“ branduoliuose 4.9.116, tiek 4.17.11.

Anot universiteto mokslininkų, pažeidžiamumas sukėlė paslaugų teikimo ataka, privertus sistemą „labai brangiai skambinti tcp_collapse_ofo_queue () ir tcp_prune_ofo_queue () kiekvienam gaunamam paketui“. Nors tai tiesa, pažeidžiamumas iš tikrųjų buvo užtaisytas ir daugelis „Linux“ platintojų, tokių kaip „SUSE“, jau įdiegė atnaujinimus. Nors kai kurie platintojai, tokie kaip „Red Hat“, atsilieka nuo jų, išlieka faktas, kad atnaujinimai yra prieinami, o atsilikę platintojai taip pat greitai pasieks.

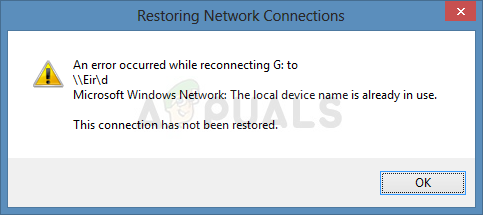

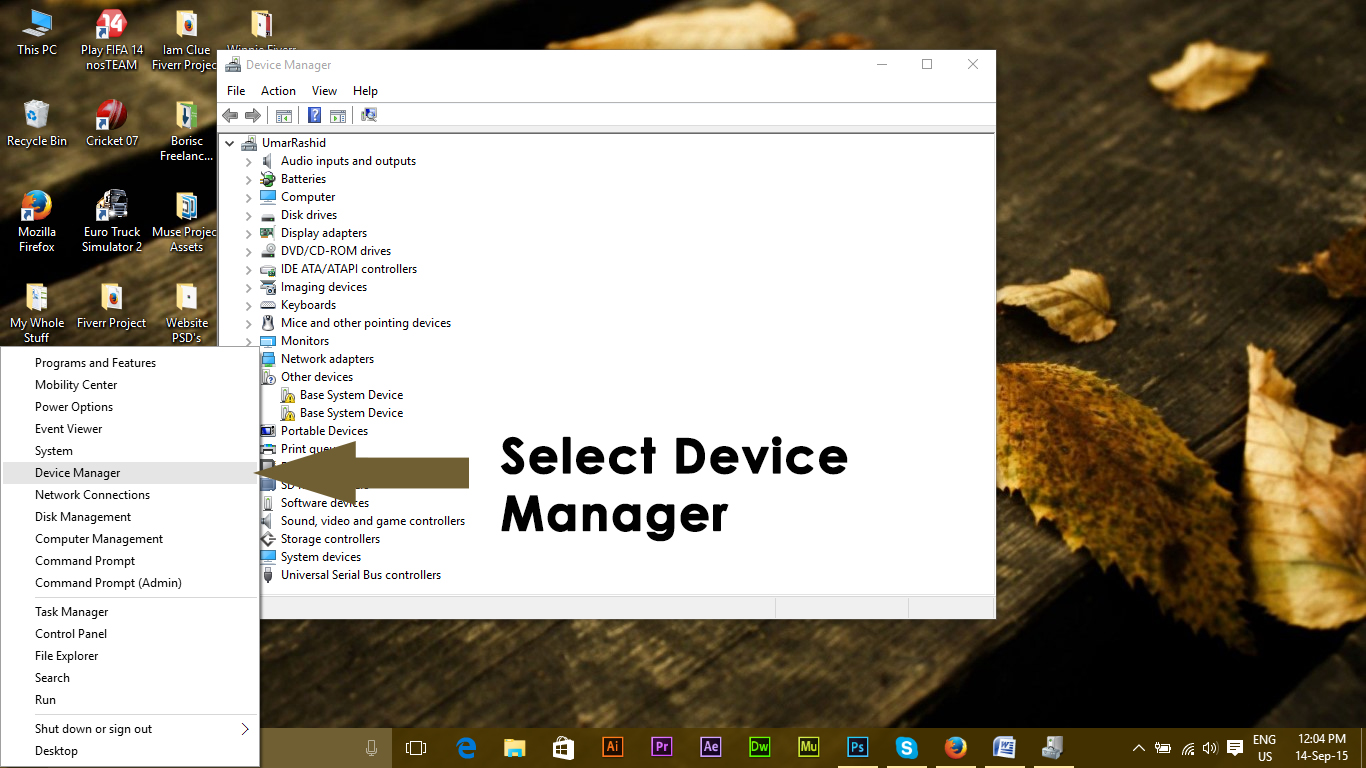

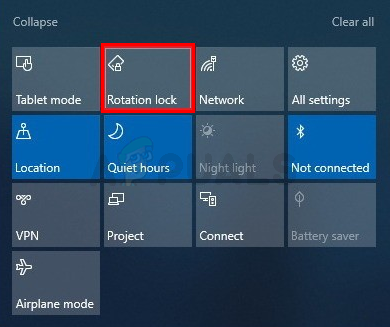

Pasak an patariamoji paskelbta „Red Hat“ svetainėje, pažeidžiamumui buvo priskirta etiketė CVE-2018-5390 . Nepaisant išnaudojimo galimybės sukelti procesoriaus įsotinimą ir „DoS“ gedimą, norint išlaikyti „DoS“ gedimą reikės „nuolatinių dvipusio TCP seansų iki pasiekiamo atviro prievado, todėl atakų negalima atlikti naudojant suklastotus IP adresus“. Jei ataka vykdoma naudojant 4 srautus, tai gali sukelti 4 procesoriaus branduolių prisotinimą, kaip parodyta žemiau.

4 procesoriaus pagrindiniai srautai. raudona KEPURĖ

Buvo nustatyta, kad nors Carnegie Mellon universiteto CERT / CC skyriaus tyrėjai pateikė išsamią pažeidžiamumo analizę, jie neatsižvelgė į reikalavimus, reikalingus išlaikyti DoS avariją, todėl pažeidžiamumas skamba kur kas blogiau, nei yra iš tikrųjų.

Pasak patarėjo, segmento „Smack“ pažeidžiamumas veikia „Red Hat Enterprise Linux“ (RHEL) 6, RHEL 7, RHEL 7 realiu laiku, RHEL 7 ARM64, RHEL 7 „Power“ ir „RHEL Atomic Host“. Svetainėje dar nėra paskelbta jokių švelninimo būdų. Tačiau jame teigiama, kad „Red Hat“ stengiasi išleisti būtinus atnaujinimus ir švelninimo metodus, kad būtų išvengta išnaudojimo rizikos.

![[FIX] Šio vaizdo failo negalima paleisti klaidos kodu 224003](https://jf-balio.pt/img/how-tos/56/this-video-file-cannot-be-played-error-code-224003.jpg)