Populiarus „WordPress“ papildinys, kuris padeda svetainės administratoriams atlikti priežiūros ir priežiūros veiklą, yra nepaprastai naudingas pažeidžiami išnaudojimo . Lengvai valdomas įskiepis gali būti naudojamas visos svetainės neaktyvumui paversti arba užpuolikai gali perimti tą patį su administratoriaus teisėmis. Saugumo trūkumas populiariame „WordPress“ papildinyje buvo pažymėtas kaip „Kritinis“ ir buvo įvertintas vienu iš aukščiausių CVSS balų.

„WordPress“ papildinį galima naudoti su minimalia įgaliotų administratorių priežiūra. Dėl pažeidžiamumo duomenų bazės funkcijos akivaizdžiai lieka neapsaugotos. Tai reiškia, kad bet kuris vartotojas gali atkurti bet kokias norimas duomenų bazės lenteles be autentifikavimo. Nereikia pridėti, tai reiškia, kad įrašai, komentarai, visi puslapiai, vartotojai ir jų įkeltas turinys gali būti lengvai ištrinti per kelias sekundes.

„WordPress“ papildinio „WP duomenų bazės nustatymas iš naujo“ pažeidžiamas, kad būtų lengva naudoti ir valdyti svetaines ar jas pašalinti:

Kaip rodo pavadinimas, duomenų bazėms atstatyti naudojamas papildinys WP Database Reset. Svetainės administratoriai gali pasirinkti visišką arba dalinį atstatymą. Jie netgi gali užsisakyti nustatymą iš naujo pagal konkrečias lenteles. Didžiausias papildinio privalumas yra patogumas. Papildinys išvengia kruopščios standartinio „WordPress“ diegimo užduoties.

Nustatyta, kad „WordPress“ papildinyje „WP Database Reset“ yra išnaudojama saugumo problema, kurią galima panaudoti užvaldant pažeidžiamas svetaines. Pagal #WordPress bibliotekoje, papildinys aktyvus daugiau nei 80 000 svetainių. Šiandien atnaujinkite papildinį. https://t.co/xrCjyVPvzY

- Budrios technologijos (@VigilantCloud) 2020 m. Sausio 17 d

The „Wordfence“ saugos komanda , kuris atskleidė trūkumus, nurodė, kad sausio 7 d. buvo rasti du dideli WP duomenų bazės nustatymo papildinio pažeidžiamumai. Bet kurią iš šių spragų galima priversti atkurti visą svetainę arba perimti tą patį.

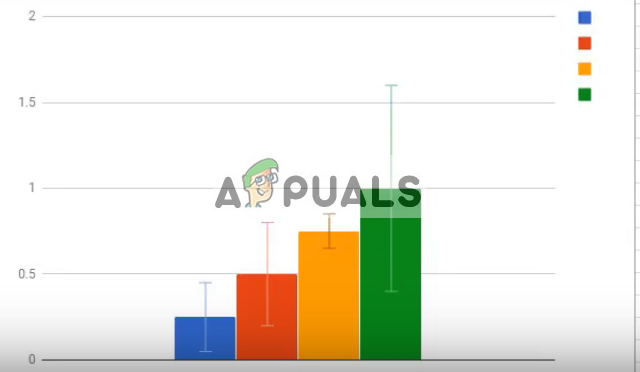

Pirmasis pažeidžiamumas pažymėtas kaip CVE-2020-7048 ir išdavė CVSS balą 9,1. Šis trūkumas yra duomenų bazės atstatymo funkcijose. Matyt, nė viena iš funkcijų nebuvo apsaugota tikrinant, tikrinant ar tikrinant teises. Tai reiškia, kad bet kuris vartotojas gali iš naujo nustatyti bet kokias norimas duomenų bazės lenteles be autentifikavimo. Vartotojas turėjo tiesiog pateikti paprastą WP duomenų bazės nustatymo papildinio skambučio užklausą ir efektyviai ištrinti puslapius, įrašus, komentarus, vartotojus, įkeltą turinį ir daug daugiau.

https://t.co/zcP3OPb8N5

- „GeekWire Security“ (@geekwiresec) 2020 m. Sausio 17 d

Antrasis saugumo pažeidžiamumas pažymėtas kaip CVE-2020-7047 ir išleido CVSS balą 8,1. Nors šiek tiek mažesnis balas nei pirmasis, antrasis trūkumas yra vienodai pavojingas. Šis saugos trūkumas leido bet kuriam autentifikuotam vartotojui ne tik suteikti sau dievo lygio administravimo privilegijas, bet ir „išmesti visus kitus vartotojus nuo paprastos užklausos“. Šokiruojant, bet vartotojo leidimo lygis nebuvo svarbus. Kalbėdamas apie tą patį, „Wordfence“ Chloe Chamberland sakė:

„Kiekvieną kartą, kai wp_users lentelė buvo atstatyta, ji išmetė visus vartotojus iš vartotojų lentelės, įskaitant visus administratorius, išskyrus šiuo metu prisijungusį vartotoją. Užklausą siunčiantis vartotojas automatiškai perduodamas administratoriui, net jei jis būtų tik abonentas. “

https://t.co/tjKkqkNEsR

- „GeekWire Security“ (@geekwiresec) 2020 m. Sausio 17 d

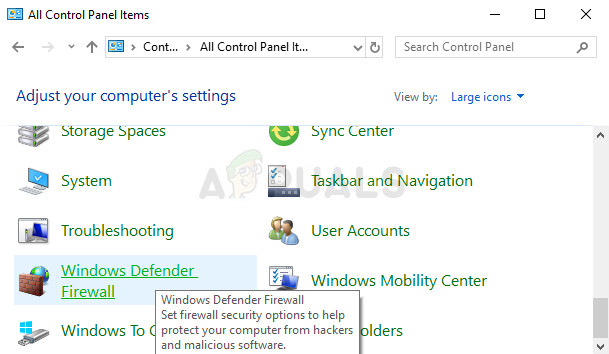

Kaip vienintelis administratorius, vartotojas iš esmės gali užgrobti pažeidžiamą svetainę ir veiksmingai įgyti visišką turinio valdymo sistemos (TVS) kontrolę. Pasak saugumo tyrinėtojų, „WP Database Reset“ papildinio kūrėjui buvo pranešta, o šią savaitę turėjo būti įdiegtas pataisymas dėl pažeidžiamumų.

Naujausia „WP Database Reset“ papildinio versija su pataisymais yra 3.15. Atsižvelgdami į didelę saugumo riziką ir dideles galimybes visam laikui pašalinti duomenis, administratoriai turi arba atnaujinti papildinį, arba visiškai pašalinti. Pasak ekspertų, apie 80 000 svetainių yra įdiegtas ir aktyvus „WP Database Reset“ papildinys. Tačiau atrodo, kad šiek tiek daugiau nei 5 procentai šių svetainių atliko atnaujinimą.

Žymos Kibernetinė sauga „WordPress“