Rumy IT patarimai

Jau seniai nustatyta, kad WPA / WPA2 yra saugiausia „WiFi“ šifravimo forma. Tačiau 2017 m. Spalio mėn. Nustatyta, kad WPA2 protokolas yra pažeidžiamas KRACK atakos, kuriai buvo nustatyti švelninimo būdai. Panašu, kad belaidžio tinklo šifravimas dar kartą atakuojamas, šį kartą naudojant WPA / WPA2 pažeidžiamumą, pavadintą PMKID.

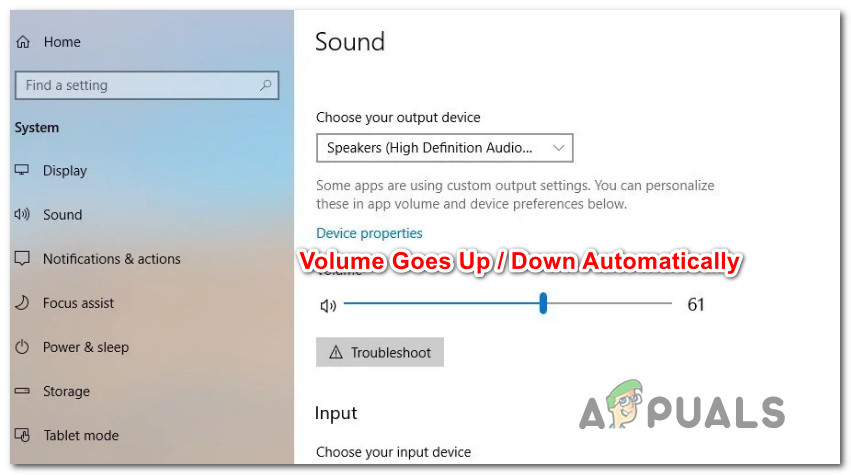

Mes sukūrėme naują ataką prieš WPA / WPA2. Nebereikia išsamesnio 4 krypčių rankos įrašymo. Čia pateikiama visa reikalinga informacija ir įrankiai: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 2018 m. Rugpjūčio 4 d

Šį pažeidžiamumą pasidalijo „Twitter“ paskyra (@hashcat), kuri tweeted parašė kodo atvaizdą, kuris galėtų apeiti EAPOL 4 krypčių rankos paspaudimo reikalavimą ir užpulti tinklo ryšį. A paštu paskyros svetainėje kūrėjai, išnaudoję eksploataciją, paaiškino, kad jie ieškojo būdų, kaip užpulti WPA3 saugos standartą, tačiau jiems nepavyko dėl jo protokolo „Vienalaikis lygių autentifikavimas“ (SAE). Tačiau jiems pavyko užklupti šį WPA2 protokolo pažeidžiamumą.

Šis pažeidžiamumas yra naudojamas vieno EAPOL rėmo tvirto saugumo tinklo informacijos elemente (RSNIE). Jis naudoja HMAC-SHA1, kad gautų PMKID, o raktas yra PMK, o jo duomenys yra fiksuotos eilutės „PMK pavadinimas“, apimančios prieigos taško ir stoties MAC adresus, sujungimas.

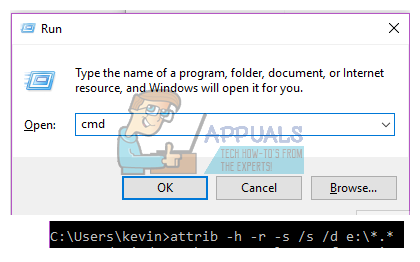

Pasak kūrėjų pranešimo, atakai atlikti reikalingi trys įrankiai: „hcxdumptool v4.2.0“ arba naujesnė, „hcxtools“ v4.2.0 arba naujesnė ir „hashcat“ v4.2.0 arba naujesnė. Šis pažeidžiamumas leidžia užpuolikui tiesiogiai bendrauti su AP. Tai apeina galimą EAPOL rėmelių persiuntimą ir galimą neteisingą slaptažodžio įvedimą. Ataka taip pat panaikina prarastus EAPOL rėmus tuo atveju, jei AP vartotojas yra per toli nuo užpuoliko, o galutiniai duomenys priverčiami rodyti taisyklinga šešiakode užkoduota eilute, o ne išvesties formatais, tokiais kaip pcap ar hccapx.

Kodas ir išsami informacija apie tai, kaip kodas veikia naudodamas šį pažeidžiamumą, paaiškinti kūrėjų įraše. Jie pareiškė, kad nėra tikri, kuriuos „WiFi“ maršrutizatorius šis pažeidžiamumas tiesiogiai veikia ir kaip efektyviai veikia atitinkamus ryšius. Tačiau jie mano, kad šį pažeidžiamumą greičiausiai galima išnaudoti visuose 802.11i / p / q / r tinkluose, kuriuose įjungtos tarptinklinio ryšio funkcijos, kaip yra daugumoje šių dienų maršrutizatorių.

Deja, vartotojams kol kas nėra šio pažeidžiamumo mažinimo būdų. Jis pasirodė prieš kelias valandas ir nėra jokių žinių apie tai, kad maršrutizatorių gamintojai atkreiptų dėmesį (arba akivaizdžiai parodytų, kad jau atkreipė dėmesį).