„Intel“, „ExtremeTech“

Su „Intel“ susijęs saugos pažeidžiamumas, laikomas CVE-2018-3665, sukėlė nemenką ažiotažą, kai daugelis organizacijų antradienį bandė greitai išleisti šios problemos pataisas. Nors informacija vis dar skelbiama, praeitą vakarą ir dar šią popietę paskelbta informacija rodo, kad kai kurie vartotojai iš tikrųjų jau gali būti saugūs, neįdiegę jokių atnaujinimų birželio 11–14 d.

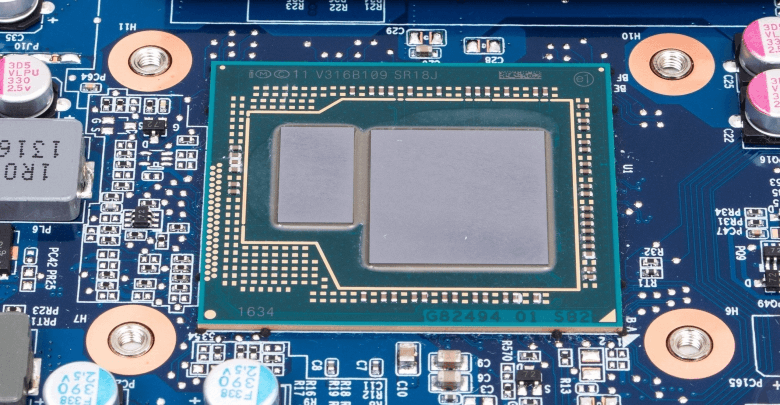

Tingaus FP būsenos atkūrimo funkciją, kurią teikia kai kurie „Intel“ lustai, galima panaudoti, kai vartotojas keičiasi dviem skirtingomis programomis. Operacinės sistemos programinė įranga, kuri naudoja šią instrukciją vietoj tinkamo įrašymo ir atkūrimo, teoriškai gali leisti nutekėti duomenis.

„Intel“ inžinieriai toliau rekomendavo kūrėjams perjungiant programas naudoti „Eager FP“, o ne „Lazy FP“ techniką. Gera žinia ta, kad pažeidžiamumas neturi įtakos naujausioms GNU / Linux versijoms.

Visi, kurie naudoja 4.9 ar naujesnę branduolio versiją, negali išpilti jokių duomenų, net jei jie dirba su pažeistu procesoriumi. „Linux“ saugos ekspertai stengėsi perkelti ankstesnių branduolio versijų taisymus, o tai yra gyvybiškai svarbu norint užtikrinti, kad dauguma vartotojų būtų apsaugoti. Daugumos paskirstymų vartotojai gali būti senesniame branduolyje, todėl norint išspręsti problemą reikia atnaujinti.

Saugumo ekspertai mano, kad kai kurie kiti „Unix“ diegimai taip pat nėra apsaugoti, tik jei vartotojai naudoja naujausias savo operacinės sistemos versijas. Pavyzdžiui, „3665“ neturi įtakos naujausiems „DragonflyBSD“ ar „OpenBSD“ sukimams. Inžinieriai taip pat teigė, kad „Red Hat Enterprise Linux 7“ vartotojai neveikia tol, kol jie naudoja paketą „kernel-alt“, nors standartinio RHEL 7 vartotojai turėtų atnaujinti.

Jų atstovai taip pat paminėjo, kad mašinos, naudojančios RHEL su aparatūra, varoma AMD įranga, nėra vykdomos. Kūrėjai teigė, kad vartotojai, kurie paleidžia „Linux“ branduolį senesniuose procesoriuose su parametru „eagerfpu = on“, jau sušvelnino problemą.

Net jei instaliacija yra pažeidžiama „3665“, tai nereiškia, kad iš tikrųjų įvyks kas nors kenkėjiško. Kad taip atsitiktų, turi būti įmontuota kenkėjiška programinė įranga. Jei taip būtų, minėta infekcija pašalintų tik nedidelius duomenų kiekius kiekvieną kartą, kai programa vis dar veikianti buvo pakeista kita. Nepaisant to, vartotojai raginami atnaujinti, kad ateityje būtų išvengta problemų, atsižvelgiant į tai, kokia ši problema yra rimta.

Žymos intel „Linux“ sauga