„Microsoft“ belaidis ekrano adapteris. Nešiojamas kompiuteris G7

„Microsoft“ belaidžio ekrano adapteriui V2 buvo diagnozuoti trys pažeidimai: komandų įvedimo pažeidžiamumas, sugadintas prieigos kontrolės pažeidimas ir blogio dvynių atakos pažeidžiamumas. Pirmasis pažeidžiamumas buvo išbandytas tik naudojant „Microsoft Wireless Display Adapter V2“ programinės įrangos 2.0.8350–2.0.8372 versijas ir nustatyta, kad jis turi įtakos visoms šio diapazono versijoms. Nustatyta, kad sugadinta prieigos kontrolė ir blogio dvynių atakos pažeidžiamos tik programinės įrangos versijoje 2.0.8350, esančioje išbandytame diapazone. Kitos programinės įrangos versijos nebuvo išbandytos, o pažeidžiamumai dar nebuvo išnaudoti. Komandos injekcijos pažeidžiamumui priskirta etiketė CVE-2018-8306 ir jai buvo suteiktas palyginti vidutinis rizikos įvertinimas.

„Microsoft“ belaidis ekrano adapteris yra aparatinis įrenginys, leidžiantis transliuoti ekranus iš „Miracast“ įgalintų „Microsoft Windows“ įrenginių. Ekrano transliacijai mechanizmas naudoja „Wi-Fi Direct“ ryšį ir „Miracast“ garso / vaizdo perdavimo kanalą. Procesas yra užšifruotas pagal naudojamo „Wi-Fi“ ryšio šifravimą, kad būtų užtikrintas didesnis saugumas.

Norint suporuoti prietaisą su ekranu, mechanizmas siūlo ir mygtuko, ir PIN jungtis. Užmezgus ryšį, įrenginio nereikia tikrinti kiekvieno vėlesnio ryšio atveju.

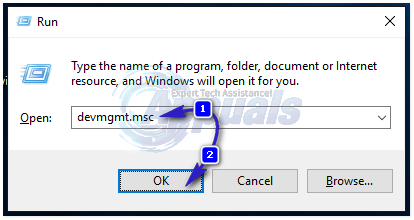

Tęsiant šią anksčiau pasiektą prieigą, komandų įpurškimo pažeidžiamumas gali atsirasti, kai ekrano adapterio pavadinimas yra nustatytas parametre „NewDeviceName“. Sukūrus situaciją, kai simboliai išvengia komandinės eilutės scenarijų, įrenginys nustatomas įkrovos cikle, kuriame nustoja tinkamai veikti. Paveiktas šio pažeidžiamumo scenarijus yra „/cgi-bin/msupload.sh“ scenarijus.

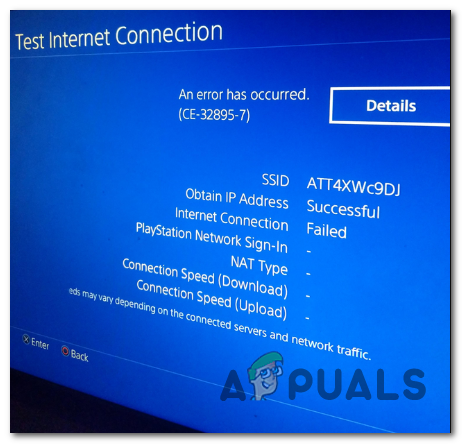

Antrasis pažeidžiamumas, neveikianti prieigos kontrolė, gali atsirasti, kai suporuojant įrenginį naudojamas mygtuko konfigūravimo metodas, reikalaujant, kad įrenginys būtų belaidžio ryšio zonoje, nereikalaujant fizinės prieigos prie jo PIN patikrai. Tokiu būdu užmezgus pirmąjį ryšį, tolesnių ryšių nereikia patikrinti, todėl pažeistam įrenginiui gali būti neribojamas valdymas.

Trečiasis pažeidžiamumas - blogio dvynių ataka - įvyksta tada, kai užpuolikas manipuliuoja vartotoju prisijungiant prie savo MSWDA įrenginio prisijungęs prie teisėtos MSWDA ir išduodamas tik paties užpuoliko MSWDA, prie kurio vartotojas gali prisijungti. Užmezgus ryšį, vartotojas nežinos, kad jis prisijungė prie netinkamo įrenginio, o užpuolikas turės prieigą prie vartotojo failų ir duomenų, transliuodamas turinį savo įrenginyje.

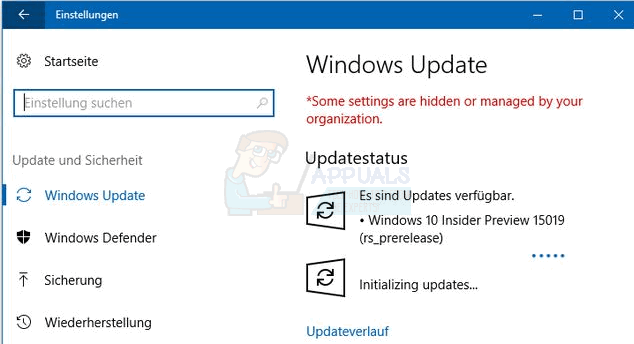

Iš pradžių su „Microsoft“ buvo susisiekta 21 dienąšvkovo mėn. dėl šio pažeidžiamumo rinkinio. CVE numeris buvo suteiktas 19tūkstbirželio mėn., o programinės aparatinės įrangos atnaujinimai buvo išleisti 10 dtūkstliepos mėn. Nuo tada „Microsoft“ ką tik pateikė viešą informaciją patariamoji . Pažeidžiamumai kartu veikia „Microsoft Wireless Wireless Adapter V2“ programinės įrangos versijas 2.0.8350, 2.0.8365 ir 2.0.8372.

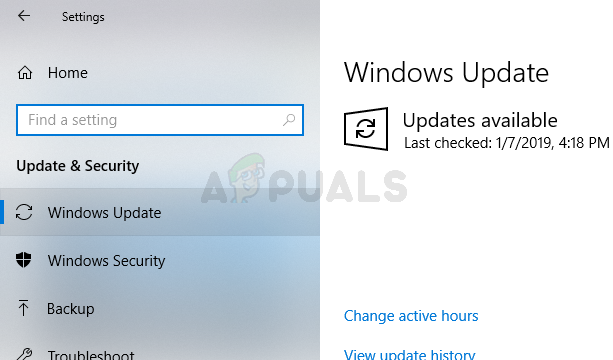

Saugos naujiniai, kuriuos „Microsoft“ pažymėjo kaip „svarbius“, yra prieinami visoms trims versijoms jų svetainėje kaip paskelbto saugos biuletenio dalis. Dar vienas siūlomas švelninimo būdas reikalauja, kad vartotojai atidarytų „Microsoft“ belaidžio ekrano adapterio „Windows“ programą ir skirtuke „Saugos nustatymai“ pažymėtų laukelį šalia „Susieti su PIN kodu“. Tai užtikrina, kad norint peržiūrėti jo ekraną ir suderinti PIN kodus, reikalinga fizinė prieiga prie įrenginio, užtikrinant, kad nepageidaujamas belaidžiu būdu pasiekiamas įrenginys lengvai neprisijungtų prie sąrankos. Pažeidimai, darantys įtaką trims versijoms, buvo pateikti CVSS 3.0 bazinis balas po 5,5 ir laiko balas po 5.

![[FIX] Klaidos kodas ERR_MISSING_PARTNUMBER suaktyvinant „Office“?](https://jf-balio.pt/img/how-tos/81/error-code-err_missing_partnumber-when-activating-office.png)