„Microsoft Corporation“

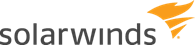

„Microsoft“ „DNSLint“ Naudingumas diagnozuoja domenų vardų sistemos (DNS) vardų paieškos problemas, susijusias su skirtingiems žiniatinklio serveriams skirtais IP adresais, pasiekiamais per naršyklę. Jis nėra įtrauktas į pagrindinio „Windows“ paketo dalį, tačiau jį galima nemokamai atsisiųsti iš „Microsoft“ svetainės. Nuotolinės prieigos pažeidžiamumas buvo įvertintas 7,6 balu (kritinis) CVSS 3.0 buvo nustatyta, kad ši programa paveikė mastą, dėl kurio buvo priverstinai valdomas atsisiuntimas.

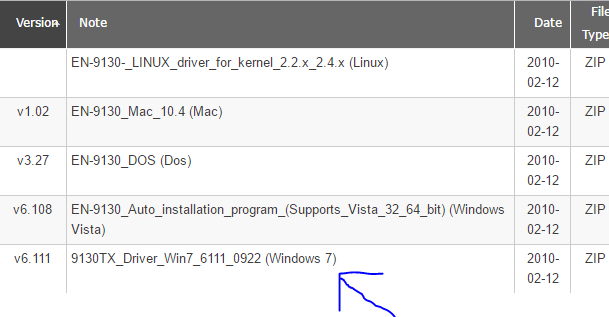

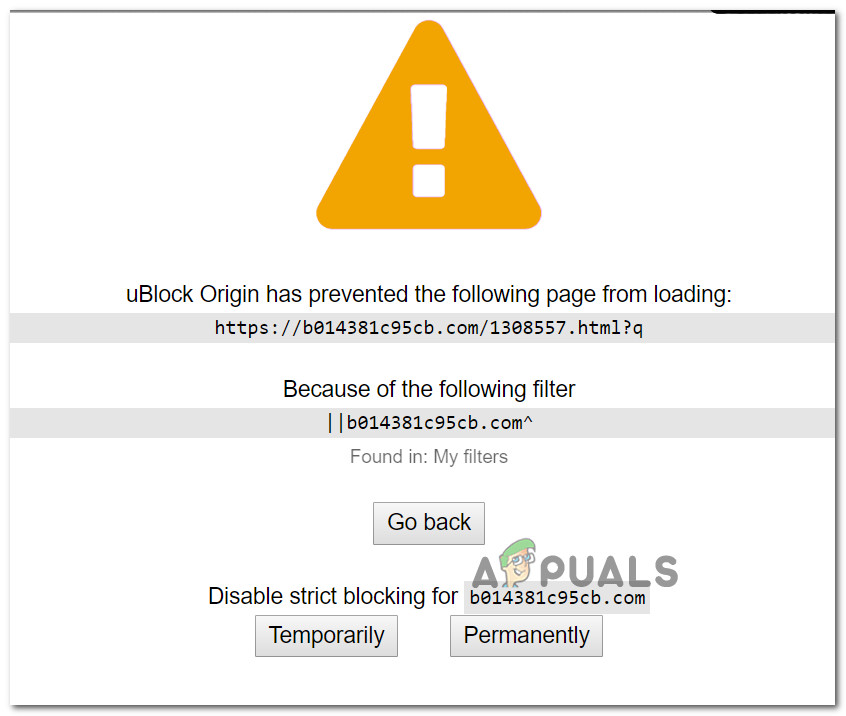

Pažeidžiamumas kyla dėl to, kad „DNSLint“ neperžiūri domenų vardų, kai analizuoja DNS testinius failus pagal jungiklį „/ ql“. Jei galutinis vartotojas sugeba naudoti tokį failą, kuriame yra scenarijus ar dvejetainis kodas, o ne paprastai laukiama domeno vardo informacija, sistemai gali kilti pavojus, kai tampa lengva pradėti priverstinį atsisiuntimą. Tokiu atveju įsilaužėlis gali priversti priverstinai atsisiųsti kenksmingą failą, kuris galėtų atsisiųsti ir vykdyti nuotolines komandas, kai pasiekiama per interneto naršyklę. Atsisiuntimas išsaugotų vietinę sistemos vietą ir greitą prieigą prie saugumo, ir, matydamas, kad failas yra iš žinomos vietos diske, vartotojas gali būti linkęs leisti vykdomajam failui perkelti. Kai kenkėjiškam failui suteikiama privilegija, jis gali nuotoliniu būdu paleisti bet kokį numatytą kodą ir pakenkti vartotojo saugumui bei privatumui.

Jonas Page of hyp3rlinx parašė koncepcijos įrodymą, kuris imituoja šį pažeidžiamumą, paaiškindamas, kad nenumatytą failą galima atsisiųsti, kaip nurodyta toliau, kai naudojamas scenarijus ar dvejetainis nuorodos tekstinis failas, o ne domeno vardas:

dnslint.exe / v / y / d „BALTINĖS ĮRANGOS FILE“ / s X.X.X.X / r „myreport“

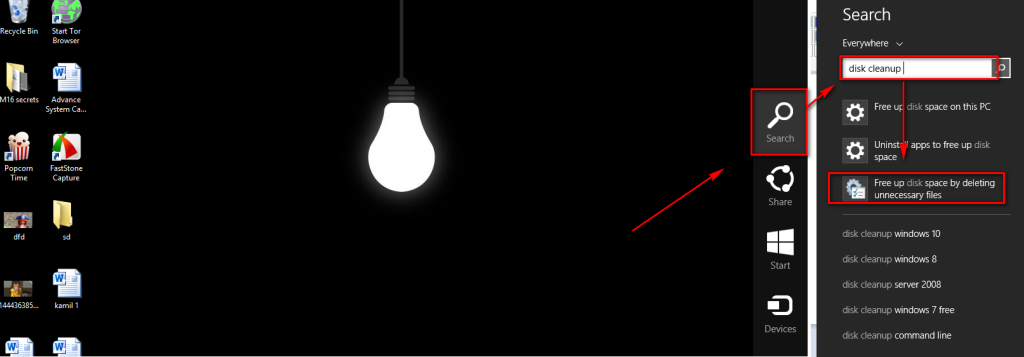

„DNSLint“ įrankio kontekste toliau parodyta, kaip pažeidžiamumas gali būti panaudotas į sistemą įvedant kenkėjišką programą.

1) „dnslint-update.exe“ nuotolinio žiniatinklio serverio šakniniame kataloge.

2) „server.txt“

„DNSLint“

; Tai yra „DNSLint“ įvesties failo pavyzdys

+ Šis DNS serveris vadinamas: dns1.cp.msft.net

[dns ~ serveris] X.X.X.X

, a, r; Įrašas

X.X.X.X, ptr, r; PTR įrašas

test1, cname, r; CNAME įrašas

test2, mx, r; MX įrašas

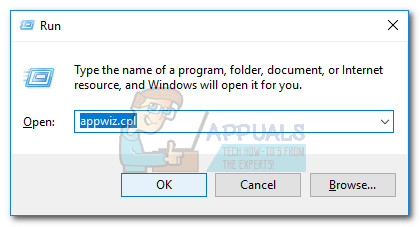

3) dnslint.exe / ql server.txt

Ankstesnis kodas nebuvo modifikuotas, kaip nurodyta teises šio turinio hyp3rlinx. Atskleidus šį pažeidžiamumą, neatrodo, kad dar yra kokio nors pleistro atnaujinimo, kuris išspręstų šią problemą. Šiam pažeidžiamumui vis dar turi būti priskirtas CVE kodas, kurį „Microsoft“ turi identifikuoti ir parašyti oficialiame saugos biuletenyje šiuo klausimu.

![[FIX] PS4 klaidos kodas CE-32930-7](https://jf-balio.pt/img/how-tos/52/ps4-error-code-ce-32930-7.png)

![[Atnaujinimas: laimi tiekėjai] „Microsoft“ turėjo nutraukti savo partnerių vidaus naudojimo teises, o tai nereiškė, kad MS produktai ir paslaugos nebuvo naudojami nemokamai.](https://jf-balio.pt/img/news/05/microsoft-was-end-internal-use-rights.jpg)