„Intel“

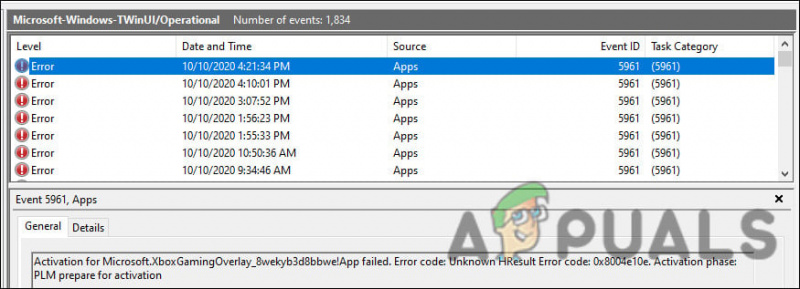

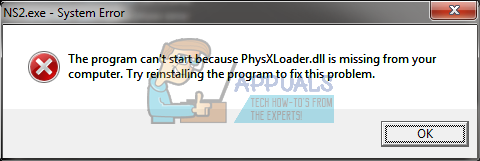

Būsimi „Intel“ naujos kartos „Tiger Lake Mobility“ procesoriai turės „Control-flow Enforcement“ technologiją. Tai taps veiksmingu vartu sustabdyti kelių tipų kenkėjiškas programas. „Intel CET“ funkcija iš esmės reguliuoja operacijų srautą procesoriaus viduje ir užtikrina, kad kenkėjiškos programos negali naudotis keliomis programomis per procesorių.

Reguliariai nustatyta, kad „Intel“ procesoriuose yra saugumo spragų. Nors įmonė išleido pataisas rizikai sumažinti, dauguma sprendimų turėjo nedidelę neigiamą įtaką veiklos rezultatams. Panašu, kad „Intel“ aktyviai taiso padėtį. Būsimi „Tiger Lake“ procesoriai, pagrįsti pažangiu 10 nm mazgu, bus įmontuoti kartu su CET, kad būtų galima pašalinti riziką, kol jie dar neprasiskverbs į sistemą. Technologija yra apie ketverius metus.

Kaip CET apsaugos „Intel Tiger Lake“ mobilumo procesorius ir asmeninius kompiuterius?

Valdymo srauto vykdymo technologija arba CET nagrinėja „valdymo srautą“, terminą, apibūdinantį operacijų vykdymo tvarką procesoriaus viduje. Tradiciškai kenkėjiškos programos, bandančios paleisti įrenginyje, bando medžioti kitų programų pažeidžiamumus, kad užgrobtų jų valdymo srautą. Jei bus nustatyta, kenkėjiška programa gali įterpti savo kenkėjišką kodą, kad jis būtų paleistas kitos programos kontekste.

„Intel“ naujos kartos „Tiger Lake Mobility“ procesoriai remsis CET, kad apsaugotų valdymo srautą naudodamas du naujus saugumo mechanizmus. CET turi „Shadow Stack“ ir netiesioginį šakų stebėjimą, kad kenkėjiška programa negalėtų tęsti. „Shadow Stack“ iš esmės sukuria numatyto programos valdymo srauto kopiją ir šešėlių kaminą saugo saugioje procesoriaus srityje. Tai užtikrina, kad nebus vykdomi neteisėti programos numatyto vykdymo nurodymo pakeitimai.

#Intel paleidžia #AntiMalwareCETTechnology savo „Tiger Lake“ procesoriams - https://t.co/7WjGlNJAZf

- „Techpopx“ (@TechpopX) 2020 m. Birželio 15 d

Netiesioginis filialų stebėjimas apriboja ir neleidžia pridėti papildomų apsaugų prie programos galimybės naudoti procesoriaus „šuolių lenteles“. Iš esmės tai yra atminties vietos, kurios dažnai (pakartotinai) naudojamos arba pritaikomos programos valdymo sraute.

„Shadow Stack“ apsaugos kompiuterius nuo dažniausiai naudojamos technikos, vadinamos „Return Oriented Programming“ (ROP). Taikant šią techniką, kenkėjiškos programos piktnaudžiauja RET (grąžinimo) instrukcija pridėti savo kenkėjišką kodą į teisėtos programos valdymo srautą. Kita vertus, netiesioginis šakų stebėjimas apsaugo nuo dviejų metodų, vadinamų peršokimu orientuotu programavimu (JOP) ir į skambučius orientuotu programavimu (COP). Kenkėjiška programa gali bandyti piktnaudžiauti JMP (šuolis) arba SKAMBINIMO instrukcijomis, kad užgrobtų teisėtos programos šuolių lenteles.

Kūrėjai turėjo pakankamai laiko pridėti savo programinę įrangą ir įsisavinti CET, teigia „Intel“:

CET funkcija pirmą kartą buvo paskelbta 2016 m. Taigi programinės įrangos gamintojai turėjo laiko pritaikyti savo kodą pirmosioms „Intel“ procesorių serijoms, kurios jį palaikys, tvirtina bendrovė. Dabar „Intel“ turi pristatyti procesorius, palaikančius CET instrukcijas. Programos ir platformos, įskaitant kitas operacines sistemas, gali suaktyvinti palaikymą ir pasirinkti apsaugą, kurią teikia CET.

Geras paaiškinimas @intel TAI # saugumas #tech kad uždaro kritinį pažeidžiamumą #Kenkėjiška programa . CET bus galima įsigyti #laptops su „Intel Tiger Lake“ mobiliaisiais procesoriais, tikimasi atostogų sezonu. https://t.co/OU2yZvzP3q

- MikeFeibus - Būkite gerai, žmonės! (@MikeFeibus) 2020 m. Birželio 15 d

„Intel“ pasirinko 10 nm tigro ežeras, procesoriaus gamintojo tinkama mikroarchitektūros evoliucija per ilgą laiką, įtraukiant aparatinės įrangos kenkėjiškų programų funkciją. Bendrovė patikino, kad technologija bus prieinama ir darbalaukio bei serverio platformose.

Žymos intel