Ilgą laiką buvo manoma, kad išpirkos programa retai veikia mašinas, kuriose veikia „Linux“ ir net „FreeBSD“. Deja, „KillDisk“ išpirkos programa užpuolė keletą „Linux“ valdomų mašinų, ir atrodo, kad net paskirstymai, kurie maišo pagrindinę paskyrą, pvz., „Ubuntu“ ir įvairius oficialius jos sukimus, gali būti pažeidžiami. Kai kurie kompiuterių mokslininkai pareiškė nuomonę, kad daugelis saugumo grėsmių, dariusių įtaką „Ubuntu“, kažkaip pažeidė kai kuriuos „Unity“ darbalaukio sąsajos aspektus, tačiau ši grėsmė gali pakenkti net tiems, kurie naudoja KDE, „Xfce4“, „Openbox“ ar net visiškai virtualios konsolės pagrindu veikiantį „Ubuntu Server“.

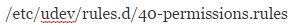

Natūralu, kad kovojant su tokio tipo grėsme galioja sveikos proto taisyklės. Naršyklėje nepasiekite įtartinų nuorodų ir patikrinkite kenkėjiškų programų failus, atsisiųstus iš interneto, taip pat iš el. Pašto priedų. Tai ypač pasakytina apie bet kurį jūsų atsisiųstą vykdomąjį kodą, nors programos, gautos iš oficialių saugyklų, gauna skaitmeninį parašą, kad sumažintų šią grėsmę. Prieš paleisdami bet kurio scenarijaus turinį, visada turėtumėte perskaityti teksto rengyklę. Be šių dalykų, yra keli konkretūs veiksmai, kuriuos galite atlikti, kad apsaugotumėte savo sistemą nuo „KillDIsk“, kuris atakuoja „Ubuntu“, formos.

1 metodas: ištrinkite šakninę paskyrą

„Ubuntu“ kūrėjai sąmoningai nusprendė išmontuoti šakninę paskyrą, ir nors tai neįrodo, kad visiškai įmanoma sustabdyti tokio tipo atakas, tai yra viena iš pagrindinių priežasčių, dėl kurios lėtai kenkė sistemoms. Galima atkurti prieigą prie pagrindinės paskyros, kuri būdinga tiems, kurie naudoja savo mašinas kaip serverius, tačiau tai turi rimtų pasekmių saugumo srityje.

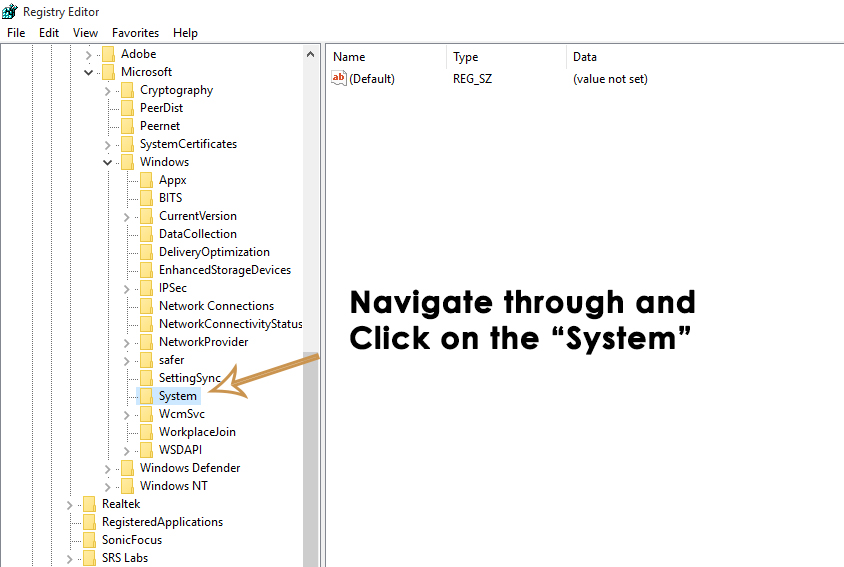

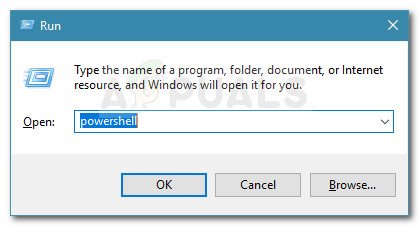

Kai kurie vartotojai gali būti išdavę „sudo passwd“ ir tada suteikę šaknies paskyrai slaptažodį, kurį iš tikrųjų galėtų naudoti prisijungdami iš grafinių ir virtualių konsolių. Norėdami nedelsdami išjungti šią funkciją, naudokite sudo passwd -l šaknį, kad pašalintumėte prisijungimą prie šaknies ir įdėkite „Ubuntu“ arba „spin“, kurį naudojote iš pradžių. Kai jūsų paprašys įvesti slaptažodį, turėsite iš tikrųjų įvesti savo vartotojo slaptažodį, o ne specialųjį, kurį pateikėte pagrindinei paskyrai, darant prielaidą, kad dirbote naudodamiesi vartotojo prisijungimu.

Natūralu, kad geriausias metodas reiškia, kad niekada nenaudojote sudo passwd. Saugesnis būdas išspręsti problemą yra sudo bash naudojimas norint gauti root paskyrą. Jūsų bus paprašyta įvesti slaptažodį, kuris vėl būtų jūsų vartotojas, o ne root slaptažodis, darant prielaidą, kad „Ubuntu“ kompiuteryje turite tik vieną vartotojo abonementą. Atminkite, kad taip pat galite gauti šakninį raginimą kitiems kriauklėms naudodami sudo ir minėto apvalkalo pavadinimą. Pavyzdžiui, sudo tclsh sukuria šaknies apvalkalą, pagrįstą paprastu Tcl vertėju.

Kai baigsite administravimo užduotis, būtinai įveskite exit, kad išeitumėte iš apvalkalo, nes pagrindinio vartotojo apvalkalas gali ištrinti bet kurį sistemos failą, nepriklausomai nuo nuosavybės teisės. Jei naudojate apvalkalą, pvz., „Tclsh“, o jūsų raginimas yra tiesiog% ženklas, tada paraginkite „whoami“ kaip komandą. Tai turėtų tiksliai pasakyti, kaip esate prisijungę.

Visada taip pat galite naudoti „sudo rbash“, kad pasiektumėte ribotą apvalkalą, kuriame nėra tiek daug funkcijų, todėl suteikiama mažiau galimybių pakenkti. Atminkite, kad jie veikia vienodai gerai iš grafinio terminalo, kurį atidarote darbalaukio aplinkoje, viso ekrano grafinio terminalo aplinkoje arba vienoje iš šešių virtualių konsolių, kurias „Linux“ suteikia jums. Sistema negali atskirti šių skirtingų parinkčių, o tai reiškia, kad galėsite atlikti šiuos pakeitimus iš standartinio „Ubuntu“, bet kurio iš tokių sukimų kaip „Lubuntu“ ar „Kubuntu“ ar „Ubuntu Server“ diegimo be jokių grafinių darbalaukio paketų.

2 metodas: patikrinkite, ar šakninėje paskyroje yra nenaudojamas slaptažodis

Paleiskite sudo passwd -S šaknį, kad patikrintumėte, ar šaknies abonemente nėra netinkamo slaptažodžio. Jei taip, tada jis perskaitys šaknį L grąžintame išvestyje, taip pat tam tikrą informaciją apie šaknies slaptažodžio uždarymo datą ir laiką. Tai paprastai atitinka tai, kada įdiegėte „Ubuntu“, ir to galima saugiai nepaisyti. Jei vietoj to jis skaito šaknį P, tada šaknies abonementas turi galiojantį slaptažodį ir turite jį užrakinti atlikdami 1 metodo veiksmus.

Jei šios programos išvestis skamba NP, tada norint išspręsti problemą dar būtinai reikia paleisti sudo passwd -l šaknį, nes tai rodo, kad šakninio slaptažodžio iš viso nėra ir visi, įskaitant scenarijų, gali gauti šakninį apvalkalą iš virtualios konsolės.

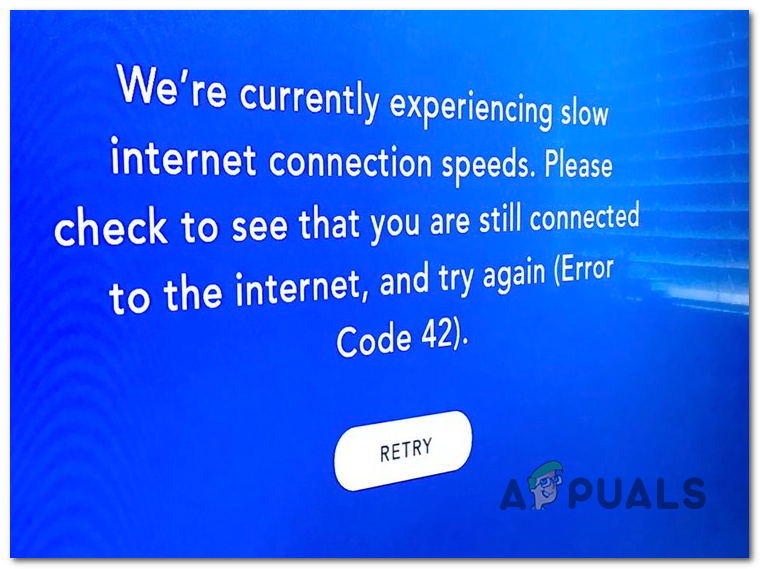

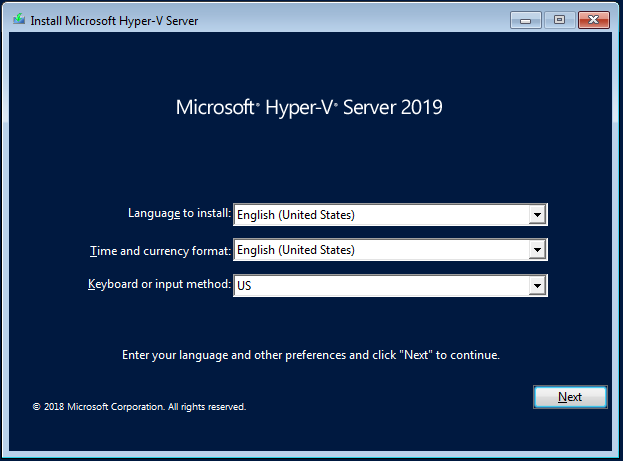

3 metodas: Sugadintos sistemos nustatymas iš GRUB

Tai yra baisi dalis ir priežastis, dėl kurios visada turite padaryti svarbiausių failų atsargines kopijas. Kai įkeliate GNU GRUB meniu, paprastai paleidžiant sistemą, paspauskite Esc, turėtumėte pamatyti keletą skirtingų įkrovos parinkčių. Tačiau, jei matote pranešimą, kuriame parašyta, kur jie būtų, galbūt žiūrėsite į pažeistą mašiną.

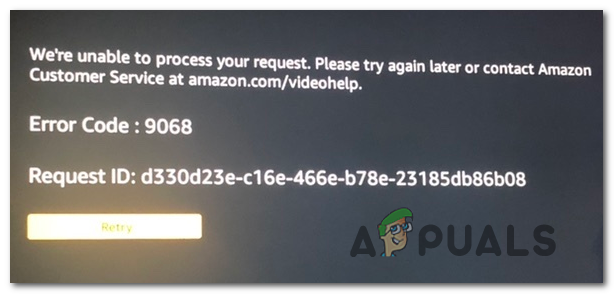

Bandymo mašinos, pažeistos naudojant „KillDisk“ programą, skaitė maždaug taip:

* Mes labai atsiprašome, bet šifravimas

jūsų duomenų buvo sėkmingai užpildyti,

kad galėtumėte prarasti savo duomenis arba

Pranešimas bus nurodytas siųsti pinigus konkrečiu adresu. Turėtumėte iš naujo suformatuoti šią mašiną ir iš naujo įdiegti „Linux“. Neatsakykite į jokias „KillDisk“ grėsmes. Tai ne tik padeda asmenims, naudojantiems tokias schemas, bet ir „Linux“ versijos programa iš tikrųjų tinkamai nesaugo šifravimo rakto dėl klaidos. Tai reiškia, kad jokiu būdu negalima to išvengti, net jei norėtumėte pasiduoti. Tiesiog įsitikinkite, kad turite atsargines atsargines kopijas ir jums nereikės jaudintis dėl to, kad būsite tokioje padėtyje.

4 minutes perskaityta![[Kaip] Išvalyti talpyklą bet kurioje „Windows“ naršyklėje](https://jf-balio.pt/img/how-tos/54/clear-your-cache-any-windows-browser.png)