„Raspberry Pi“ yra populiarus vienos plokštės kompiuteris, kuris pastaraisiais metais tapo visišku pamišimu. Dėl vis populiarėjančio ir įprasto naudojimo naujokų koduotojams ir technologijų entuziastams, kibernetinių nusikaltėlių tikslas tapo daryti tai, kas jiems labiausiai patinka: kibernetines vagystes. Kaip ir naudojant įprastus asmeninius kompiuterio įrenginius, kuriuos mes saugome naudodami daugybę užkardų ir slaptažodžių, vis svarbiau apsaugoti „Raspberry Pi“ įrenginį taip pat turint panašią daugialypę apsaugą.

Avietė Pi

Daugelio veiksnių autentifikavimas veikia derinant du ar daugiau toliau pateiktų veiksmų, kad suteiktumėte prieigą prie savo paskyros ar įrenginio. Trys plačios kategorijos, iš kurių suteikiama prieigos suteikimo informacija, yra: kažkas, ką žinote, kažkas, ką turite, ir kažkas, kas esate. Pirmoji kategorija gali būti slaptažodis arba PIN kodas, kurį nustatėte paskyrai ar įrenginiui. Kaip papildomą apsaugos sluoksnį gali reikėti pateikti ką nors iš antrosios kategorijos, pvz., Sistemos sugeneruotą kaištį, kuris siunčiamas į jūsų išmanųjį telefoną arba sugeneruotas kitame jums priklausančiame įrenginyje. Kaip trečią alternatyvą, taip pat galite įtraukti ką nors iš trečiosios kategorijos, įskaitant fizinius raktus, tokius kaip biometrinis identifikavimas, kuris apima veido atpažinimą, nykščio atspaudą ir tinklainės nuskaitymą, atsižvelgiant į jūsų prietaiso galimybes atlikti šiuos nuskaitymus.

Šioje sąrankoje naudosime du dažniausiai pasitaikančius autentifikavimo būdus: jūsų nustatytą slaptažodį ir vienkartinį prieigos raktą, sugeneruotą per išmanųjį telefoną. Mes integruosime abu veiksmus su „Google“ ir gausime jūsų slaptažodį per „Google“ autentifikavimo programą (kuri pakeis poreikį gauti SMS kodus į jūsų mobilųjį telefoną).

1 veiksmas: gaukite „Google Authenticator“ programą

„Google Authenticator“ programa „Google Play“ parduotuvėje.

Prieš pradėdami nustatyti jūsų įrenginį, atsisiųskite ir įdiekite „Google“ autentifikavimo programą išmaniajame telefone. Eikite į „Apple App Store“, „Google Play“ parduotuvę arba atitinkamą bet kurio naudojamo įrenginio parduotuvę. Atsisiųskite „Google“ autentifikavimo programą ir palaukite, kol ji bus baigta diegti. Taip pat galima naudoti kitas autentifikavimo programas, pvz., „Microsoft“ autentifikavimo priemonę, tačiau mūsų mokymo programai naudosime „Google“ autentifikavimo programą.

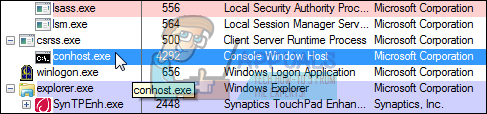

2 žingsnis: SSH ryšių nustatymas

„Raspberry Pi“ įrenginiai paprastai veikia SSH ir mes taip pat stengsimės sukonfigūruoti savo daugiakomponentį autentifikavimą per SSH. Mes sukursime du SSH ryšius tai padaryti dėl šios priežasties: mes nenorime, kad jūs užrakintumėte savo įrenginį, o tuo atveju, jei jūs užrakinsite vieną srautą, antrasis suteiks jums dar vieną galimybę grįžti Tai tik apsauginis tinklas, kurį dedame jūsų labui: vartotojui, kuriam priklauso įrenginys. Mes palaikysime šį saugos tinklo antrąjį srautą per visą sąrankos procesą, kol bus baigta visa sąranka, ir įsitikinome, kad jūsų kelių veiksnių autentifikavimas veikia tinkamai. Jei atliksite šiuos veiksmus apgalvotai ir atidžiai, nustatant autentifikavimą neturėtų kilti jokių problemų.

„Raspberry Pi“ sąsaja.

Paleiskite du terminalo langus ir kiekviename įveskite šią komandą. Tai yra nustatyti du srautus lygiagrečiai.

ssh vartotojo vardas@piname.local

Vietoj vartotojo vardo įveskite savo įrenginio vartotojo vardą. Vietoj pi vardo įveskite savo pi įrenginio pavadinimą.

Paspaudę Enter, abiejuose terminalo languose turėtumėte gauti pasveikinimo pranešimą, kuriame būtų rodomas ir jūsų įrenginio vardas, ir vartotojo vardas.

Tada redaguosime failą sshd_config. Norėdami tai padaryti, kiekviename lange įveskite šią komandą. Nepamirškite atlikti visų šio skyriaus veiksmų abiejuose languose lygiagrečiai.

sudo nano / etc / ssh / sshd_config

Slinkite žemyn ir raskite, kur parašyta: ChallengeResponseAuthentication Nr

Pakeiskite „ne“ į „taip“, įvesdami tai į savo vietą. Išsaugokite pakeitimus paspausdami [Ctrl] + [O], tada išeikite iš lango paspausdami [Ctrl] + [X]. Vėlgi, darykite tai abiem langams.

Paleiskite terminalus iš naujo ir kiekvienoje įveskite šią komandą, kad iš naujo paleistumėte SSH demoną:

sudo systemctl paleiskite iš naujo ssh

Galiausiai. Įdiekite „Google“ autentifikavimo priemonę savo sąrankoje, kad su ja integruotumėte savo sistemą. Norėdami tai padaryti, įveskite šią komandą:

sudo apt-get install libpam-google-autentifikatorius

Dabar jūsų srautai buvo nustatyti ir iki šiol sukonfigūravote „Google“ autentifikavimo priemonę tiek savo įrenginyje, tiek išmaniajame telefone.

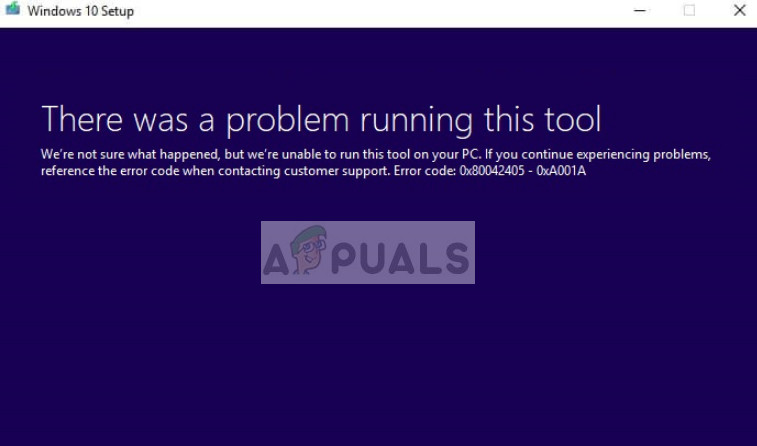

3 veiksmas: integruokite savo daugelio veiksnių autentifikavimą į „Google“ autentifikavimo priemonę

- Paleiskite savo sąskaitą ir įveskite šią komandą: „Google“ autentifikavimo priemonė

- Įveskite „Y“, jei norite naudoti laiko žetonus

- Ištieskite savo langą, kad pamatytumėte visą sugeneruotą QR kodą, ir nuskaitykite jį išmaniajame telefone. Tai leis jums susieti „Raspberry Pi“ autentifikavimo paslaugą su išmaniojo telefono programa.

- Po QR kodu bus rodomi keli atsarginiai kodai. Atkreipkite dėmesį į tai arba nufotografuokite juos, kad jų būtų atsargoje, jei negalėsite patvirtinti kelių veiksnių autentifikavimo per „Google Authenticator“ programą ir galų gale prireiks atsarginio kodo, kad patektumėte. juos prarasti.

- Dabar jums bus pasiūlyta pateikti keturis klausimus ir štai kaip jums reikės į juos atsakyti įvesdami „Y“, jei taip, arba „N“, jei ne. (Pastaba: Žemiau pateikti klausimai yra cituojami tiesiai iš „Raspberry Pi“ skaitmeninio terminalo, kad tiksliai žinotumėte, su kuriais klausimais susidursite ir kaip į juos atsakyti.)

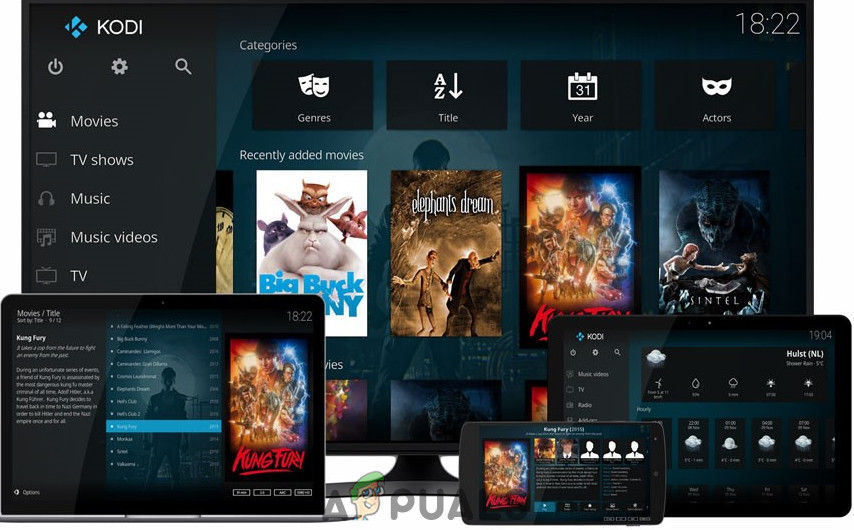

„Google Authenticator“ išmaniųjų telefonų programa „iOS“. Saugumo sumetimais sąskaitos buvo užtemdytos, o saugumo kodo skaitmenys buvo išmaišyti ir pakeisti.

- „Ar norite, kad atnaujinčiau jūsų failą„ /home/pi/.google_authenticator “?“ (taip / ne): Įveskite „Y“

- „Ar norite neleisti kelių to paties autentifikavimo žetono naudojimo būdų? Tai apriboja jūsų prisijungimą maždaug kas 30 metų, bet padidina jūsų galimybes pastebėti ar net užkirsti kelią žmogaus viduryje atakoms (taip / ne): “ Įveskite „Y“

- „Pagal numatytuosius nustatymus mobilioji programa sugeneruoja naują žetoną kas 30 sekundžių. Norėdami kompensuoti galimą laiko iškreipimą tarp kliento ir serverio, leidžiame papildomą prieigos raktą prieš ir po dabartinio laiko. Tai leidžia nustatyti autentifikavimo serverio ir kliento laiką iki 30 sekundžių. Jei kyla problemų dėl netinkamo laiko sinchronizavimo, langą galite padidinti iš numatytojo 3 leistinų kodų dydžio (vienas ankstesnis kodas, vienas dabartinis kodas, kitas kodas) iki 17 leistinų kodų (8 ankstesni kodai, vienas dabartinis kodas, kiti 8 kodai). Tai leis tam tikrą laiką nukreipti iki 4 minučių tarp kliento ir serverio. Ar norite tai padaryti? (taip / ne): “ Įveskite „N“

- „Jei kompiuteris, prie kurio prisijungiate, nėra atsparus prisijungimo bandymams, galite įgalinti autentifikavimo modulio greičio ribojimą. Pagal numatytuosius nustatymus tai užpuolikus riboja ne daugiau kaip 3 bandymus prisijungti kas 30 metų. Ar norite įgalinti normos ribojimą? (taip / ne): “ Įveskite „Y“

- Dabar išmaniajame telefone paleiskite „Google Authenticator“ programą ir paspauskite pliuso piktogramą ekrano viršuje. Nuskaitykite jūsų Pi įrenginyje rodomą QR kodą, kad susietumėte du įrenginius. Dabar būsite rodomi su autentifikavimo kodais visą parą, kai tik reikės prisijungti. Kodo generuoti nereikės. Galite tiesiog paleisti programą ir įvesti tą, kuri tuo metu rodoma.

4 žingsnis: PAM autentifikavimo modulio konfigūravimas naudojant SSH

Paleiskite terminalą ir įveskite šią komandą: sudo nano /etc/pam.d/sshd

Įveskite šią komandą, kaip parodyta:

Reikalingas # 2FA autentifikavimas pam_google_authenticator.so

Jei norite, kad prieš įvedant slaptažodį būtų paprašyta jūsų leidimo rakto per „Google Authenticator“ programą, įveskite šią komandą prieš komandą, įvestą anksčiau:

@ įtraukti bendrą autorizaciją

Jei norite, kad po slaptažodžio įvedimo jūsų paprašytų leidimo rakto, įveskite tą pačią komandą, išskyrus tai, kad įdėtumėte ją po ankstesnio # 2FA komandų rinkinio. Išsaugokite pakeitimus paspausdami [Ctrl] + [O], tada išeikite iš lango paspausdami [Ctrl] + [X].

5 veiksmas: uždarykite lygiagrečią SSH srautą

Dabar, kai baigsite nustatyti daugiakomponentį autentifikavimą, galite uždaryti vieną iš lygiagrečių srautų, kuriuos vykdėme. Norėdami tai padaryti, įveskite šią komandą:

sudo systemctl paleiskite iš naujo ssh

Antrasis atsarginės saugos tinklo srautas vis dar veikia. Tai vykdysite tol, kol įsitikinsite, kad jūsų kelių veiksnių autentifikavimas veikia tinkamai. Norėdami tai padaryti, paleiskite naują SSH ryšį įvesdami:

ssh vartotojo vardas@piname.local

Vietoj vartotojo vardo įveskite savo įrenginio vartotojo vardą. Vietoj pi vardo įveskite savo pi įrenginio pavadinimą.

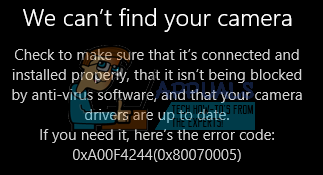

Dabar bus atlikta prisijungimo procedūra. Įveskite slaptažodį ir tada įveskite kodą, rodomą „Google Authenticator“ programoje. Būkite atsargūs, kad abu veiksmus atliktumėte per trisdešimt sekundžių. Jei sugebėsite sėkmingai prisijungti, galite grįžti ir pakartoti ankstesnį veiksmą, kad uždarytumėte lygiagretų saugos tinklo srautą, kurį vykdėme. Jei tinkamai atlikote visus veiksmus, turėtumėte galėti atnaujinti naudodami daugiafaktį autentifikavimą „Raspberry Pi“ įrenginyje.

Paskutiniai žodžiai

Kaip ir atliekant bet kurį autentifikavimo procesą, kurį įdiegėte bet kuriame įrenginyje ar paskyroje, šie papildomi veiksniai daro jį saugesnį nei anksčiau, tačiau neužtikrina to visiškai. Būkite atsargūs naudodami savo prietaisą. Būkite budrūs apie galimas aferas, sukčiavimo išpuolius ir kibernetines vagystes, kurioms gali būti taikomas jūsų įrenginys. Apsaugokite savo antrąjį įrenginį, kuriame nustatėte kodo paieškos procesą, ir saugokite jį. Šio įrenginio prireiks kiekvieną kartą, kad galėtumėte grįžti į savo sistemą. Atsarginius kodus laikykite žinomoje ir saugioje vietoje, jei kada nors būsite tokioje vietoje, kur negalėsite pasiekti atsarginio išmaniojo telefono įrenginio.