„AMD Radeon“

„AMD ATI Radeon“ grafikos kortelių tvarkyklėse buvo daug saugumo spragų, pranešė „Cisco“ saugos ir skaitmeninės apsaugos komanda. „Cisco Talos“ inžinieriai įrodė, kaip užpuolikai galėjo manipuliuoti naujausiais AMD ATI tvarkyklėmis, kad nuotoliniu būdu įvykdytų savavališką kodą ir net įvykdytų DDoS ataką.

„Cisco“ internetinės saugos, apsaugos ir grėsmių analizės grupės „Talos“ saugumo inžinieriai pranešė, kad AMD grafikos tvarkyklių „Radeon“ serijoje yra daugybė pažeidžiamumų. Pažeidžiamumas svyruoja nuo sunkių iki kritinių. Jie leido užpuolikams pradėti daugybę atakų prieš aukas. Remiantis informaciją „Cisco Talos“ išleistoje ataskaitoje , atrodo, kad korporatyvinis ir profesinis sektoriai galėjo būti pagrindinis potencialių užpuolikų taikinys. Nei „AMD“, nei „Cisco“ nepatvirtino jokių sėkmingo „AMD Radeon Graphics“ tvarkyklių saugos trūkumų panaudojimo atvejų. Vis dėlto labai rekomenduojama, kad AMD vaizdo plokštės vartotojai nedelsdami atsisiųstų atnaujintus ir pataisytus tvarkykles.

„Cisco Talos“ nustato keturias AMD ATI „Radeon“ grafikos kortelių tvarkyklių saugumo spragas, kurių reitingas skiriasi:

„Cisco Talos“ iš viso atskleidė keturis saugumo trūkumus. Pažeidimai buvo stebimi kaip CVE-2019-5124 , CVE-2019-5147 ir CVE-2019-5146 . Kai kuriose ataskaitose nurodyta, kad pagrindinė „CVSS 3.0“ vertė yra maksimali „9,0“. Kitose ataskaitose teigiama, kad saugumo trūkumai buvo pažymėti CVSS balu 8,6. Tai iš esmės reiškia, kad saugos klaidos buvo gana rimtos ir joms reikėjo neatidėliotino AMD dėmesio.

Norėdami užkirsti kelią šiems ribų neturintiems saugumo trūkumams, užpuolikui reikėjo sukurti ir įdiegti specialiai sukurtą, netinkamai suformuotą pikselių šešėlį. Kad ataka prasidėtų, aukoms reikėjo atidaryti tik specialiai sukurtą „shader“ failą „VMware Workstation 15“ svečių operacinėje sistemoje. Kitaip tariant, ataka gali būti suaktyvinta naudojant „VMware“ svečio vartotojo režimą, „kad būtų išvengta ribų, perskaitytų priimančiosios VMWare-vmx.exe procese arba teoriškai per WEBGL (nuotolinė svetainė)“.

Įdomu pažymėti, kad visos „AMD ATI Radeon Graphics“ tvarkyklių saugos klaidos paveikė „AMD ATIDXX64.DLL“ tvarkyklę. Apsaugos inžinierių teigimu, buvo trys neperžengiamos klaidos ir viena painiavos rūšis. „Cisco“ tyrėjai išbandė ir patvirtino šias AMD ATIDXX64.DLL 26.20.13025.10004 versijos, veikiančios „Radeon RX 550/550“ serijos vaizdo plokštėse, „VMware Workstation 15“ su „Windows 10 x64“ kaip svečią VM spragas. Ketvirtasis pažeidžiamumas paveikė AMD ATIDXX64. DLL tvarkyklę, versijas 26.20.13031.10003, 26.20.13031.15006 ir 26.20.13031.18002. Tačiau tos pačios vaizdo plokščių serijos ir platforma buvo pažeidžiamos.

AMD pataisė keturias saugumo spragas kartu su „VMWare“:

Aptikus keturis AMD ATI Radeon grafikos tvarkyklių saugumo trūkumus, „Cisco Talos“ inžinieriai apie tai įspėjo bendrovę. Pasak „Cisco“, AMD buvo informuota spalio mėnesį, o pastaroji ėmėsi neatidėliotinų priemonių pašalinti saugumo trūkumus.

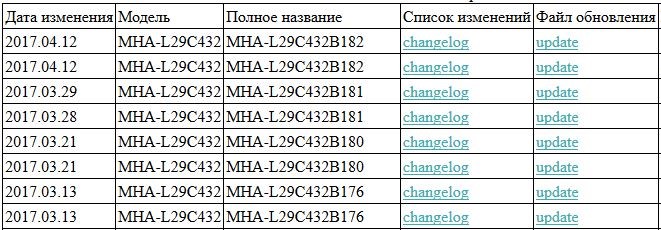

„Cisco Talos“ taip pat pridūrė, kad „AMM Radeon“ tvarkyklių derinys „VMware Workstation“ v15.5.1 ir v20.1.1 išsprendė problemą. AMD dar neatnaujino savo Saugumo puslapis su informacija. Nereikia nė pridurti, kad nerimą kelia tai, kad AMD viešai neišleido tokio atnaujinimo, kai ji ėmėsi taisomųjų veiksmų, kad pašalintų saugumo spragas. Šie klausimai galėjo paveikti verslo ir profesinį sektorių.

Žymos pak