Ar yra kas negirdėjęs apie „Equifax“ pažeidimas ? Tai buvo didžiausias duomenų pažeidimas 2017 m., Kai buvo pažeista 146 milijonai vartotojų abonementų. O 2018 m. Ataka prieš Aadharas , Indijos vyriausybės portalas, kuriame saugoma jos gyventojų informacija. Sistema buvo nulaužta ir atskleista 1,1 milijardo vartotojų duomenų. Ir dabar tik prieš kelis mėnesius „Toyota“ buvo įsilaužta į prekybos biurą Japonijoje ir atskleisti 3,1 milijono klientų naudotojų duomenys. Tai tik keletas pagrindinių pažeidimų, įvykusių per pastaruosius trejus metus. Ir tai kelia nerimą, nes, atrodo, kad laikas bėgant blogėja. Kibernetiniai nusikaltėliai tampa vis protingesni ir sugalvoja naujų būdų, kaip patekti į tinklus ir pasiekti naudotojų duomenis. Mes esame skaitmeniniame amžiuje, o duomenys yra auksiniai.

Tačiau nerimą kelia tai, kad kai kurios organizacijos nesprendžia šios problemos rimtai, ko ji nusipelno. Akivaizdu, kad seni metodai neveikia. Jūs turite užkardą? Tau gerai. Bet pažiūrėkime, kaip užkarda apsaugo jus nuo vidinių atakų.

„Insider“ grėsmės - nauja didelė grėsmė

Kibernetinio saugumo statistika

Palyginti su praėjusiais metais, iš tinklo išpuolių skaičius žymiai išaugo. Tai, kad įmonės dabar užsako darbą pašaliniams asmenims, kurie dirba nuotoliniu būdu arba iš organizacijos, nedaug padėjo. Maža to, darbuotojams dabar leidžiama naudoti asmeninius kompiuterius atliekant su darbu susijusius darbus.

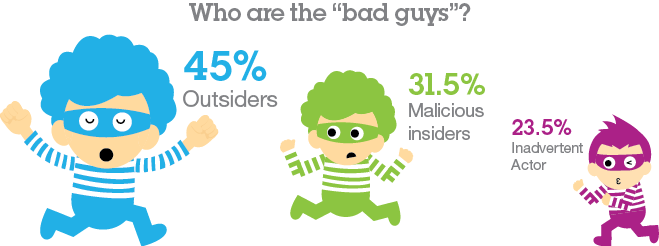

Kenkėjiški ir korumpuoti darbuotojai užima didesnę vidinės informacijos išpuolių procentą, tačiau kartais tai būna ir netyčia. Darbuotojai, partneriai ar išoriniai rangovai daro klaidas, dėl kurių jūsų tinklas tampa pažeidžiamas. Ir jūs galite įsivaizduoti, kad viešai neatskleista grėsmė yra kur kas pavojingesnė nei išorinė ataka. To priežastis yra ta, kad juos įvykdo asmuo, gerai informuotas apie jūsų tinklą. Užpuolikas gerai žino jūsų tinklo aplinką ir politiką, todėl jo atakos yra tikslingesnės, todėl padaro daugiau žalos. Taip pat daugeliu atvejų viešai neatskleista grėsmė užtruks ilgiau nei išoriniai išpuoliai.

Be to, blogiausia šiose atakose nėra net tiesioginiai nuostoliai, atsirandantys dėl paslaugų sutrikimo. Tai žala jūsų prekės ženklo reputacijai. Kibernetinės atakos ir duomenų pažeidimai dažnai pavyksta dėl akcijų kainų kritimo ir masinio klientų pasitraukimo.

Taigi, jei yra aiškus dalykas, kad jūsų tinklas bus visiškai saugus, jums reikės ne tik užkardos, tarpinio serverio ar apsaugos nuo virusų programinės įrangos. Ir būtent šis poreikis yra šio pranešimo pagrindas. Sekite toliau, kai aš pabrėžiu 5 geriausias grėsmių stebėjimo programines įrangas, kad apsaugotumėte visą savo IT infrastruktūrą. IT grėsmių stebėtojas susieja atakas su skirtingais parametrais, tokiais kaip IP adresai, URL, taip pat failo ir programos informacija. Rezultatas yra tas, kad turėsite prieigą prie daugiau informacijos apie saugumo incidentą, pvz., Kur ir kaip jis buvo įvykdytas. Bet prieš tai pažvelkime į dar keturis būdus, kaip pagerinti tinklo saugumą.

Papildomi IT saugumo didinimo būdai

Duomenų bazės veiklos stebėjimas

Pirmas dalykas, kurį užpuolikas taikys, yra duomenų bazė, nes ten turite visus įmonės duomenis. Taigi prasminga, kad turite specialų duomenų bazių monitorių. Jis registruos visas duomenų bazėje atliktas operacijas ir gali padėti aptikti įtartiną veiklą, kuriai būdinga grėsmė.

Tinklo srauto analizė

Ši koncepcija apima duomenų paketų, siunčiamų tarp įvairių jūsų tinklo komponentų, analizavimą. Tai puikus būdas užtikrinti, kad jūsų IT infrastruktūroje nebūtų sukurta nesąžiningų serverių, kurie sifonuotų informaciją ir išsiųstų ją už tinklo ribų.

Prieigos teisių valdymas

Kiekviena organizacija turi turėti aiškias gaires, kas gali peržiūrėti ir prieiti prie įvairių sistemos išteklių. Tokiu būdu galite apriboti prieigą prie neskelbtinų organizacijos duomenų tik būtiniems žmonėms. Prieigos teisių tvarkyklė leis jums ne tik redaguoti jūsų tinklo vartotojų teises, bet ir pamatyti, kas, kur ir kada prieina prie duomenų.

Įtraukimas į baltąjį sąrašą

Tai yra koncepcija, kai tik autorizuota programinė įranga gali būti vykdoma jūsų tinklo mazguose. Dabar bet kuri kita programa, bandanti pasiekti jūsų tinklą, bus užblokuota ir jums apie tai bus nedelsiant pranešta. Vėlgi yra vienas šio metodo trūkumas. Nėra aiškaus būdo nustatyti, kas programinę įrangą kvalifikuoja kaip grėsmę saugumui, todėl gali tekti šiek tiek sunkiai dirbti sugalvojant rizikos profilius.

O dabar prie mūsų pagrindinės temos. 5 geriausi IT tinklo grėsmių monitoriai. Deja, šiek tiek nukrypau, bet maniau, kad pirmiausia turėtume sukurti tvirtą pagrindą. Įrankiai, kuriuos dabar aptarsiu, sutvirtins viską, kad užbaigtumėte fortą, kuris supa jūsų IT aplinką.

1. „SolarWinds“ grėsmių monitorius

Pabandykite dabar

Pabandykite dabar Ar tai net staigmena? „SolarWinds“ yra vienas iš tų vardų, kurių visada esate tikri, kad nenuvilsite. Abejoju, ar yra sistemos administratorius, kuris tam tikru savo karjeros momentu nenaudojo „SolarWinds“ produkto. Ir jei to nepadarėte, gali būti laikas tai pakeisti. Pristatau jums „SolarWinds“ grėsmių monitorių.

Šie įrankiai leidžia beveik realiu laiku stebėti savo tinklą ir reaguoti į saugumo grėsmes. Ir naudodamas tokį funkcijų gausų įrankį, sužavėsite, kaip paprasta jį naudoti. Užtruksite šiek tiek laiko, kol baigsite diegimą ir sąranką, tada būsite pasirengę pradėti stebėti. „SolarWinds“ grėsmių monitorius gali būti naudojamas patalpų įrenginiams, priglobtiems duomenų centrams ir viešoms debesų aplinkoms, tokioms kaip „Azure“ ar AWS, apsaugoti. Dėl savo mastelio jis puikiai tinka vidutinėms ir didelėms organizacijoms, turinčioms dideles augimo galimybes. Dėl daugybės nuomininkų ir „white-label“ galimybių šis grėsmės monitorius taip pat bus puikus pasirinkimas valdomų saugos paslaugų teikėjams.

„SolarWinds“ grėsmių monitorius

Dėl dinamiškų kibernetinių atakų pobūdžio labai svarbu, kad kibernetinių grėsmių žvalgybos duomenų bazė visada būtų atnaujinta. Tokiu būdu turite didesnes galimybes išgyventi naujas atakų formas. „SolarWinds Threat Monitor“ naudoja kelis šaltinius, pvz., IP ir domeno reputacijos duomenų bazes, kad jos būtų atnaujintos.

Ji taip pat turi integruotą saugos informacijos ir įvykių tvarkytuvę (SIEM), kuri gauna žurnalo duomenis iš kelių jūsų tinklo komponentų ir analizuoja grėsmių duomenis. Šis įrankis grėsmių nustatymo požiūriu yra paprastas, kad jums nereikėtų gaišti laiko ieškant žurnalų, kad nustatytumėte problemas. Tai pasiekiama palyginus žurnalus su keliais grėsmių žvalgybos šaltiniais, kad būtų galima rasti modelius, nurodančius galimas grėsmes.

„SolarWinds“ grėsmių monitorius gali saugoti normalizuotus ir neapdorotus žurnalo duomenis vienerius metus. Tai bus gana naudinga, kai norėsite palyginti praeities įvykius su dabartiniais įvykiais. Tada yra tie momentai po saugumo, kai reikia rūšiuoti žurnalus, kad nustatytumėte tinklo pažeidžiamumą. Šis įrankis suteikia jums paprastą būdą filtruoti duomenis, kad nereikėtų pereiti kiekvieno žurnalo.

„SolarWinds“ grėsmių stebėjimo perspėjimo sistema

Kitas šaunus bruožas yra automatinis reagavimas į grėsmes ir jų šalinimas. Be to, kad sutaupysite pastangų, tai bus veiksminga ir tomis akimirkomis, kai negalite iš karto reaguoti į grėsmes. Žinoma, tikimasi, kad grėsmių stebėtojas turės perspėjimo sistemą, tačiau šiame grėsmių monitoriuje esanti sistema yra tobulesnė, nes ji sujungia kelių sąlygų ir tarpusavyje susijusius aliarmus su „Active Response Engine“, kad įspėtų jus apie bet kokius reikšmingus įvykius. Trigerio sąlygas galima sukonfigūruoti rankiniu būdu.

2. Skaitmeninis globėjas

Pabandykite dabar

Pabandykite dabar „Digital Guardian“ yra išsamus duomenų saugumo sprendimas, kuris stebi jūsų tinklą nuo galo iki galo, kad nustatytų ir sustabdytų galimus pažeidimus ir duomenų pašalinimą. Tai leidžia jums pamatyti kiekvieną su duomenimis atliktą operaciją, įskaitant išsamią informaciją apie vartotoją, kuris naudojasi duomenimis.

„Digital Guardian“ renka informaciją iš skirtingų duomenų sričių, galinių parametrų agentai ir kitos saugos technologijos analizuoja duomenis ir bando nustatyti modelius, kurie gali reikšti galimas grėsmes. Tada ji apie tai praneš, kad galėtumėte imtis reikiamų taisymo veiksmų. Šis įrankis gali pateikti daugiau įžvalgų apie grėsmes įtraukdamas IP adresus, URL ir išsamią failų bei programų informaciją, leidžiančią tiksliau nustatyti grėsmes.

„Digital Guardian“

Šis įrankis stebi ne tik išorines grėsmes, bet ir vidines atakas, nukreiptas į jūsų intelektinę nuosavybę ir neskelbtinus duomenis. Tai yra lygiagrečiai įvairioms saugumo taisyklėms, todėl pagal nutylėjimą „Digital Guardian“ padeda įrodyti, kad laikomasi reikalavimų.

Šis grėsmės monitorius yra vienintelė platforma, siūlanti duomenų praradimo prevenciją (DLP) kartu su galinių taškų aptikimu ir atsaku (EDR). Tai veikia taip, kad galutinio taško agentas registruoja visus sistemos, vartotojo ir duomenų įvykius tinkle ir už jo ribų. Tada jis sukonfigūruotas blokuoti bet kokią įtartiną veiklą, kol neprarasite duomenų. Taigi, net jei praleidote pertrauką savo sistemoje, esate tikri, kad duomenys neišeis.

„Digital Guardian“ įdiegtas debesyje, o tai reiškia, kad sunaudojama mažiau sistemos išteklių. Tinklo jutikliai ir galinių taškų agentai perduoda duomenis į saugos analitikų patvirtintą darbo sritį su „Analytics“ ir „Reporting Cloud“ stebėjimo priemonėmis, kurios padeda sumažinti klaidingą pavojaus signalą ir filtruoti per daugybę anomalijų, kad būtų galima nustatyti, į kurias reikia atkreipti jūsų dėmesį.

3. „Zeek“ tinklo saugumo monitorius

Pabandykite dabar

Pabandykite dabar „Zeek“ yra atviro kodo stebėjimo priemonė, kuri anksčiau buvo žinoma kaip „Bro Network Monitor“. Įrankis renka duomenis iš sudėtingų, didelio našumo tinklų ir naudoja duomenis kaip saugumo žvalgybą.

„Zeek“ taip pat yra sava programavimo kalba, kurią galite naudoti kurdami pasirinktinius scenarijus, kurie leis jums rinkti tinkintus tinklo duomenis arba automatizuoti grėsmių stebėjimą ir identifikavimą. Kai kurie pasirinktiniai vaidmenys, kuriuos galite atlikti, yra nesuderintų SSL sertifikatų nustatymas arba įtartinos programinės įrangos naudojimas.

Neigiama yra tai, kad „Zeek“ nesuteikia jums prieigos prie duomenų iš jūsų tinklo galinių taškų. Tam jums reikės integracijos su SIEM įrankiu. Bet tai taip pat yra geras dalykas, nes kai kuriais atvejais didžiulis SIEMS surinktų duomenų kiekis gali būti didžiulis ir sukelti daug melagingų perspėjimų. Vietoj to, „Zeek“ naudoja tinklo duomenis, kurie yra patikimesnis tiesos šaltinis.

„Zeek“ tinklo saugumo monitorius

Užuot pasikliaudamas tik „NetFlow“ ar PCAP tinklo duomenimis, „Zeek“ sutelkia dėmesį į turtingus, sutvarkytus ir lengvai ieškomus duomenis, kurie suteikia realių įžvalgų apie jūsų tinklo saugumą. Jis iš jūsų tinklo ištraukia daugiau nei 400 duomenų laukų ir analizuoja duomenis, kad gautų duomenis, kuriuos galima atlikti.

Galimybė priskirti unikalius ryšio ID yra naudinga funkcija, padedanti pamatyti visą vieno TCP ryšio protokolo veiklą. Duomenys iš įvairių žurnalo failų taip pat yra laiko žymimi ir sinchronizuojami. Todėl, priklausomai nuo laiko, kai gaunate perspėjimą apie grėsmę, galite tuo pačiu metu patikrinti duomenų žurnalus maždaug tuo pačiu metu, kad greitai nustatytumėte problemos šaltinį.

Tačiau kaip ir visose atvirojo kodo programinėse programose, didžiausia atvirojo kodo programinės įrangos naudojimo problema yra jos nustatymas. Jūs tvarkysite visas konfigūracijas, įskaitant „Zeek“ integravimą su kitomis jūsų tinklo saugos programomis. Ir daugelis tai dažniausiai laiko per dideliu darbu.

4. „Oxen“ tinklo saugumo monitorius

Pabandykite dabar

Pabandykite dabar „Oxen“ yra dar viena programinė įranga, kurią rekomenduoju stebėti jūsų tinklui dėl grėsmių saugumui, pažeidžiamumo ir įtartinos veiklos. Pagrindinė to priežastis yra ta, kad ji realiu laiku nuolat atlieka automatizuotą potencialių grėsmių analizę. Tai reiškia, kad kai tik įvyksta kritinis saugumo incidentas, jūs turėsite pakankamai laiko jam reaguoti, kol jis dar nepagerės. Tai taip pat reiškia, kad tai bus puiki priemonė nustatyti nulio dienos grėsmes ir jas suvaldyti.

„Oxen“ tinklo saugumo monitorius

Šis įrankis taip pat padeda laikytis, kurdamas ataskaitas apie tinklo saugos padėtį, duomenų pažeidimus ir pažeidžiamumą.

Ar žinojote, kad kiekvieną dieną kyla nauja grėsmė saugumui, kurios niekada nežinosite? Jūsų grėsmių stebėtojas ją neutralizuoja ir tęsia savo veiklą kaip įprasta. Jaučiai vis dėlto šiek tiek skiriasi. Jis užfiksuoja šias grėsmes ir leidžia jums žinoti, kad jos egzistuoja, kad galėtumėte priveržti saugos lynus.

5. „Cyberprint“ „Argos Threat Intelligence“

Pabandykite dabar

Pabandykite dabar Dar viena puiki priemonė sustiprinti perimetru pagrįstą saugumo technologiją yra „Argos Threat Intelligence“. Tai sujungia jūsų žinias su jų technologijomis, kad galėtumėte rinkti specifinę ir praktišką informaciją. Šie saugos duomenys padės jums realiu laiku nustatyti tikslinių atakų atvejus, duomenų nutekėjimą ir pavogtas tapatybes, kurios gali pakenkti jūsų organizacijai.

Argoso grėsmės žvalgyba

„Argos“ nustato grėsmės veikėjus, nukreiptus į jus realiu laiku, ir pateikia atitinkamus duomenis apie juos. Ji turi stiprią duomenų bazę, kurioje yra apie 10 000 grėsmių veikėjų. Be to, jis naudoja šimtus šaltinių, įskaitant IRC, „Darkweb“, socialinę žiniasklaidą ir forumus, kad surinktų dažniausiai taikomus duomenis.