„LockCrypt Ransomware“. Ištaisykite užkrėstą kompiuterį

Palyginti silpnesnė kenkėjiška išpirkos programa „LockCrypt“ nuo radaro veikia vykdydama nedidelio masto kibernetinių nusikaltimų atakas nuo 2017 m. Birželio mėn. Ji buvo ryškiausiai aktyvi šių metų vasario ir kovo mėnesiais, tačiau dėl to, kad išpirkos programa turi būti įdiegta rankiniu būdu, kad prietaisai įsigaliotų, tai nekėlė tokios grėsmės, kaip kai kurie iš labiausiai žinomų kriptografinių nusikaltėlių išpirkų ten, „GrandCrab“ yra vienas iš jų. Išanalizavus (a pavyzdys gautas iš „VirusTotal“) antivirusines firmas, tokias kaip Rumunijos korporacija „BitDefender“ ir „MalwareBytes Research Lab“, saugumo ekspertai aptiko keletą išpirkos programų programavimo trūkumų, kuriuos būtų galima pakeisti iššifravus pavogtus failus. Naudodamas surinktą informaciją, „BitDefender“ išleido a Iššifravimo įrankis kuris sugeba atkurti failus visose „LockCrypt“ išpirkos programinės įrangos versijose, išskyrus naujausią.

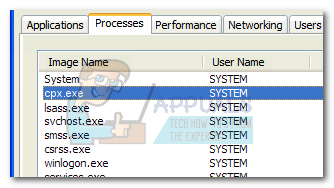

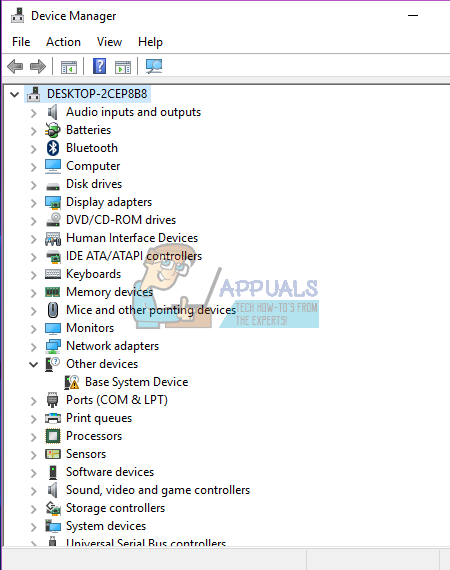

Remiantis išsamiais „MalwareBytes Lab“ tyrimais ataskaita analizuojantis kenkėjiškas programas viduje ir išorėje, pirmasis „LockCrypt“ aptiktas trūkumas yra tai, kad tam reikia rankinio diegimo ir administratoriaus teisių. Jei tenkinamos šios sąlygos, vykdomasis failas paleidžiamas, įdėdamas wwvcm.exe failą į C: Windows ir pridėdamas atitinkamą registro raktą. Kai išpirkos programa pradeda skverbtis į sistemą, ji užšifruoja visus failus, kuriuos gali pasiekti, įskaitant .exe failus, sustabdydama sistemos procesus, kad užtikrintų, jog jos pačios procesas tęsis nenutrūkstamai. Failų pavadinimai keičiami į atsitiktines „base64“ raidines ir skaitines eilutes, o jų plėtiniai nustatomi į .1btc. Proceso pabaigoje paleidžiama teksto failo išpirkos pastaba, o papildoma informacija saugoma HKEY_LOCAL_MACHINE registre, kuriame yra užpuolusio vartotojo priskirtas „ID“, taip pat priminimai apie failo atkūrimo instrukcijas.

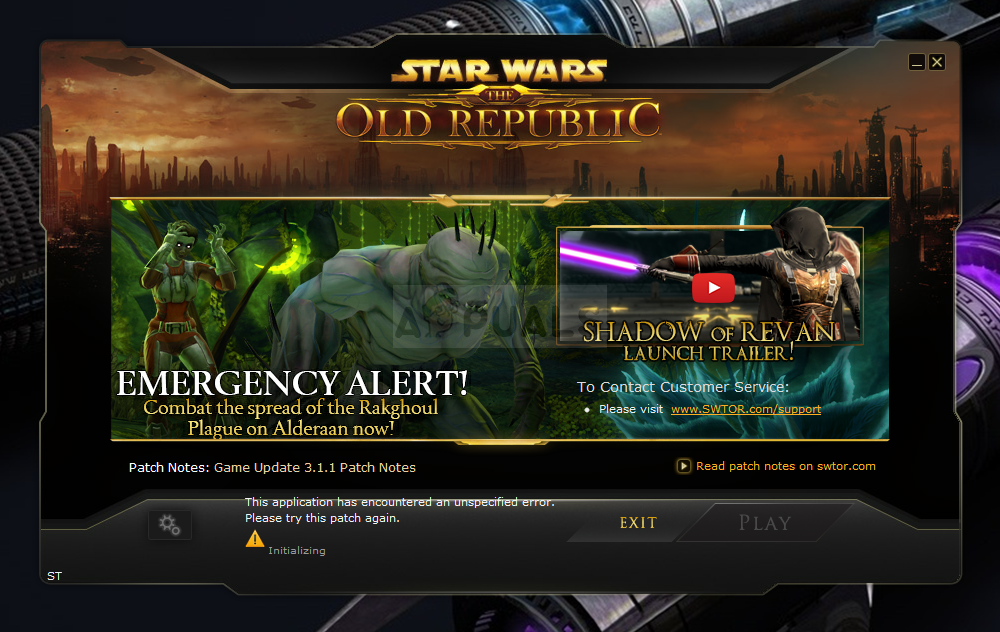

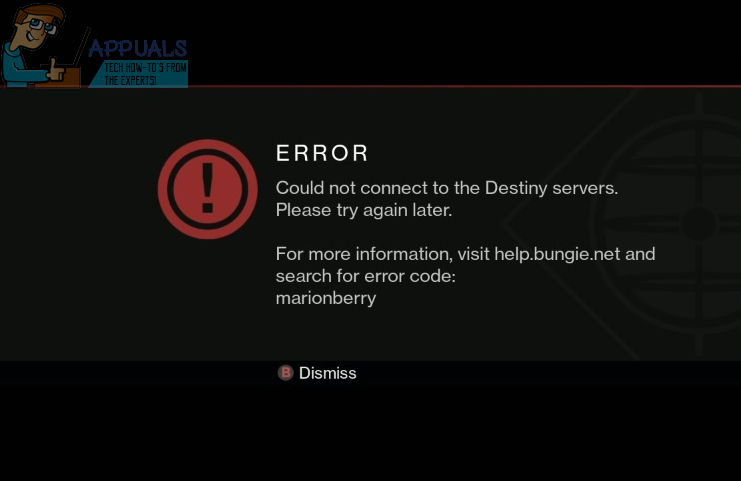

„LockCrypt Ransomware Note“ iššokantis langas. „MalwareBytes Lab“

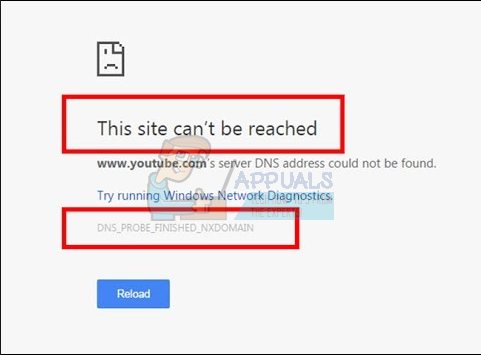

Nors ši išpirkos programa gali veikti be interneto ryšio, tuo atveju, jei ji yra prijungta, tyrėjai nustatė, kad ji bendrauja su CnC Irane, siunčiant jai bazinius 64 raidinius ir skaitmeninius duomenis, kurie iššifruojami į užpulto įrenginio nurodytą ID, operacinę sistemą ir išpirkos programa, blokuojanti vietą diske. Tyrėjai atrado, kad kenkėjiškos programos kodas naudoja funkciją „GetTickCount“, kad nustatytų atsitiktinių raidžių ir skaitmenų pavadinimus ir ryšius, kurie nėra ypač stiprūs kodai iššifruoti. Tai daroma iš dviejų dalių: pirmajame naudojama XOR operacija, o antroje - XOR, taip pat ROL ir bitų mainai. Šie silpni metodai daro kenkėjiškos programos kodą lengvai iššifruojamą, taigi „BitDefender“ sugebėjo juo manipuliuoti, kad sukurtų užrakintų .1btc failų iššifravimo įrankį.

„BitDefender“ ištyrė kelias „LockCrypt“ išpirkos programos versijas, kad sukurtų viešai prieinamą „BitDefender“ įrankį, kuris galėtų iššifruoti .1btc failus. Kitos kenkėjiškos programos versijos taip pat šifruoja failus .lock, .2018 ir .mich plėtiniams, kurie taip pat iššifruojami susisiekus su saugos tyrėju. Michaelas Gillespie . Panašu, kad naujausia išpirkos programos versija šifruoja failus į .BI_D plėtinį, kuriam dar nėra sukurtas iššifravimo mechanizmas, tačiau visos ankstesnės versijos dabar lengvai iššifruojamos.

![[FIX] Baltoji juosta, apimanti viršutinę „Windows Explorer“ dalį](https://jf-balio.pt/img/how-tos/17/white-bar-covering-top-portion-windows-explorer.jpg)