Šios savaitės pradžioje „Twitter“ vartotojas, naudodamasis „SandboxEscaper“ vartotojo vardu, socialinės žiniasklaidos platformos sklaidos kanale paskelbė informaciją apie „Microsoft“ „Windows“ operacinę sistemą kamuojančią nulinės dienos vietinių privilegijų eskalavimo pažeidžiamumą. Vartotojas, „SandboxEscaper“, kartu su savo žinute taip pat pateikė koncepcijos įrodymą, kuris buvo susietas per „GitHub“ svetainės nuorodą su koncepcijos įrodymas detaliai.

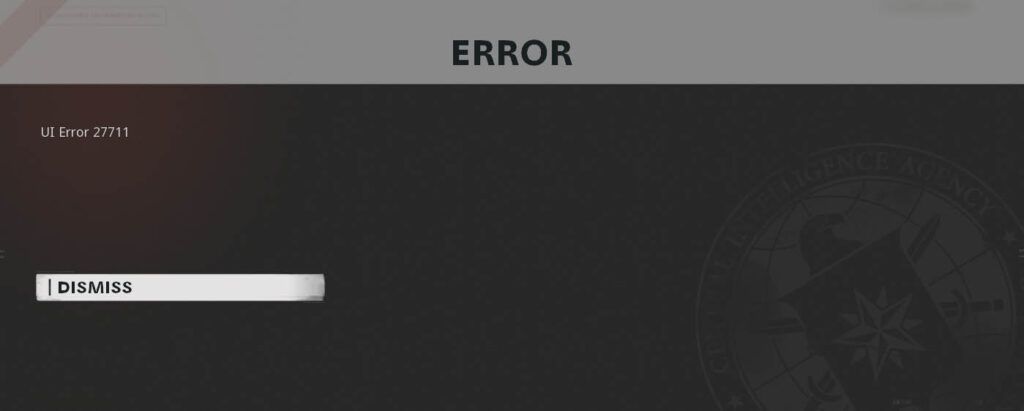

Remiantis vartotojo paskelbta informacija, vietinių privilegijų eskalavimo pažeidžiamumas yra išplėstinio vietos procedūrų iškvietimo (ALPC) sąsajoje, kurią naudoja „Microsoft Windows“ užduočių planavimo priemonė. Išnaudojus šį pažeidžiamumą kenkėjiškam užpuolikui gali būti suteikta teisė gauti naudojamo įrenginio sistemos vietinių vartotojo privilegijas.

Tęsiant vartotojo „Twitter“, atrodo, kad dar nėra pardavėjo išleisto darbo dėl šio pažeidžiamumo. Taip pat atrodo, kad nepaisant „SandboxEscaper“ diskusijos apie pažeidžiamumą „Twitter“ ir kitų saugumo tyrėjų, tokių kaip Kevinas Beaumontas, patvirtinimo, pardavėjas oficialiai neišsprendė pažeidžiamumo ir dar negavo CVE identifikavimo etiketės tolesniam tyrimui ir visuomenės informavimas. Nepaisant to, kad jis nebuvo apdorotas CVE srityje, pažeidžiamumas buvo įvertintas pagal CVSS 3.0 skalę kaip vidutinės rizikos, reikalaujančio greito dėmesio.

Yra „Windows“ galutinis vartotojas -> SYSTEM privilegijos eskalavimo klaida per „Task Scheduler“, ji veikia. Taip pat kažkas samdo @SandboxEscaper . https://t.co/TArOrY0YGV

- Registruokis balsuoti (@GossiTheDog) 2018 m. Rugpjūčio 27 d

Nors „Microsoft“ kol kas neišleido jokių taisymų, oficialių atnaujinimų ar patarimų, susijusių su šia problema, „Microsoft“ atstovas spaudai patvirtino, kad bendrovė žino apie pažeidžiamumą, pridurdama, kad „Microsoft“ aktyviai atnaujins paveiktus patarimus kuo greičiau “. Atsižvelgdami į „Microsoft“ patirtį teikiant greitus ir sumanius rizikingų pažeidžiamumų pataisymus, galime tikėtis atnaujinimo labai greitai.

Tačiau „0patch“ išleido mikroploką, skirtą pažeidžiamumui, kurį paveikti vartotojai prireikus gali įdiegti. Mikroploklis veikia visiškai atnaujintoje 64 bitų „Windows 10“ versijoje 1803 ir 64 bitų „Windows Server 2016“. Norėdami pasiekti šį mikropadarą, turite atsisiųsti ir paleisti „0patch Agent“ diegimo programą, prisiregistruoti prie paslaugos naudodami paskyrą ir tada atsisiųsti galimus mikropluošto naujinimus pagal poreikius savo sistemos. Atsisiuntimo puslapyje yra ir šis naujausias „Task Scheduler“ pažeidžiamumo mikropataisa. „0patch“ įspėja, kad mikroplankas yra laikinas pataisymas, todėl oficialaus „Microsoft“ leidimo reikėtų ieškoti kaip nuolatinio pažeidžiamumo sprendimo.

Keista, kad „SandboxEscaper“ visiškai išnyko iš „Twitter“, o jo paskyra dingo iš pagrindinių srautų netrukus po to, kai informacija dėl „Windows“ nulinės dienos išnaudojimo buvo paskelbtas. Panašu, kad vartotojas dabar grįžo į „Twitter“ (arba svyruoja ir socialinės žiniasklaidos svetainėje), tačiau nauja informacija šia tema nebuvo pasidalinta.

Žymos „Microsoft“ „Windows“

![[FIX] „Microsoft Office“ aktyvinimo klaida 0X4004F00C](https://jf-balio.pt/img/how-tos/96/microsoft-office-activation-error-0x4004f00c.png)