Logotipai, sukurti žymėti „Meltdown“ ir „Spectre“ pažeidžiamumus. Vaizdo kreditai: „Hacker News“

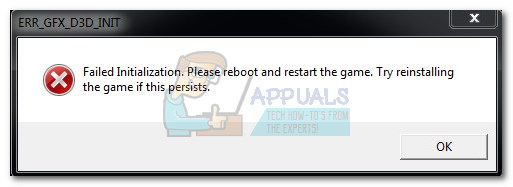

Pažeidžiamumą užkrėstą mikroprocesorių technologijos gamintojai atrado 2017 m. Vasarą, o informacija apie pažeidžiamumą, pavadintą „Spectre“, vėliau buvo paskelbta visuomenei šių metų pradžioje. Nuo to laiko „Intel“, kurios lustai buvo teisūs dėl viso to, viskas skyrė 100 000 USD premiją pranešti apie pastebėtus „Spectre“ klasės pažeidžiamumus, o MIT Vladimiras Kiriansky ir savarankiškas Carlas Waldspurgeris užsitikrino piniginį prizą už perkėlimą į priekį išsamus dviejų naujausių vienos šakos pažeidžiamumų tyrimas: „Spectre 1.1“ ir „Spectre 1.2“.

Kirianskyje ir Valdspurgeryje popieriaus paskelbta 2018 m. liepos 10 d., aprašant „Spectre 1.1“ ir „Spectre 1.2“ pažeidžiamumų detales, paaiškinta, kad pirmasis „spekuliacines parduotuves sukuria spekuliacinio buferio perpildymui sukurti“, o antrasis leidžia spekuliacinėms parduotuvėms „perrašyti tik skaitomus duomenis “Mechanizme, panašiame į tą, kuris naudojamas„ Spectre 3.0 “klasės pažeidžiamume, vadinamame„ Meltdown “. Dėl esminio „Spectre“ klasės trūkumų pobūdžio jie negali būti visiškai sužlugdyti atnaujinimų ar pataisų serija, jiems reikia visiškai pakeisti pagrindinį kompiuterio apdorojimo dizainą, tačiau geros naujienos šiuo klausimu yra tai, kad atakos gali būti vykdomos tik tuose įrenginiuose, kurie suteikia didesnę išnaudojimo laisvę, kai kenksmingas kodas gali slopinti ir veikti.

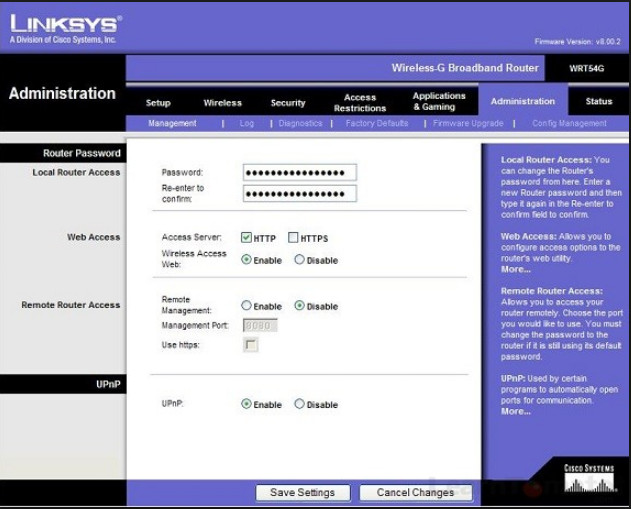

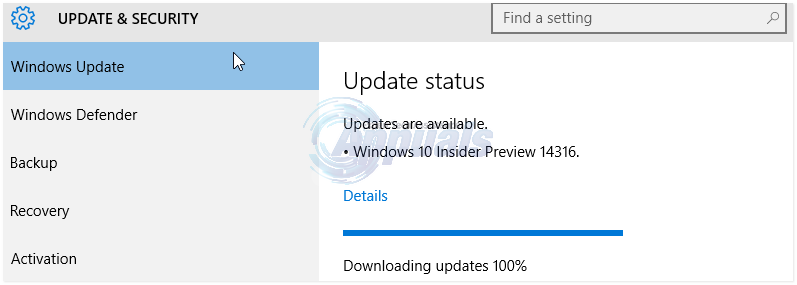

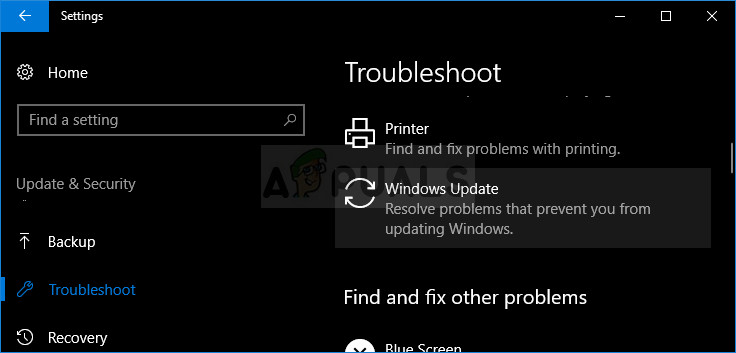

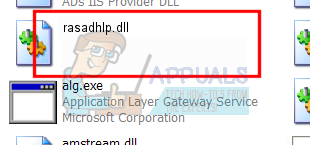

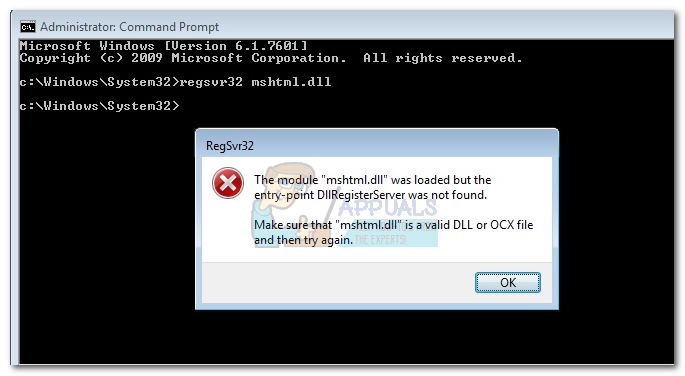

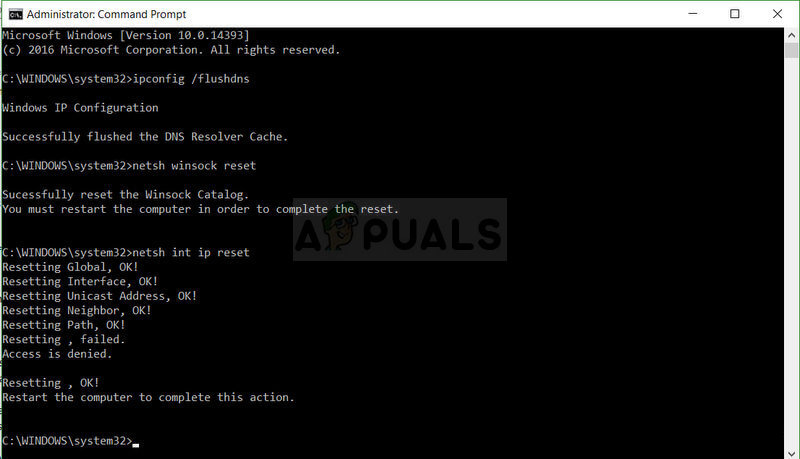

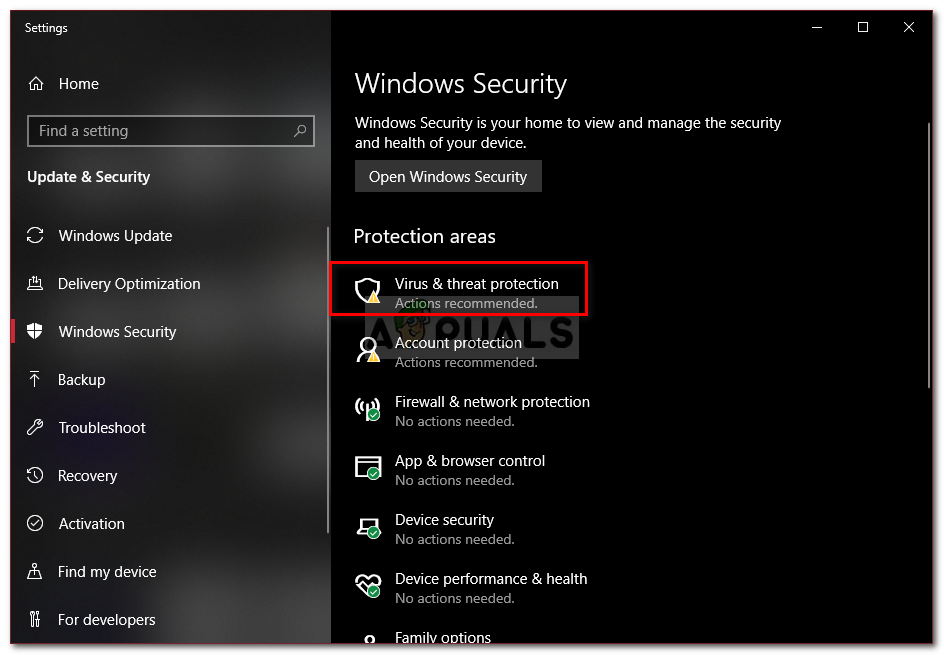

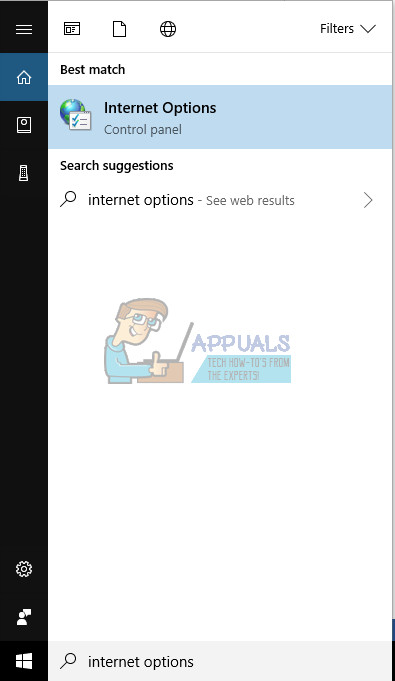

Siekdama užkirsti kelią išnaudojimui, „Microsoft Windows“ išleido programinės įrangos naujinimus, kurie atnaujina operacinės sistemos saugos apibrėžtis, o „Chrome“ naršyklė išleido saugos naujinimus, kurie neleidžia vienos svetainės „JavaScript“ pasiekti kitos svetainės, kad būtų sustabdytas kodo apėjimas iš vienos atminties vietą apskritai kitoje. Paprasčiausias šių dviejų sričių atnaujinimas sumažina išnaudojimo riziką 90%, nes apsaugo prietaisą namų priekyje ir apriboja kenkėjiškų programų injekcijas iš interneto. Nenaudojant kenksmingo turinio, naudojant tam tikrą tašką, kad būtų galima atakuoti tam tikrose vietose, norint išgauti privačią įrenginyje saugomą informaciją, prietaisai tariamai saugomi nuo „Spectre“ klasės atakų.

„Intel“ išleido sistemos atnaujinimus, kad kuo geriau pataisytų išnaudojimus dabartinėje įrenginių būklėje, o „Microsoft“ savo svetainėje išleido patogius sušvelninimo vadovus, kad vartotojai galėtų išvengti atakų atlikdami kelis paprastus veiksmus ir savo kompiuteriuose. . „Spectre“ klasės pažeidžiamumų poveikis įvairiose defektų šakose skiriasi, tačiau jis gali būti tiek neveikiantis, kiek praktiškai dar nieko, kita vertus, jis gali kelti pavojų saugumui išgaunant duomenis ar net kelti fizines grėsmes įrenginiui perkraunant procesorių. kad jis perkaistų, kaip matyti ne pakankamai ironiškai, keliuose „HP Spectre“ įrenginiuose, susiduriančiuose su „Spectre 3.0 Meltdown“ pažeidžiamumu.

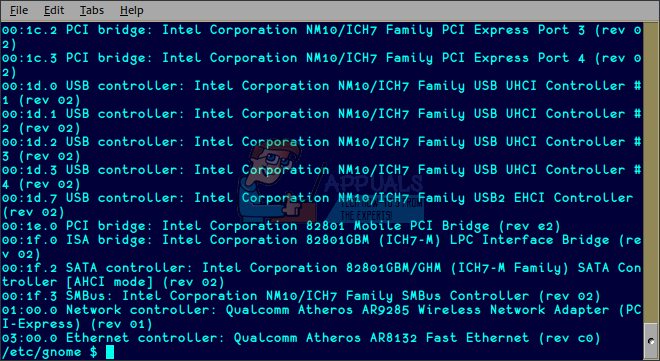

Norint suprasti „Spectre“ klasės virusą ir kodėl netrukus negalime juo nusivalyti, reikia suvokti šių dienų kompiuterinių procesorių metodikos pobūdį, kuris yra gerai paaiškintas „Intel“ spekuliacinių vykdymo šoninių kanalų analizėje. Baltas popierius . Konkurse dėl didžiausios apdorojimo galios daugelis procesorių, pavyzdžiui, pats „Intel“, naudojo spekuliacinį vykdymą, kuris iš anksto numato komandą, kad būtų galima vykdyti sklandžiai ir nereikia laukti, kol bus paleistos ankstesnės komandos, kol bus galima vykdyti kitas. Norint pagerinti prognozes, mechanizmas naudoja šoninių kanalų talpyklos metodus, kurie stebi sistemą. Šiuo atveju talpyklos laiko šoninis kanalas gali būti naudojamas norint įvertinti, ar tam tikra informacijos dalis egzistuoja tam tikrame talpyklos lygyje. Tai vertinama atsižvelgiant į laiką, kurio reikia vertėms gauti, nes ilgiau trunka atminties prieigos laikotarpis, galima daryti išvadą, kad kuo toliau tas duomenų gabalas. Piktnaudžiavimas šiuo tylaus stebėjimo mechanizmu kompiuterių procesoriuose sukėlė galimą privačios informacijos nutekėjimą šalutiniame kanale, įvertinant jos vertę taip pat, kaip daroma numatant komandų vykdymą, kaip numatyta.

„Spectre“ klasės pažeidžiamumas veikia tokiu būdu, kuris išnaudoja šį mechanizmą. Pirmasis variantas yra tas, kai kenkėjiška programa siunčia pseudo komandos kodą, kuris skatina spekuliacines operacijas, kad būtų galima pasiekti atmintyje esančią vietą, reikalingą tęsti. Vietos, kurių paprastai nėra atmintyje, kenkėjiškoms programoms suteikiamos per šį aplinkkelį. Kai užpuolikas sugeba patalpinti kenkėjišką programą toje vietoje, kur jis ar ji yra suinteresuotas gauti informaciją, kenkėjiška programa gali veikti, kad spekuliatyvus darbuotojas būtų toliau siunčiamas už ribų, kad gautų operacijas, o nutekindamas atmintį domina talpyklos lygį. Antrasis „Spectre“ klasės pažeidžiamumų variantas naudoja panašų metodą, išskyrus šakotą šoninę liniją, kuri tuo pačiu būdu daro išvadą apie duomenų vertes, bendradarbiaujant su pagrindine spekuliacine operacija.

Kaip dabar suprantate, praktiškai nieko negalite padaryti, kad išspręstumėte šią problemą, nes kenkėjiški veikėjai sugebėjo rasti būdų, kaip paskandinti dantis į pačias audinio spragas, kurios yra „Intel“ (ir kitų, įskaitant IRM) kompiuterių procesorių pagrindas. . Vienintelis veiksmas, kurį galima atlikti šiuo metu, yra prevencinis švelninamasis veiksmas, kuris neleidžia tokiems kenkėjiškiems dalyviams gyventi sistemoje ir pasinaudoti šiuo esminiu įrenginio pažeidžiamumu.

„Intel“: labiausiai paveiktas procesorius