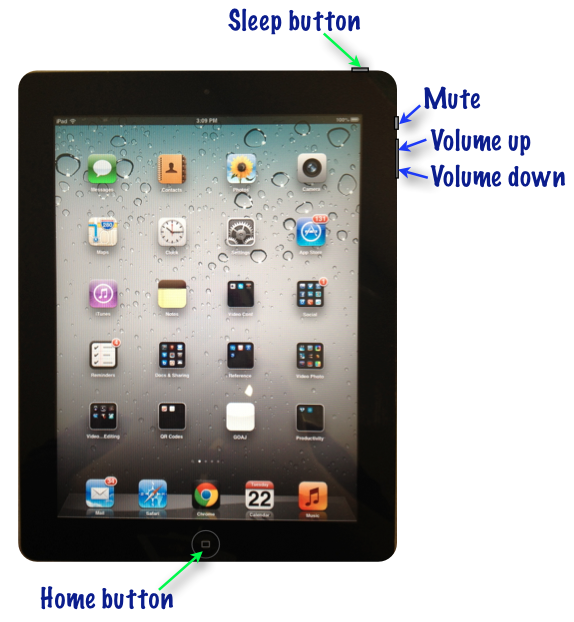

Vaizdas paimtas iš miegančio kompiuterio

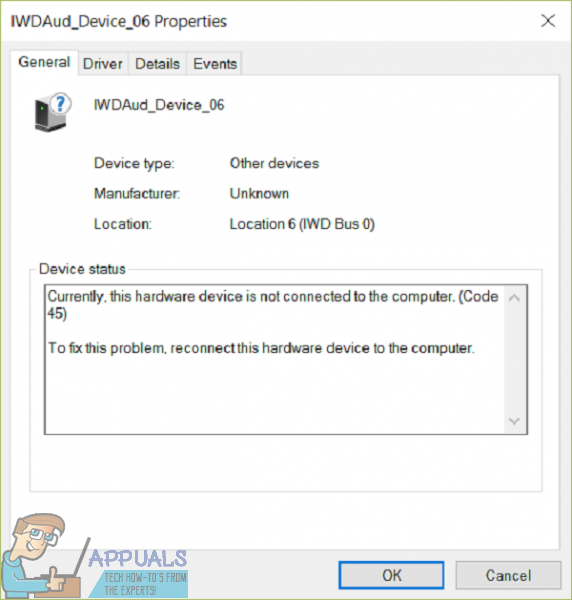

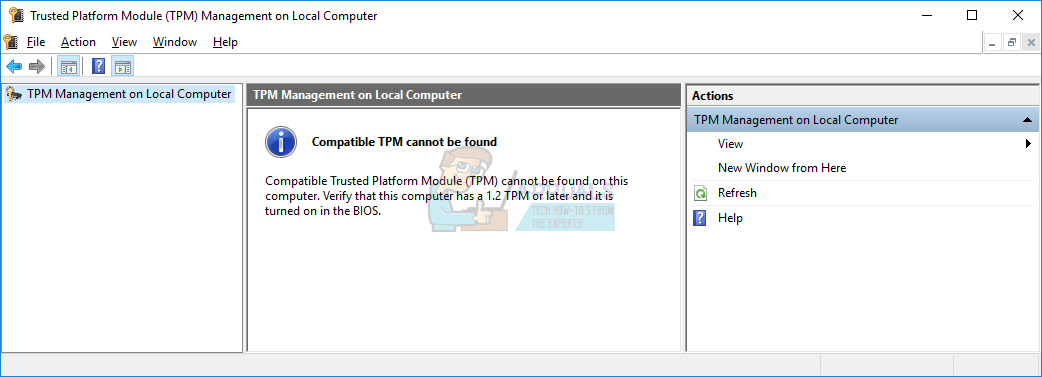

„Windows“ failo tipas „.SettingContent-ms“, iš pradžių įdiegtas „Windows 10“ 2015 m., Yra pažeidžiamas komandų vykdymui naudojant „DeepLink“ atributą schemoje, o tai pats yra paprastas XML dokumentas.

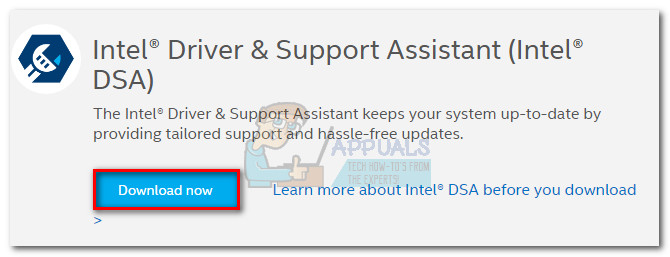

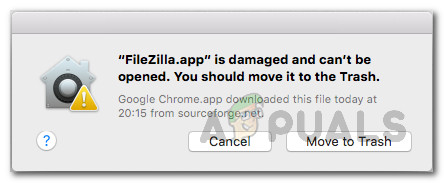

Mattas Nelsonas iš „SpectreOps“ šiame vaizdo įraše taip pat imituotas pažeidimas, kurį užpuolikai gali naudoti norėdami lengvai pasiekti naudingąją apkrovą

Užpuolikai gali naudoti failą „SettingContent-ms“ atsisiųsti atsisiuntimus iš interneto, o tai kelia daug rimtų pažeidimų galimybių, nes jį galima naudoti norint atsisiųsti failus, kurie gali leisti nuotolinį kodo vykdymą.

Net jei „Office 2016“ OLE blokavimo taisyklė ir ASR vaiko proceso kūrimo taisyklė leido, užpuolikas gali išvengti OLE blokavimo naudodamasis .SettingsContent-ms failų failai kartu su baltojo sąrašo keliu „Office“ aplanke gali leisti užpuolikui apeiti šiuos valdiklius ir vykdyti savavališkai komandas, kurias Mattas parodė „SpectreOps“ tinklaraštyje naudodamas „AppVLP“ failą.

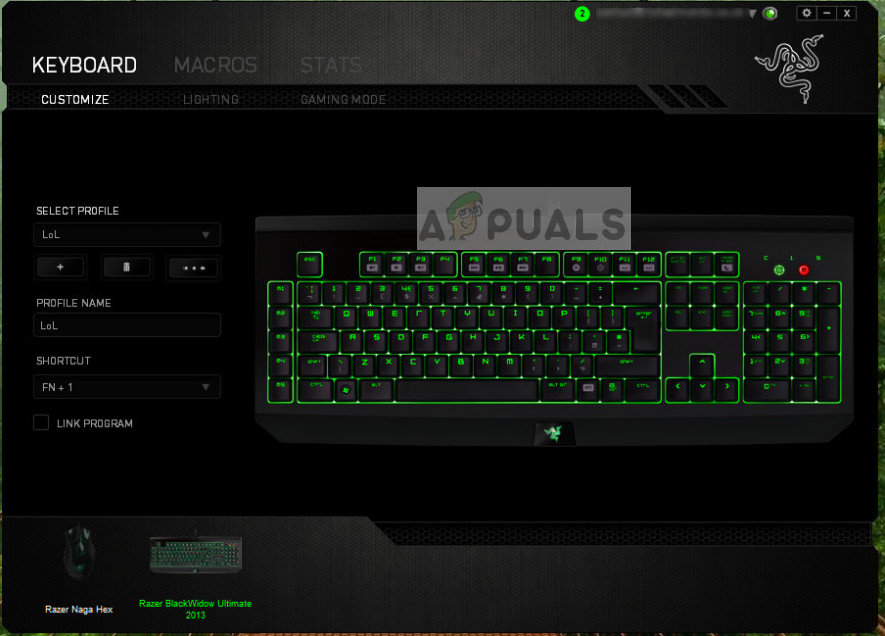

OLE / ASR išsisukinėjimo naudingoji apkrova - „SpecterOps“

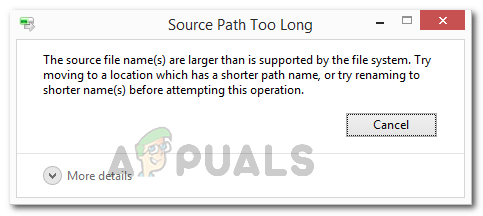

Pagal numatytuosius nustatymus „Office“ dokumentai pažymimi kaip „MOTW“ ir atidaromi saugomame rodinyje, yra tam tikrų failų, kurie vis dar leidžia OLE ir kurių nesuaktyvina apsaugotas rodinys. Idealiu atveju failas „SettingContent-ms“ neturėtų vykdyti jokių failų, esančių už C: Windows ImmersiveControlPanel ribų.

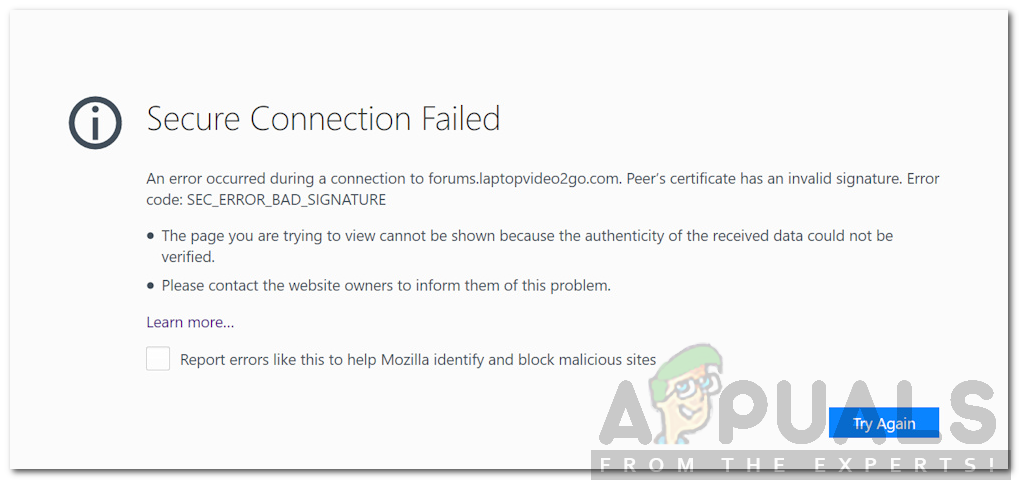

Mattas taip pat siūlo kastruoti failų formatus, nužudant jų tvarkytojus, nustatant „DelegateExecute“ per registro rengyklę HKCR: SettingContent Shell Open Command vėl būti tuščią, tačiau nėra jokių garantijų, kad tai padarius, „Windows“ nebus pažeista prieš bandant tai turėtų būti sukurtas atkūrimo taškas.