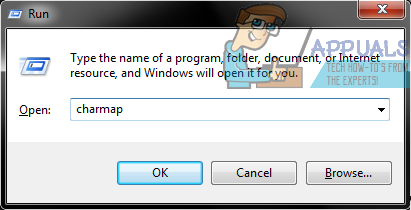

Kompiuterio be integruotos „Bluetooth“ funkcijos pavyzdys

Pagal pranešimą iš „HackerNews“ Saugumo tyrėjai rado naują „Bluetooth“ lustų pažeidžiamumą, dėl kurio milijonai vartotojų gali būti nutolę nuo atakų. Pažeidžiamumą atrado Izraelio saugumo firmos „Armis“ tyrėjai, o dabar jis vadinamas KraujavimasBit .

Pirmasis pažeidžiamumas nustatytas kaip CVE-2018-16986 ir egzistuoja TI lustuose CC2640 ir CC2650 . Pažeidžiamumas veikia „Cisco“ ir „Meraki“ „Wi-Fi“ prieigos taškus ir naudojasi „Bluetooth“ lustų spraga. Pažeidžiamumas leidžia užpuolikams perkrauti lustą, sugadinant atmintį ir leidžiant užpuolikui paleisti kenksmingą kodą paveiktame įrenginyje.

Pirma, užpuolikas siunčia kelis gerybinius BLE transliacijos pranešimus, vadinamus „Advertising Packets“, kurie bus saugomi pažeidžiamo BLE lusto atmintyje tiksliniame įrenginyje.

Tada užpuolikas siunčia perpildymo paketą, kuris yra standartinis reklaminis paketas su subtiliais pakeitimais - konkretus bitas jo antraštėje įjungtas, o ne išjungtas. Šis bitas priverčia lustą paskirstyti informaciją iš paketo daug didesnėje erdvėje, nei jai iš tikrųjų reikia, sukeldama kritinės atminties perpildymą procese.

Antrasis pažeidžiamumas buvo nustatytas kaip CVE-2018-7080, jis yra CC2642R2, CC2640R2, CC2640, CC2650, CC2540 ir CC2541 TI ir veikia „Aruba“ „Wi-Fi“ prieigos tašką 300 seriją. Šis pažeidžiamumas leis įsilaužėliui pristatyti kenkėjišką programą atnaujinti vartotojui nežinant apie tai.

Pagal numatytuosius nustatymus OAD funkcija nėra automatiškai sukonfigūruota spręsti saugius programinės aparatinės įrangos naujinimus. Tai leidžia paprastą programinės įrangos, veikiančios BLE lustu per GATT operaciją, atnaujinimo mechanizmą.

Užpuolikas gali prisijungti prie BLE lusto pažeidžiamame prieigos taške ir įkelti kenkėjišką programinę-aparatinę įrangą, kurioje yra paties užpuoliko kodas, leidžiantis visiškai perrašyti savo operacinę sistemą ir taip visiškai ją kontroliuoti.

Geros naujienos yra tai, kad 2018 m. Birželio mėn. „Armis“ pranešė atsakingoms įmonėms apie visus pažeidžiamumus, kurie nuo tada buvo užtaisyti. Be to, tiek „Cisco“, tiek „Aruba“ pažymėjo, kad pagal numatytuosius nustatymus jų įrenginiuose „Bluetooth“ yra išjungtas. Nė vienas pardavėjas nežino, kad kas nors aktyviai išnaudotų bet kurį iš šių nulinės dienos pažeidžiamumų laukinėje gamtoje.

Žymos „Bluetooth“ Saugumo pažeidžiamumas