„Softpedia“

Alexas Ionescu, „CrowdStrike, Inc.“ EDR strategijos viceprezidento, tweetete jis paskelbė, kad „GitHub“ išleido „Ring 0“ armijos peilį (r0ak) kaip tik laiku į „Black Hat USA 2018“ informacijos saugumo konferenciją. Jis apibūdino, kad įrankis yra be tvarkyklių ir įmontuotas visose „Windows“ domenų sistemose: „Windows 8“ ir naujesnėse versijose. Šis įrankis leidžia atlikti „Ring 0“ skaitymo, rašymo ir derinimo veiksmus „Hypervisor Code Integrity“ (HVCI), „Secure Boot“ ir „Windows Defender Application Guard“ (WDAG) aplinkose - tai yra žygdarbis, kurį šiose aplinkose natūraliai sunku pasiekti.

Kaip tik tam #Juoda kepurė , Aš išleidau Ring 0 armijos peilį (r0ak) https://t.co/ILcO7MoSw3 . Visiškai be tvarkyklių, įmontuotas „Windows 8+ Ring 0“ savavališkas skaitymo / rašymo / vykdymo derinimo įrankis, skirtas HVCI / „Secure Boot“ / WDAG aplinkoms, kuriose vietinio derinimo dažnai neįmanoma nustatyti. pic.twitter.com/bPlSDBVoRr

- Alexas Ionescu (@aionescu) 2018 m. Rugpjūčio 6 d

Tikimasi, kad Alexas Ionescu kalbėti šių metų „Black Hat USA“ konferencijoje, numatytoje rugpjūčio 4–9 dienomis Mandalay įlankoje, Las Vegase. Rugpjūčio 4–7 d. Vyks techninio mokymo seminarai, o rugpjūčio 8 ir 9 dienomis vyks kalbos, instruktažai, pristatymai ir verslo salės iš kai kurių pirmaujančių vardų IT saugumo pasaulyje, įskaitant „Ionescu“, tikėdamiesi pasidalinti naujausiais moksliniais tyrimais , plėtra ir IT saugos bendruomenės tendencijos. Alexas Ionescu pristato pranešimą „Windows pranešimų priemonė: nulupkite svogūną dar nepatvirtintame branduolio užpuolimo paviršiuje“. Jo išleidimas prieš pokalbį, atrodo, yra alėja to, apie ką jis nori kalbėti.

Tikimasi, kad šioje konferencijoje atviro kodo įrankiai ir „nulinės dienos“ išnaudojimai bus dalijami atvirai, ir atrodo tinkama, kad „Ionescu“ ką tik išleido nemokamą „Ring 0“ skaitymo, rašymo ir derinimo „Windows“ vykdymo įrankį. Kai kurie iš didžiausių iššūkių, su kuriais susiduriama „Windows“ platformoje, yra „Windows Debugger“ ir „SysInternal Tools“ apribojimai, kurie yra svarbiausi IT trikčių šalinimui. Kadangi jų pačių prieiga prie „Windows“ API yra ribota, „Ionescu“ įrankis yra sveikintinas skubios pagalbos karštųjų pataisų būdas, skirtas greitai pašalinti branduolio ir sistemos lygio problemas, kurių paprastai neįmanoma išanalizuoti.

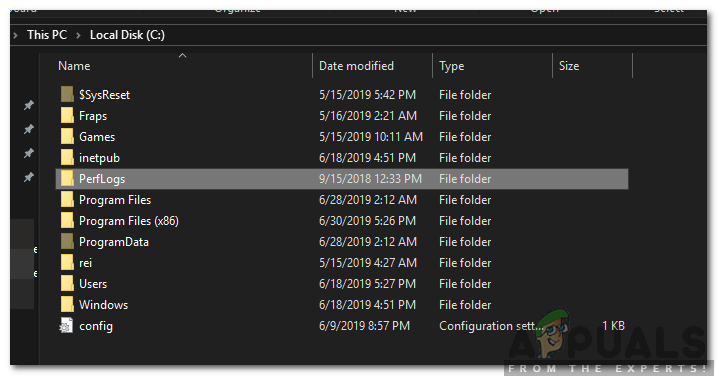

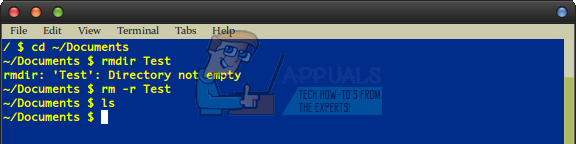

Alexas Ionescu žiedas 0 armijos peilis. „GitHub“

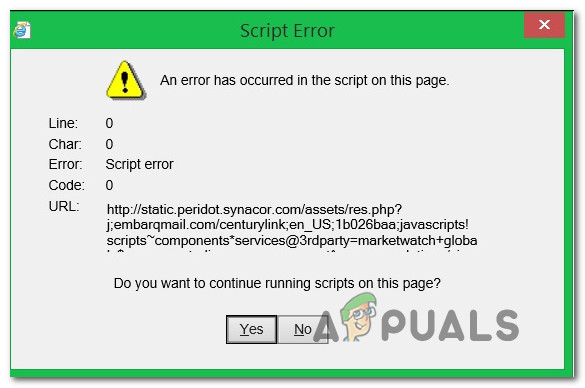

Kadangi naudojamos tik jau egzistuojančios, integruotos ir „Microsoft“ pasirašytos „Windows“ funkcijos, o visos minėtos vadinamos funkcijos yra KCFG bitų žemėlapio dalis, šis įrankis nepažeidžia jokių saugumo patikrinimų, nereikalauja jokių privilegijų eskalavimo ir nenaudoja jokių 3rdšalies vairuotojams vykdyti savo operacijas. Įrankis veikia pagrindinę operacinės sistemos struktūrą, nukreipdamas langų tvarkyklės patikimų šriftų tikrinimo patikrų vykdymo eigą, kad gautų asinchroninį „Event Tracing for Windows“ (ETW) pranešimą apie visišką darbo elemento vykdymą (WORK_QUEUE_ITEM). branduolio režimo buferių ir atkurti įprastą veikimą.

Kadangi šis įrankis išsprendžia kitų tokių „Windows“ funkcijų apribojimus, jis turi savo apribojimų rinkinį. Vis dėlto tai yra tie specialistai, su kuriais norima susidoroti, nes priemonė leidžia sėkmingai atlikti reikalingą pagrindinį procesą. Šie apribojimai yra tai, kad įrankis vienu metu gali nuskaityti tik 4 GB duomenų, vienu metu įrašyti iki 32 bitų duomenų ir atlikti tik 1 skaliarinių parametrų funkcijas. Šiuos apribojimus būtų galima lengvai įveikti, jei įrankis būtų užprogramuotas kitaip, tačiau Ionescu tvirtina, kad jis nusprendė išlaikyti įrankį tokiu būdu, nes jis sugeba efektyviai atlikti tai, ką jis buvo numatęs atlikti, ir tik tai svarbu.

![Susieti nepavyko: „Apple Watch“ nepavyko susieti su „iPhone“ [FIX]](https://jf-balio.pt/img/how-tos/72/pairing-failed-your-apple-watch-couldn-t-pair-with-your-iphone.png)