„Microsoft“

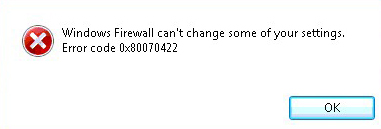

Nuo metų pradžios „Microsoft“ išleido daugybę patarimų, kaip pašalinti „Intel Core“ ir „Xeon“ procesorių spekuliacinio vykdymo šalutinio kanalo aparatūros pažeidžiamumus. Aptariami pažeidžiamumai buvo būtent „Spectre“ ir „Metldown“. „Microsoft“ ką tik išleido dar vieną patarimą dėl spekuliacinio šalutinio kanalo pažeidžiamumo: „L1“ terminalo gedimas (L1TF).

Pagal patariamoji išleista, šiam L1 terminalo gedimui buvo priskirti trys CVE identifikatoriai. Pirmasis, CVE-2018-3615, susijęs su „L1TF“ pažeidžiamumu „Intel Software Guard Extensions“ (SGX). Antrasis, CVE-2018-3620, nurodo L1TF pažeidžiamumą operacinės sistemos ir sistemos valdymo režime (SMM). Trečiasis, CVE-2018-3646, nurodo „L1TF“ pažeidžiamumą „Virtual Machine Manager“ (VMM).

Pagrindinė rizika, susijusi su šiomis spragomis, yra tokia, kad jei šalutiniai kanalai bus išnaudojami per L1TF pažeidžiamumą, kenksmingi įsilaužėliai gali privačiais duomenimis naudotis nuotoliniu būdu ir virtualiai. Tačiau toks išnaudojimas reikalauja, kad užpuolikas prieš ranką gautų rankas į aptariamą įrenginį, kad suteiktų leidimus vykdyti kodą numatytame įrenginyje.

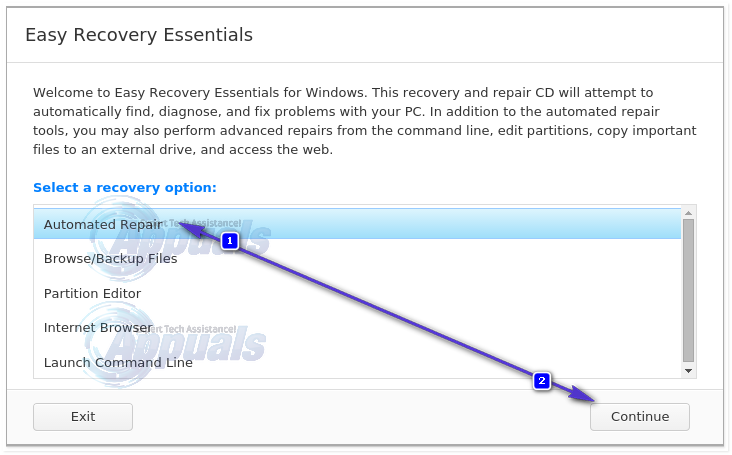

Siekdama sušvelninti šio pažeidžiamumo padarinius ir keletą kitų panašių išnaudojimo galimybių, „Microsoft“ išleido daugybę naujinių, skirtų spragoms ir grandinėms, per kurias užpuolikai gali valdyti tokią prieigą. „Windows“ vartotojai raginami nuolat atnaujinti savo įrenginius su naujausiais naujinimais ir pritaikyti visus pataisymus, apsaugą ir programinės aparatinės įrangos atnaujinimus, kai jie išleidžiami.

Įmonių sistemoms, naudojančioms „Microsoft Windows OS“, administratoriams siūloma ištirti jų tinklo sistemas, ar jos naudoja rizikingas platformas, ir jų integravimo į bendrąjį įmonės lygį lygį. Tada jiems siūloma savo tinkluose užregistruoti virtualizavimo saugą (VBS), nukreipiant konkrečius klientus, naudojamus poveikio duomenims rinkti. Išanalizavę grėsmės lygį, administratoriai turėtų pritaikyti atitinkamus pataisymus atitinkamiems rizikingiems klientams, dirbantiems jų IT infrastruktūroje.

Žymos „Microsoft“