„WordPress“

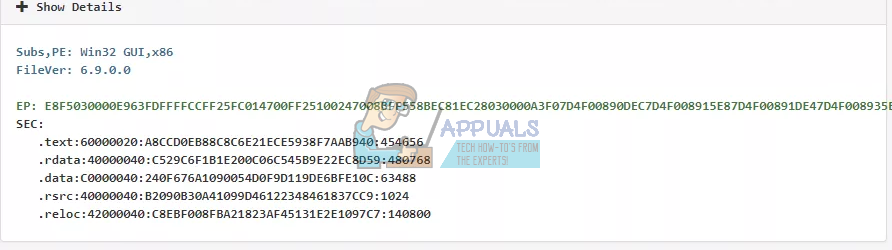

Komandų injekcijos pažeidžiamumas rastas žinomoje asmeninių tinklaraščių ir svetainių kūrimo valdymo platformoje: WordPress. Nustatyta, kad pažeidžiamumas egzistuoja „Plainview Activity Monitor“ „WordPress“ papildinio komponente ir jam buvo priskirtas CVE-2018-15877 CVE identifikatorius.

„WordPress“ įskiepyje „Plainview Activity Monitor“ rastas komandos įpurškimo pažeidžiamumas kelia didelį pavojų aptarnauti nuotolinį užpuoliką, vykdantį komandas įsilaužtoje sistemoje iš tolo. Įkeltos kenkėjiškos komandos į paslaugos srautą išmeta netinkamus duomenis, ypač per IP parametrą, ir į activities_overview.php.

Šis komandos injekcijos pažeidžiamumas minėtame komponente nėra nuotoliniu būdu išnaudojamas atskirai. Deja, tas pats „WordPress“ komponento papildinys kenčia nuo dar dviejų pažeidžiamumų: CSRF atakos pažeidžiamumo ir atsispindėjusio kelių scenarijų pažeidžiamumo. Kai visi šie trys pažeidžiamumai veikia kartu ir yra naudojami kartu, užpuolikas gali nuotoliniu būdu vykdyti komandas kito vartotojo sistemoje, suteikdamas nepagrįstą ir neteisėtą prieigą prie vartotojo privačių duomenų.

Remiantis ištirtomis „WordPress“ paskelbtomis detalėmis, pažeidžiamumas pirmą kartą buvo atrastas 25-ojetūkstšių metų rugpjūčio mėn. CVE identifikatoriaus etiketės buvo paprašyta tą pačią dieną, o kitą dieną apie pažeidžiamumą buvo pranešta „WordPress“ kaip privalomo tiekėjo pranešimo dalis. „WordPress“ greitai atsistojo išleisdama naują komponento papildinio versiją, 20180826 versiją. Tikimasi, kad ši nauja versija pašalins pažeidžiamumą, kuris buvo nustatytas „Plainview Activity Monitor“ papildinio 20161228 ir senesnėse versijose.

Šis pažeidžiamumas buvo išsamiai aptartas ir aprašytas įraše „GitHub“ kur taip pat pateikiamas galimo koreliuojančio išnaudojimo koncepcijos įrodymas. Norėdami sušvelninti keliamą riziką, „WordPress“ vartotojai raginami atnaujinti savo sistemas, kad jų sistemose būtų naudojama naujausia „Plainview Activity Monitor“ papildinio versija.

Žymos „WordPress“

![[FIX] Klaida įvyko, kai vedlys bandė nustatyti šios vartotojo paskyros slaptažodį](https://jf-balio.pt/img/how-tos/89/error-occurred-while-wizard-was-attempting-set-password.png)