MikroTik.

Tai, kas galėjo būti nedidelio masto interneto kompromisas, buvo masinis kriptodžoko išpuolis. Simonas Keninas, „Trustwave“ saugumo tyrėjas, ką tik grįžo iš „RSA Asia 2018“ pranešimo apie kibernetinius nusikaltėlius ir kriptovaliutų naudojimą kenkėjiškai veiklai. Pavadinkime tai sutapimu, bet iškart po to, kai grįžo į savo kabinetą, jis pastebėjo didžiulį „CoinHive“ antplūdį ir, atlikęs tolesnį patikrinimą, nustatė, kad jis yra konkrečiai susijęs su „MikroTik“ tinklo įrenginiais ir labai nukreiptas į Braziliją. Kai Keninas įsigilino į šio įvykio tyrimus, jis nustatė, kad šioje atakoje buvo išnaudota daugiau nei 70 000 „MikroTik“ įrenginių, kurių skaičius nuo to laiko išaugo iki 200 000.

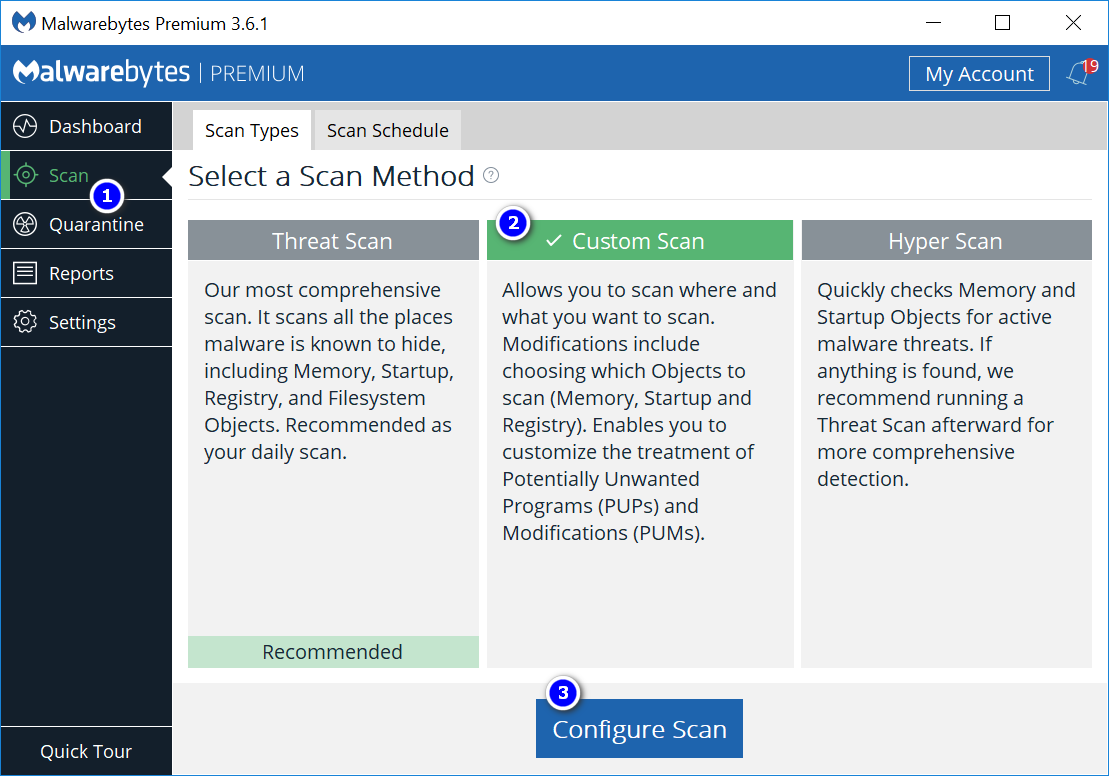

„Shodan“ paieška „MikroTik“ įrenginiuose Brazilijoje naudojant „CoinHive“ davė daugiau nei 70 000 rezultatų. Simonas Keninas / Trustwave

„Tai gali būti keistas sutapimas, tačiau atlikęs tolesnį patikrinimą pamačiau, kad visi šie įrenginiai naudojo tą patį„ CoinHive “raktą, o tai reiškia, kad jie visi galiausiai atsiduria vieno subjekto rankose. Aš ieškojau šiuose įrenginiuose naudojamo „CoinHive“ svetainės rakto ir pamačiau, kad užpuolikas iš tiesų daugiausia dėmesio skyrė Brazilijai. “

Shodanas, atlikęs „CoinHive“ svetainės raktą, parodė, kad visi išnaudojimai pasiduodavo tam pačiam užpuolikui. Simonas Keninas / „Trustwave“

Iš pradžių Keninas įtarė, kad išpuolis buvo nulinės dienos išnaudojimas prieš „MikroTik“, tačiau vėliau suprato, kad užpuolikai šiai veiklai vykdyti naudoja žinomą maršrutizatorių pažeidžiamumą. Šis pažeidžiamumas buvo užregistruotas ir balandžio 23 d. Buvo išleistas pleistras, skirtas sušvelninti jo saugumo riziką, tačiau, kaip ir dauguma tokių atnaujinimų, leidimas buvo ignoruojamas ir daugelis maršrutizatorių veikė pažeidžiama programine įranga. Keninas visame pasaulyje rado šimtus tūkstančių tokių pasenusių maršrutizatorių, dešimtys tūkstančių, kuriuos jis atrado Brazilijoje.

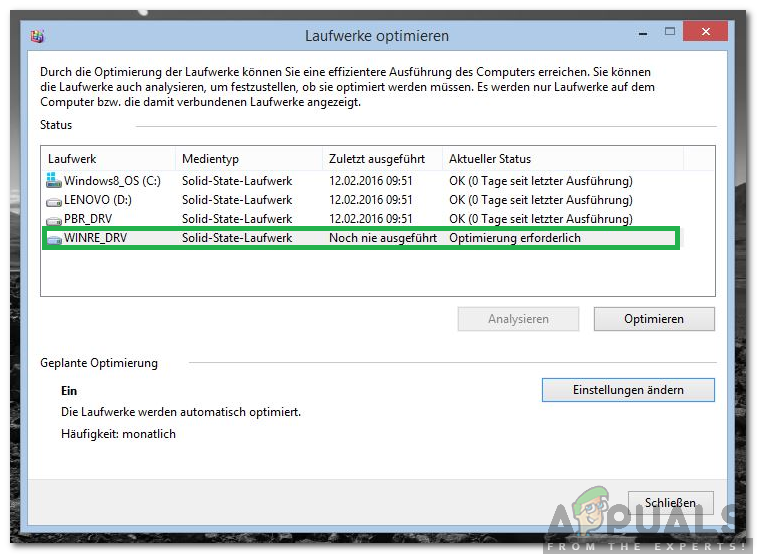

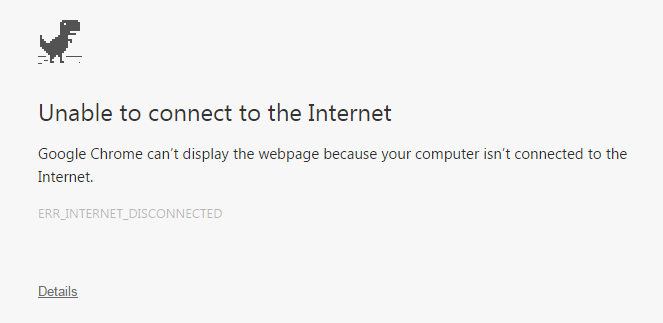

Anksčiau buvo nustatyta, kad pažeidžiamumas leido nuotoliniu būdu vykdyti kenkėjišką kodą maršrutizatoriuje. Ši naujausia ataka vis dėlto sugebėjo žengti dar vieną žingsnį, naudodama šį mechanizmą „įterpti„ CoinHive “scenarijų į kiekvieną tinklalapį, kuriame apsilankė vartotojas“. Keninas taip pat pažymėjo, kad užpuolikai taikė tris taktikas, kurios sustiprino atakos žiaurumą. Buvo sukurtas „CoinHive“ scenarijaus palaikomas klaidų puslapis, kuris scenarijų paleido kiekvieną kartą, kai vartotojas naršydamas rado klaidą. Be to, scenarijus paveikė skirtingų svetainių lankytojus su „MikroTik“ maršrutizatoriais arba be jų (nors maršrutizatoriai pirmiausia buvo šio scenarijaus įvedimo priemonė). Taip pat nustatyta, kad užpuolikas naudoja failą „MiktoTik.php“, kuris yra užprogramuotas švirkšti „CoinHive“ į kiekvieną HTML puslapį.

Kadangi daugelis interneto paslaugų teikėjų („IPT“) naudoja „MikroTik“ maršrutizatorius, kad įmonėms teiktų masinį interneto ryšį, ši ataka laikoma aukšto lygio grėsme, kuri nebuvo nukreipta į nieko neįtariančius vartotojus namuose, bet buvo sukurta didžiulė smūgis didelėms įmonėms ir įmonėms. Be to, užpuolikas maršrutizatoriuose įdiegė scenarijų „u113.src“, kuris leido jam vėliau atsisiųsti kitas komandas ir kodą. Tai leidžia įsilaužėliui išlaikyti prieigos srautą per maršrutizatorius ir paleisti alternatyvius budėjimo režimo scenarijus, jei „CoinHive“ užblokuos pradinį svetainės raktą.

Šaltinis „TrustWave“

![„uTorrent“ užstrigo prisijungiant prie bendraamžių [pataisyta]](https://jf-balio.pt/img/how-tos/19/utorrent-stuck-connecting-peers.jpg)